Die Pay2Key APT-Kampagne – Warum Identitätsschutz mehr denn je benötigt wird

Die Pay2Key-Angriffe haben in den letzten Monaten führende Unternehmen mit verschiedenen Ransomware-, Erpressungs- und Datendiebstahlangriffen ins Visier genommen. Offensiv waren diese Angriffe ohne erkennbare Neuerung. Sie bieten jedoch einen Einblick in die Tatsache, dass Bedrohungsakteure zunehmend auf moderne Unternehmen mit kompromittierten Anmeldeinformationen abzielen – nicht nur für die Erstzugriffsphase, sondern auch für seitliche Bewegung. Die wichtige Rolle, die kompromittierte Zugangsdaten bei den heutigen Angriffen spielen, stellt Sicherheitsteams vor eine entscheidende Herausforderung. Dieser Artikel analysiert zwei beispielhafte Pay2Key-Angriffe, präsentiert drei umsetzbare Erkenntnisse für Entscheidungsträger im Bereich Unternehmenssicherheit und erklärt, wie Silverfort's Unified Identitätsschutz Die Plattform kann dieser neuen Realität begegnen, in der Benutzeridentitäten zu einer primären Angriffsfläche geworden sind.

Inhaltsverzeichnis

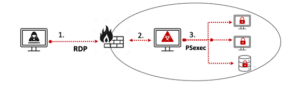

Pay2Key-Angriff – Beispiel Nr. 1: RDP und automatisierte Ransomware-Verbreitung

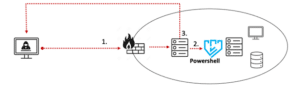

Dieser Angriff wurde am 8. November 2020 von offenbart Check Point . Die Angreifer versuchten, eine Massenexekution durchzuführen Ransomware Kampagne. Um dies zu erreichen, änderten sie den traditionellen, als Waffe eingesetzten E-Mail-Vektor, der oft für den Erstzugang genutzt wird, zu einer effizienteren Technik – Remoteverbindung unter Verwendung kompromittierter RDP-Anmeldeinformationen. Nachdem sie eine Verbindung mit einem Computer innerhalb der Zielumgebung hergestellt hatten, konfigurierten sie diesen Computer als Pivotproxy, um die Ransomware-Nutzdaten an andere Computer im Netzwerk zu übermitteln. Der Die eigentliche Ausbreitung erfolgte mithilfe von PSexec Automatisierung Fähigkeit, die es der Ransomware ermöglicht hat innerhalb einer Stunde über das gesamte Netzwerk verteilt.

-

- Erster Zugriff kompromittierte RDP-Anmeldeinformationen

- Persistenz durch Konfiguration der kompromittierten Maschine als C2C-Server

- Seitliche Bewegung Psexec

Diagramm 1: Pay2Key-Angriffsbeispiel Nr. 1

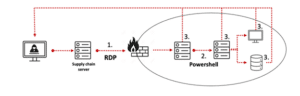

Pay2Key-Angriffsbeispiel Nr. 2: Lieferketten-RDP und manuelle Lateralbewegung

Ein anderer Angriff fand Anfang Dezember 2020 statt und enthielt eine ähnliche Taktik, um den Erstzugriff zu erhalten: wie im vorherigen Beispiel, kompromittiertes RDP Anmeldeinformationen verwendet wurden auf einen Server eines Drittanbieters zugreifen die sich mit der Zielumgebung verbinden könnten. Von dort folgte der Angriff a Standard Seitliche Bewegung Prozessdefinierung, wobei die Angreifer im weiteren Verlauf zusätzliche Zugangsdaten kompromittieren und sie dazu verwenden Melden Sie sich mit Powershell bei anderen Produktionsservern an. Schließlich gelang es den Angreifern, erhebliche Mengen sensibler Daten zu exfiltrieren und sie zu nutzen, um ihr Opfer zu erpressen, während sie damit drohten, die Daten an die Öffentlichkeit zu bringen.

- Erster Zugriff über Supply-Chain-Server mit kompromittierte RDP-Anmeldeinformationen

- Seitliche Bewegung POwershell-Skripte

- Beharrlichkeit und Datum Exfiltration über die Hintertür auf jedem kompromittierten Server

Diagramm 2: Pay2Key-Angriffsbeispiel Nr. 2

Security Insight 1 – Kompromittierte Zugangsdaten werden jetzt ausgiebig für die anfängliche Zugriffsphase verwendet

Standardmäßig ist die unmittelbare Assoziation der Angriffsphase „Anfangszugriff“ die Verwendung von Malware und Exploits. Obwohl dies in vielen Fällen immer noch zutrifft, ist es wichtig zu beachten, dass kompromittierte Anmeldeinformationen in diesem Prozess eine immer größere Rolle spielen. Verizon's 2020 DBIR gibt an, dass die Verwendung kompromittierter Anmeldeinformationen Exploits und Backdoor-Malware als bevorzugten Infektionsvektor der Hacker übertroffen hat:

"...Malware hat in den letzten fünf Jahren einen beständigen und stetigen Rückgang als Prozentsatz der Sicherheitsverletzungen erfahren. Warum ist das? Ist Malware genauso aus der Mode gekommen wie Poofy Hair und Höflichkeit? Nein, wir glauben, dass andere Angriffsarten wie Hacking und Social Breach vom Diebstahl von Zugangsdaten profitieren …“

Security Insight 2 – Seitliche Bewegung ist ein Problem mit kompromittierten Anmeldeinformationen

Malware-Autoren investieren viel in ihr Bemühen, ihren Angriffsvektor als legitimes Verhalten erscheinen zu lassen, um nicht entdeckt zu werden. Unglücklicherweise für die verteidigende Seite ist dies für die Phase der seitlichen Bewegung nicht erforderlich. Sobald ein Angreifer erfolgreich kompromittiert hat Benutzerkonto Die böswillige Anmeldung sieht aufgrund ihrer Anmeldeinformationen zu 100 % legitim aus und verschafft ihnen direkten Zugriff auf weitere Maschinen. In Bezug auf a Ransomware-Schutz Strategie bedeutet dies, dass der Schlüssel zum Schutz vor Lateral Movement im Bereich der sicheren Authentifizierung zu finden sein sollte – dh MFA- und Conditional Access-Richtlinien – Tools, die sich als wirksam gegen die Verwendung kompromittierter Anmeldeinformationen erwiesen haben. Allerdings sind diese Tools heute nicht mehr die gängige Praxis der Sicherheitsteams von Unternehmen.

Security Insight 3 – Kompromittierte Zugangsdaten sind die neue Oberfläche für Identitätsangriffe

Die neue Unternehmens-IT-Umgebung verfügt über hybride On-Prem- und Cloud-Netzwerke und muss einen massiven Fernzugriff auf Unternehmensressourcen unterstützen (ein wachsender Bedarf, der durch Covid-19 bedingt ist). Benutzerkontoidentitäten spielen eine Schlüsselrolle beim Zugriff auf Ressourcen in dieser Umgebung. Dies ist den Angreifern nicht unbemerkt geblieben, die unermüdlich die Anmeldeinformationen Ihres Benutzerkontos verfolgen – unabhängig davon, ob es sich dabei um Anmeldeinformationen für einen lokalen Dateiserver oder eine SaaS-Anwendung eines Fernzugriffs-VPN handelt. Es ist an der Zeit anzuerkennen, dass Identitäten immer wichtiger werden Angriffsfläche und dass Identitätsschutz mehr denn je benötigt wird.

Silverfort Unified Identity Protection-Plattform

Silverfort ist die erste Einheitlicher Identitätsschutz das Sicherheitskontrollen in Unternehmensnetzwerken und Cloud-Umgebungen konsolidiert, um identitätsbasierte Angriffe zu blockieren. Verwendung einer innovativen agentenlosen und Proxy-freien Technologie Silverfort wendet kontinuierliche Überwachung, Risikoanalyse und adaptive Zugriffsrichtlinien auf jede Authentifizierung jedes Benutzerkontos bei jeder Ressource, vor Ort oder in der Cloud, an. Im Zusammenhang mit den Pay2Key-Angriffen zielten sie auf RDP und Windows-Administrationstools wie PSexec und Powershell. Wenn es möglich wäre, dies durchzusetzen MFA auf Powershell und diesen anderen Zugriffsmethoden wären die Angriffe komplett gescheitert. Rate mal? – es ist jetzt möglich.

Silverfort gegen Pay2Key-Angriffe

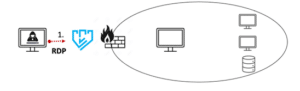

Um es noch einmal zusammenzufassen: Die Phase des „Anfangszugriffs“ dieses Angriffs begann mit der Verwendung kompromittierter RDP-Anmeldeinformationen. Silverfort erzwingt MFA für RDP Verbindungen, um einen legitimen Zugriff zu gewährleisten. Da sich die Angreifer also nicht mit dem 2. Faktor authentifizieren können, hätte dies die Phase des anfänglichen Zugriffs des Angriffs blockiert und die Angreifer wären nie in den Perimeter eingedrungen.

- Erster Zugriff kompromittierte RDP-Anmeldeinformationen is von Silverfor MFA blockiert Richtlinie für RDP-Verbindungen

Diagramm 3: Beispiel eines Pay2Key-Angriffs Nr. 1 Erster Zugriffsschutz

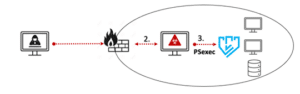

Es ist immer wichtig, zusätzliche Abwehrmaßnahmen anzuwenden, falls die Angreifer hartnäckig und einfallsreich genug sind, um mit einer anderen Erstzugriffstechnik erfolgreich zu sein.

In diesem Fall, Silverfort würde die nächste Stufe der lateralen Bewegung blockieren, indem MFA für die PSexec-Remote-Authentifizierungen erzwungen wird (auf denen die automatisierte Ransomware-Verbreitung beruhte):

- Erstzugriff eingerichtet

- Persistenz durch Konfiguration der kompromittierten Maschine als C2C-Server

- Seitliche Bewegung Psexec wird blockiert durch Silverfort MFA-Richtlinie auf PSexec

Diagramm 4: Pay2Key-Angriffsbeispiel Nr. 1 Seitenbewegungsschutz

Auf ähnliche Art und Weise, Silverfort hätte sowohl die Erstzugriffs- als auch die Lateral Movement-Phase des Pay2Key-Angriffsbeispiels Nr. 2 verhindert. Der RDP-Teil ist identisch, also gehen wir zu dem Teil über, in dem wir davon ausgehen, dass es dem Angreifer irgendwie gelungen ist, einen Fußabdruck auf einem Computer in der Umgebung zu hinterlassen. Es gibt einige Aspekte im Lateral Movement-Teil, auf die es sich zu konzentrieren lohnt:

- Erster Zugriff etablierten

- Seitliche Bewegung POwershell-Skripte wird blockiert durch Silverfort MFA-Richtlinie für Powershell-Remoting

- Beharrlichkeit und Datum Exfiltration via Backdoor – nur auf dem ursprünglich aufgerufenen Server

Diagramm 5: Pay2Key-Angriffsbeispiel Nr. 2 Lateral Movement Protection

In diesem Fall Silverfort verhindert die laterale Bewegung, indem es MFA auf Remote-Powershell-Verbindungen anwendet, sicherstellt, dass nur legitime gültige Benutzer es ausführen, und den Angriff auf den einzelnen Computer beschränkt, der ursprünglich kompromittiert wurde.

Abschließende Überlegungen

Wie wir am Anfang dieses Artikels festgestellt haben, sind die Pay2Key-Angriffe in keiner Weise einzigartig. Aber es ist genau der Mangel an Einzigartigkeit, der Sicherheitsteams weltweit alarmieren sollte – die gewöhnlichen Angriffe, eher als die einzigartigen, sind diejenigen, die wahrscheinlich auf Ihre Umgebung abzielen, und es ist zwingend erforderlich, sich gegen sie zu schützen. In der heutigen Unternehmenswelt sind Identitäten die Schlüssel zu den Kronjuwelen des Königreichs. Silverfort Die Unified Identity Protection-Plattform ist die erste, die den Identitäten Ihrer Benutzer den Schutz bietet, den sie wirklich benötigen.

Erfahren Sie mehr über Silverfort hier