Identitätssegmentierung ist ein Cybersicherheitsmodell, das Benutzer basierend auf ihren beruflichen Funktionen und Geschäftsanforderungen isoliert. Eine Organisation kann strengere Kontrollen implementieren und sensible Daten und Systemressourcen überwachen, indem sie den Benutzerzugriff strategisch segmentiert.

Für Cybersicherheitsexperten ist das Verständnis von Identitätssegmentierungskonzepten und Best Practices von entscheidender Bedeutung, um Risiken zu reduzieren und die digitalen Vermögenswerte eines Unternehmens zu schützen. Bei korrekter Implementierung verringert die Identitätssegmentierung durch Einschränkung die Wahrscheinlichkeit einer Datenkompromittierung aufgrund kompromittierter Anmeldeinformationen oder Insider-Bedrohungen seitliche Bewegung im gesamten Netzwerk. Es ermöglicht Sicherheitsteams, dies durchzusetzen Prinzip des geringsten Privilegs und „Need-to-know“-Zugriff für Benutzer und Dienste.

Die Identitätssegmentierung erfordert eine sorgfältige Analyse des Benutzerverhaltens und ihrer Interaktionen mit verschiedenen Systemen und Ressourcen, um geeignete Gruppierungen und Zugriffsebenen zu bestimmen. Obwohl die Implementierung komplex ist, ist die Identitätssegmentierung eine der effektivsten Strategien zur Begrenzung Angriffsfläche und Stärkung der Abwehrkräfte. Für jedes Unternehmen ist die Identität der neue Perimeter – und die Segmentierung ist der Schlüssel zur Zugriffskontrolle und zur Verteidigung der digitalen Festung.

Zu den Kernkomponenten der Identitätssegmentierung gehören:

Die Identitätssegmentierung, auch bekannt als identitätsbasierte Segmentierung, erhöht die Sicherheit, indem sie den Zugriff auf Ressourcen basierend auf Benutzerattributen steuert. Es richtet Berechtigungen an den Geschäftsanforderungen aus und verringert so die Angriffsfläche eines Unternehmens.

Die Identitätssegmentierung bietet eine detaillierte Kontrolle über den Benutzerzugriff. Anstatt umfassende Berechtigungen basierend auf der Rolle eines Benutzers zuzuweisen, wird der Zugriff basierend auf Attributen wie Abteilung, Standort und Jobfunktion gewährt. Dies minimiert übermäßige Privilegien und begrenzt den Schaden durch kompromittierte Konten.

Durch die Abstimmung des Zugriffs auf die Geschäftsanforderungen vereinfacht die Identitätssegmentierung die Einhaltung von Vorschriften wie DSGVO, HIPAA und PCI DSS. Audits sind effizienter, da Berechtigungen direkt den Unternehmensrichtlinien zugeordnet werden.

In den heutigen Multi-Cloud- und Hybrid-IT-Umgebungen ist die Identitätssegmentierung von entscheidender Bedeutung. Es bietet eine konsistente Möglichkeit, den Zugriff auf lokale und cloudbasierte Ressourcen zu verwalten. Es werden dieselben Attribute und Richtlinien angewendet, unabhängig davon, wo sich Anwendungen und Arbeitslasten befinden.

Durch die Identitätssegmentierung werden wertvolle Daten generiert, die für Berichte und Analysen verwendet werden können. Durch die Verfolgung der Beziehung zwischen Benutzerattributen, Zugriff und Berechtigungen im Laufe der Zeit erhalten Unternehmen Einblick in Nutzungsmuster und können datengesteuerte Entscheidungen hinsichtlich Zugriffsrichtlinien treffen.

Durch die Identitätssegmentierung werden Identitäten anhand von Risikofaktoren wie Zugriffsberechtigungen, verwendeten Anwendungen und geografischem Standort in Gruppen unterteilt. Dadurch können Unternehmen Sicherheitskontrollen anwenden, die auf die spezifischen Risiken jeder Gruppe zugeschnitten sind.

Um die Identitätssegmentierung umzusetzen, analysieren Unternehmen zunächst Identitäten und gruppieren sie basierend auf Faktoren wie:

Sobald die Identitäten segmentiert wurden, werden die Sicherheitskontrollen für jede Gruppe angepasst. Zum Beispiel:

Ein „Least Privilege“-Ansatz wird verwendet, um jedem Segment nur den minimal erforderlichen Zugriff zu gewähren. Der Zugriff wird regelmäßig überprüft und widerrufen, wenn er nicht mehr benötigt wird.

Technologien wie Identitäts- und Zugriffsmanagement (ICH BIN), Management des privilegierten Zugangs (PAM) und Zero Trust Network Access (ZTNA) werden häufig verwendet, um die Identitätssegmentierung zu erleichtern. Sie bieten eine detaillierte Kontrolle über Identitäts- und Zugriffsrichtlinien und ermöglichen die Anwendung maßgeschneiderter Regeln für jedes Segment.

Bei effektiver Implementierung trägt die Identitätssegmentierung dazu bei, das Risiko eines Verstoßes zu verringern, indem der potenzielle Schaden minimiert wird. Wenn ein Segment kompromittiert ist, bleibt der Angriff auf diese Gruppe beschränkt und kann sich nicht leicht auf andere ausbreiten. Dieser „Explosionsradius“-begrenzende Effekt macht die Identitätssegmentierung zu einem wichtigen Instrument für die moderne Cyber-Abwehr.

Identitätssegmentierung oder die Aufteilung von Benutzeridentitäten in logische Gruppierungen birgt Risiken, denen sich Unternehmen stellen müssen, um eine sichere Zugriffsverwaltung zu gewährleisten.

Ohne ordnungsgemäße Governance kann die Identitätssegmentierung zu Schwachstellen führen. Richtlinien und Kontrollen müssen festlegen, wer auf der Grundlage von Geschäftsanforderungen und Compliance-Anforderungen auf welche Systeme und Daten zugreifen kann. Wenn es an Governance mangelt, werden Identitäten möglicherweise falsch segmentiert oder haben übermäßigen Zugriff, was zu Datenschutzverletzungen oder Insider-Bedrohungen führt.

Manuelle Prozesse zur Zuweisung von Benutzern zu Identitätssegmenten sind anfällig für menschliche Fehler. Fehler wie die Zuweisung eines Benutzers zum falschen Segment oder die Gewährung von zu viel Zugriff können schwerwiegende Folgen haben. Die Automatisierung der Identitätssegmentierung, soweit möglich, und die Implementierung von Überprüfungsprozessen können dazu beitragen, Risiken durch menschliches Versagen zu minimieren.

Wenn Kontrollen für verschiedene Identitätssegmente in Konflikt geraten oder sich überschneiden, kann es passieren, dass Benutzer unbeabsichtigt Zugriff erhalten. Wenn ein Benutzer beispielsweise zu zwei Segmenten mit unterschiedlichen Zugriffsebenen für dasselbe System gehört, kann die Zugriffsebene, die größere Berechtigungen gewährt, Vorrang haben. Organisationen müssen bewerten, wie die Kontrollen für verschiedene Segmente interagieren, um einen sicheren Zugriff zu gewährleisten.

Ohne einen umfassenden Überblick darüber, wie Identitäten segmentiert und verwaltet werden, können Unternehmen Risiken nicht richtig bewerten und angehen. Sie benötigen Transparenz darüber, welche Benutzer zu welchen Segmenten gehören, wie der Zugriff für jedes Segment kontrolliert wird, wie Segmente den Zugriff voneinander erben und vieles mehr. Die Gewinnung dieser Transparenz ist der Schlüssel zur Governance, Prüfung und Risikominderung.

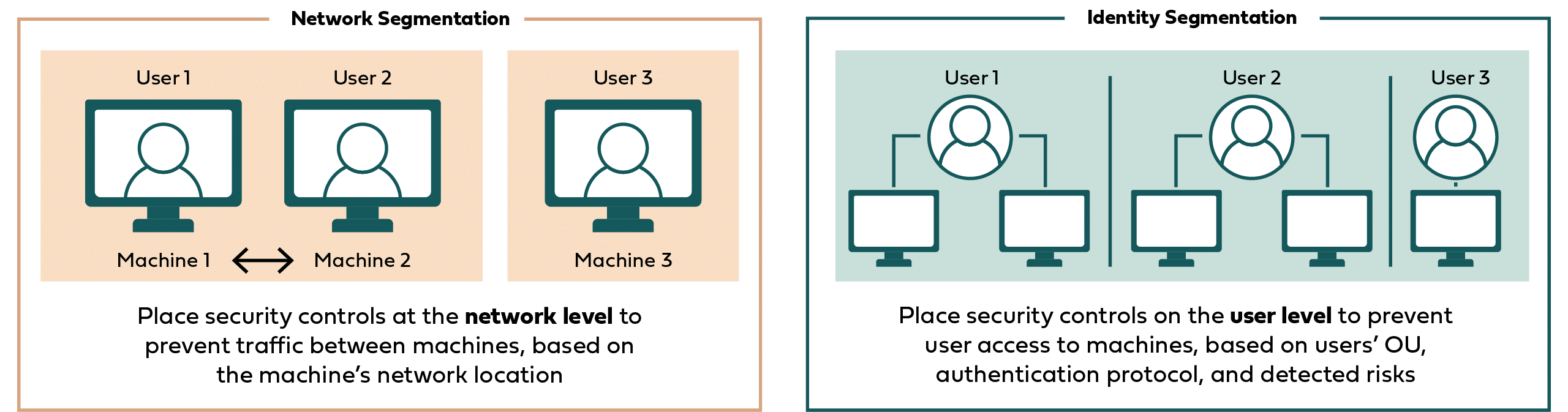

Bei der Netzwerksegmentierung wird ein Netzwerk in verschiedene Segmente unterteilt, um die Sicherheit und Kontrolle zu erhöhen. Die herkömmliche Netzwerksegmentierung basiert auf Faktoren wie IP-Adressen, VLANs und physischer Trennung, um diese Segmente zu erstellen. Die Netzwerksegmentierung ist zwar wirksam bei der Begrenzung der Auswirkungen eines Verstoßes innerhalb des Netzwerks, reicht jedoch häufig nicht aus, um der dynamischen und sich weiterentwickelnden Natur von Benutzeridentitäten Rechnung zu tragen.

Andererseits verschiebt die Identitätssegmentierung den Fokus auf Benutzeridentitäten. Dieser Ansatz steht im Einklang mit modernen Sicherheitsbedrohungen, bei denen Benutzer die Hauptziele sind und Bedrohungen häufig kompromittierte Anmeldeinformationen ausnutzen. Bei der Identitätssegmentierung werden Zugriffskontrollen basierend auf Benutzerattributen, Rollen und Verhalten erstellt, sodass Benutzer unabhängig von ihrem Netzwerkstandort nur auf die für ihre Rollen erforderlichen Ressourcen zugreifen können.

Der Hauptunterschied liegt in ihrem Fokus: Bei der Netzwerksegmentierung liegt der Schwerpunkt auf der Sicherung von Pfaden und Infrastruktur, während sich die Identitätssegmentierung auf den Schutz individueller Benutzeridentitäten konzentriert. Die Netzwerksegmentierung basiert in der Regel auf statischen Richtlinien, die auf der Netzwerkstruktur basieren, während die Identitätssegmentierung dynamische und kontextbezogene Zugriffskontrollen auf der Grundlage von Benutzerattributen umfasst. Die Identitätssegmentierung ist besonders wirksam bei der Abwehr identitätsbasierter Bedrohungen, die in der Cybersicherheitslandschaft immer häufiger auftreten.

Die Identitätssegmentierung verbessert die Sicherheit, indem sie den gezielten Schutz sensibler Ressourcen ermöglicht. Anstelle eines einheitlichen Ansatzes können die Kontrollen auf die spezifischen Risiken jedes Segments zugeschnitten werden. Beispielsweise können Identitäten mit Zugriff auf Kundendaten strengeren Kontrollen unterliegen als Identitäten, die von Front-Office-Mitarbeitern verwendet werden. Die Segmentierung vereinfacht außerdem die Compliance, indem sie die Kontrollen direkt den Datenzugriffsanforderungen für jede Rolle zuordnet.

Identitätssegmentierung ist ein wichtiges Cybersicherheitskonzept, das es Unternehmen ermöglicht, sensible und vertrauliche Daten zu isolieren privilegierte Konten. Durch die Anwendung des Prinzips der geringsten Rechte und die Beschränkung des Zugriffs auf nur autorisierte Personen können Unternehmen ihr Risiko reduzieren und die Einhaltung von Vorschriften sicherstellen.

Obwohl die Implementierung der Identitätssegmentierung Zeit und Ressourcen erfordert, sind die langfristigen Vorteile für Datensicherheit und Datenschutz die Investition durchaus wert. Angesichts der zunehmenden Komplexität der IT-Infrastruktur und der ständigen Gefahr von Sicherheitsverletzungen wird die Identitätssegmentierung weiterhin eine Best Practice sein, zu der Unternehmen neigen.