Schutz vor dem Risiko von Schattenadministratoren

Schattenadministratoren sind eine der wichtigsten Angriffsflächen, die Angreifer regelmäßig ausnutzen. Das Muster, einen Benutzer zu entdecken, dem versehentlich hohe Zugriffsrechte zugewiesen wurden, kommt bei heutigen Cyber-Operationen nur allzu häufig vor. Daher hat die Fähigkeit, den Missbrauch dieser Konten zu erkennen und zu verhindern, sowohl für Identitäts- als auch für SecOps-Teams höchste Priorität. In diesem Artikel erklären wir im Detail, wie SilverfortDie Identity Threat and Detection (ITDR)-Funktionen von ermöglichen die schnelle Erkennung bestehender Schattenadministratorkonten, die Möglichkeit, bei deren Auftreten neue Konten zu überwachen und deren Zugriff zu sichern MFA Politik.

Inhaltsverzeichnis

Zusammenfassung der Schattenadministratoren: Was sie sind und welche Risiken sie mit sich bringen

Schattenadministratoren sind Benutzerkonten die entweder über Administratorzugriff verfügen oder eine Möglichkeit haben, dies zu erreichen, ohne tatsächlich Teil einer dokumentierten Administratorgruppe zu sein. Daher sind sich weder die Identitäts- noch die Sicherheitsteams ihrer Existenz bewusst und wenden daher nicht die Standardüberwachung und den Standardschutz an, die alle Administratorkonten erfordern.

Das häufigste Beispiel hierfür sind Benutzerkonten, die das Recht haben, das Passwort von Admin-Benutzern zurückzusetzen. Wenn ein Angreifer die Kontrolle über diese Art von Konto erlangt, kann er damit die Passwörter von Administratoren zurücksetzen und das damit verbundene hohe Maß an Privilegien missbrauchen, um nach Belieben auf Ressourcen zuzugreifen.

Eine ausführliche Erklärung zu Schattenadministratoren finden Sie hier Dieser Artikel.

Silverfort Übersicht über den Shadow-Admin-Schutz

Silverfort ermöglicht es Identitäts- und SecOps-Teams, Schattenadministratoren in ihren Umgebungen einfach zu erkennen und sie entweder zu löschen oder ihre redundanten Berechtigungen zu entfernen. Darüber hinaus haben Teams die Möglichkeit, das Auftauchen neuer Schattenadministratorkonten kontinuierlich zu überwachen und proaktive Schutzmaßnahmen gegen den Versuch eines Schattenadministratorkontos zu ergreifen, Zugriff auf eine bestimmte Ressource zu erhalten, einschließlich detaillierter Maßnahmen wie der Durchsetzung von MFA-Richtlinien Passwort-Reset-Versuche für Schattenadministratoren.

Diese Schutzmaßnahmen sind sowohl für Konten, denen unbeabsichtigt höhere Zugriffsrechte zugewiesen wurden, als auch gegen jegliche Kontomanipulation durch Angreifer, die eine Änderung der ursprünglichen Berechtigungen und Privilegien des Kontos einschließt, gleichermaßen wirksam.

Mal sehen, wie genau das gemacht wird SilverfortKonsole:

Erkennung und Entfernung von Schattenadministratoren

Zweck: Alle vorhandenen Schattenadministratoren eliminieren

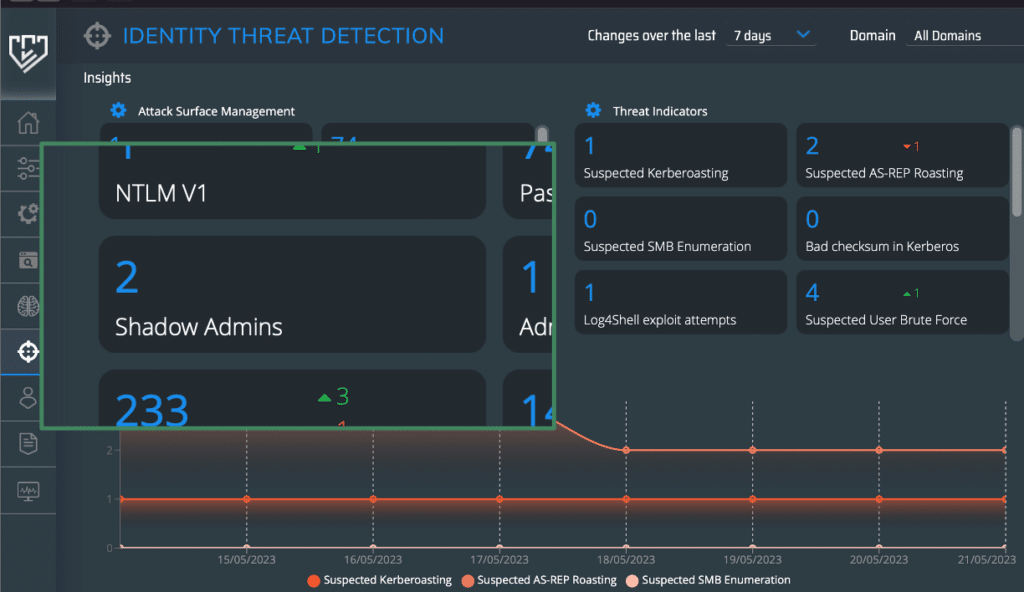

In Silverfort Bedrohungserkennung Bildschirm unter dem Angriffsoberfläche Management Abschnitt suchen Schattenadministratoren. In diesem Beispiel gibt es zwei davon.

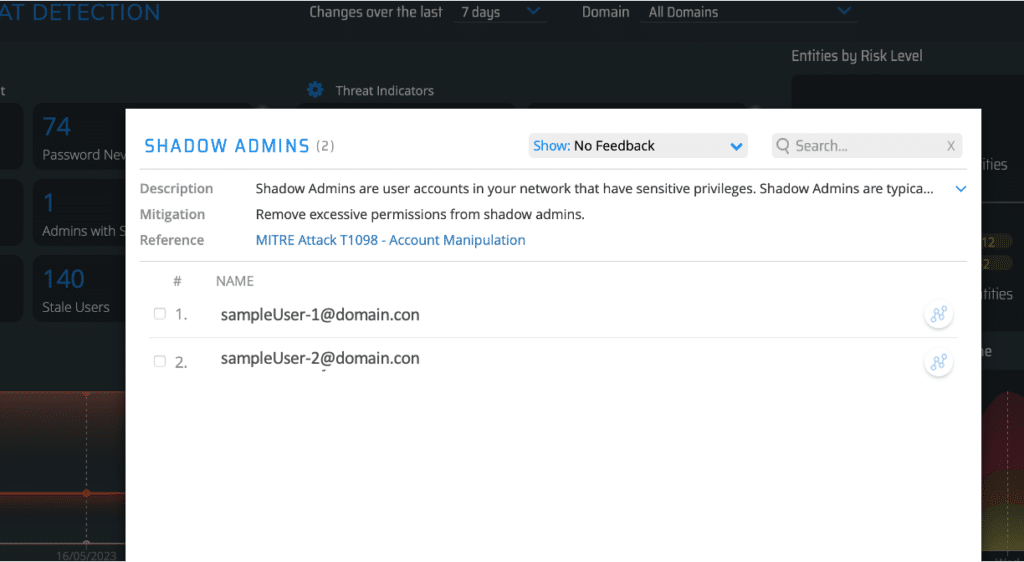

Mit einem Klick auf die Schattenadministratoren Space öffnet ein Fenster, das Ihnen alle Details zu diesen Konten anzeigt.

Da wir nun die Namen dieser Schattenadministratoren haben, können wir sie finden Active Directory und entweder ihre zusätzlichen Berechtigungen entfernen oder sie ganz löschen.

Kontinuierliche Überwachung von Schattenadministratoren

Zweck: Erkennen Sie neue Schattenadministratoren, sobald sie auftauchen

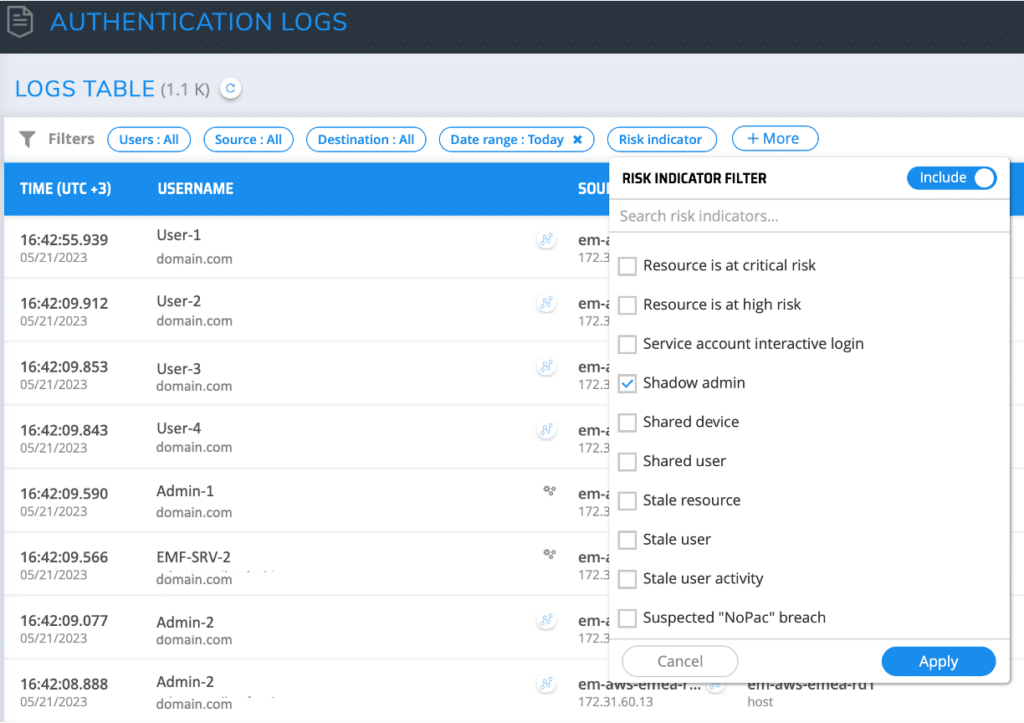

On Silverfort Authentifizierungsprotokolle Bildschirm, fügen Sie eine hinzu Risikoindikator filtern und prüfen Schattenadministratoren.

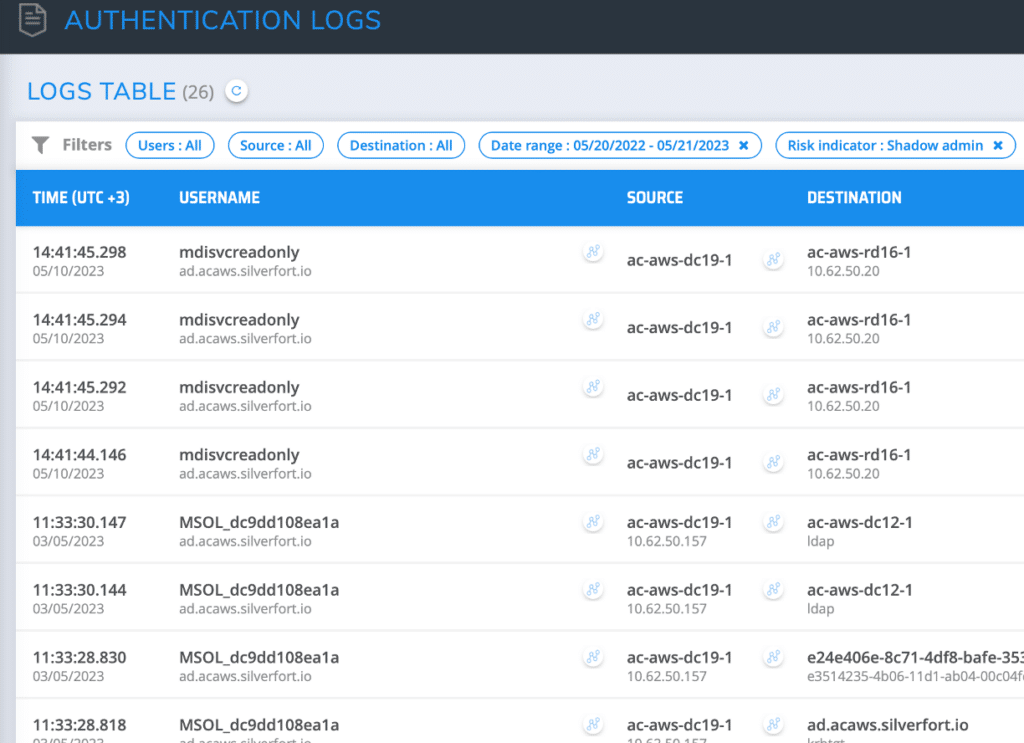

Klicken Sie auf Kostenlos erhalten und dann auf Installieren. Jetzt bewerben Passen Sie dann den Zeitbereich an Ihre Überwachungsfrequenz an. Dadurch werden Ihnen alle Schattenadministratoren angezeigt, die innerhalb dieses Zeitraums zur Umgebung hinzugefügt wurden.

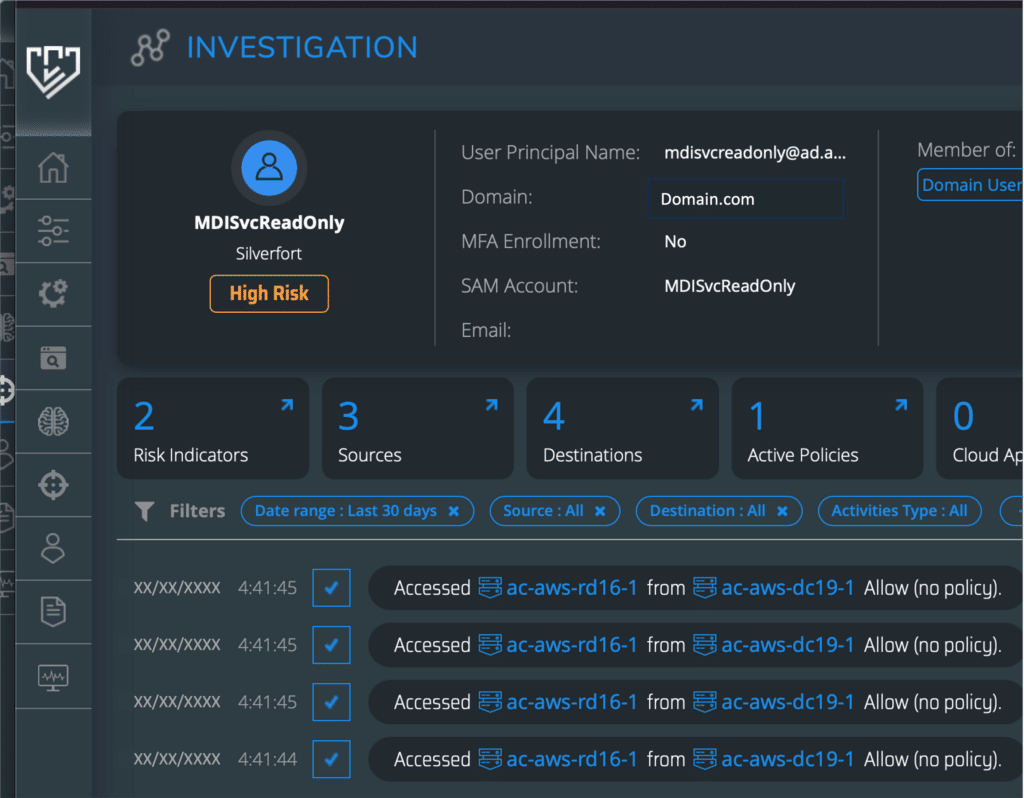

Nach der Entdeckung können Sie auf das Untersuchungssymbol jedes Kontos klicken, um genau zu sehen, auf welche Ressourcen es seit seiner Erstellung versucht hat, zuzugreifen.

Als Nächstes können Sie entweder das Konto löschen oder seine Berechtigungen herabstufen, ähnlich wie im Abschnitt beschrieben Erkennung und Entfernung von Schattenadministratoren.

Risikoprävention Nr. 1: MFA für alle Schattenadministratorzugriffe

Zweck: Verhindern Sie, dass Schattenadministratoren ohne explizite Benutzerüberprüfung eine Verbindung zu Ressourcen herstellen

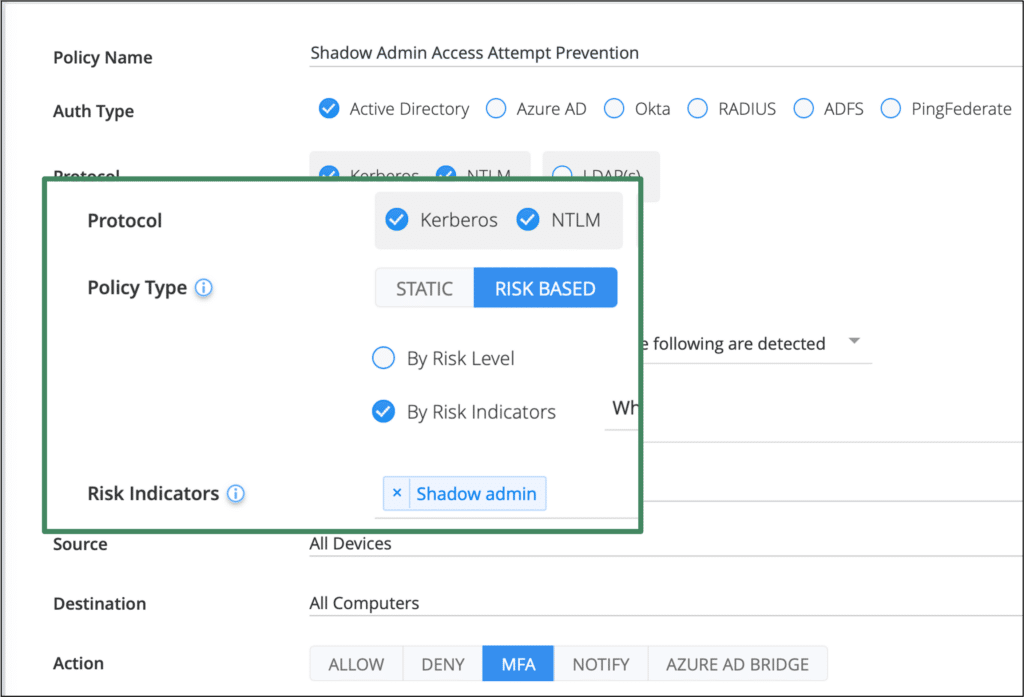

On Silverfort Richtlinien Erstellen Sie auf dem Bildschirm eine neue Richtlinie. Überprüfen Active Directory wie die Authentifizierungstyp

und dann entweder überprüfen Kerberos/NTLM or LDAP, abhängig von Ihren Anforderungen (oder wenn beides erforderlich ist, erstellen Sie zwei Richtlinien). Wählen Risikobasiert für den Richtlinientyp und lassen Sie ihn auslösen durch Risikoindikator. In dem Risikoindikatoren Kästchen ankreuzen Schattenadministrator.

Sobald diese Richtlinie aktiviert ist, erzwingt diese Richtlinie die MFA-Überprüfung aller Konten SilverfortDie Risiko-Engine identifiziert sich als Schattenadministrator. Sollte dieses Konto kompromittiert werden, entzieht diese Richtlinie einem Angreifer die Möglichkeit, dieses Konto für böswilligen Zugriff zu nutzen.

Silverfort ist die einzige Lösung, die den MFA-Schutz auf diese Art der Authentifizierung erweitern kann.

Risikoprävention Nr. 2: MFA beim Versuch, das Passwort des Schattenadministrators zurückzusetzen

Zweck: Verhindern Sie, dass Angreifer einen Schattenadministrator verwenden, um das Passwort anderer Konten zurückzusetzen.

Wie bereits erwähnt, ist die Verwendung eines Schattenadministrators zum Zurücksetzen des Passworts zusätzlicher Administratorkonten mit höheren Zugriffsrechten eine gängige Taktik von Bedrohungsakteuren.

Silverfort ermöglicht Benutzern, dieses Risiko auf folgende Weise zu mindern:

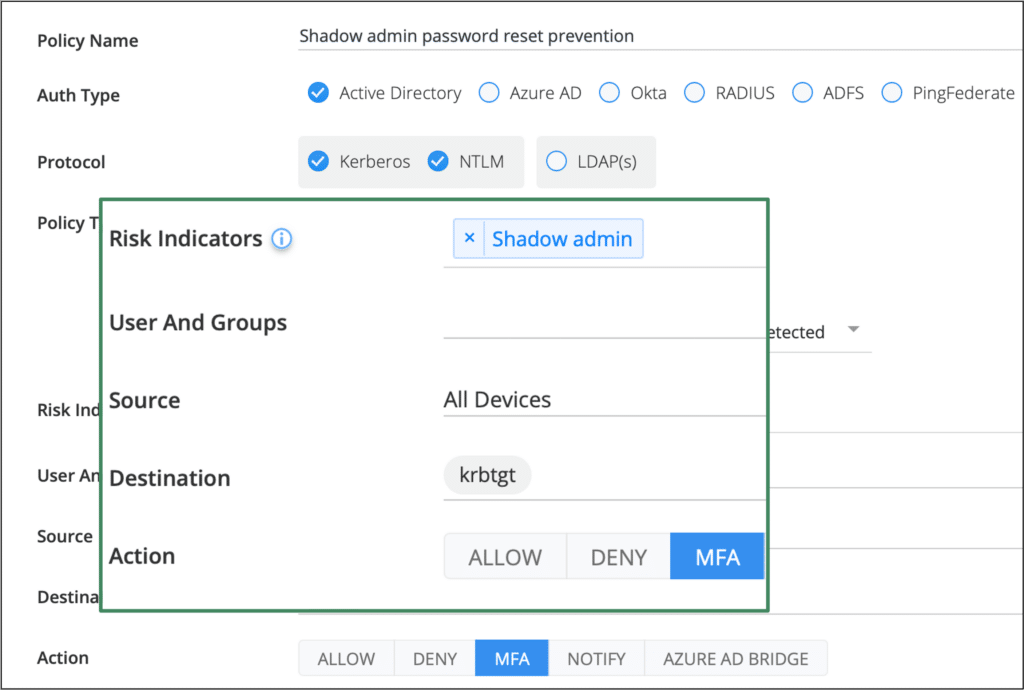

In Silverfort Richtlinien Erstellen Sie auf dem Bildschirm eine neue Richtlinie. Überprüfen Active Directory wie die Authentifizierungstyp,

dann überprüfe KerBeros/NTLM,wählen Risikobasiert als Richtlinientyp, dann überprüfen Sie die Schattenadministrator Risikoindikator.

Im Reiseziel Wählen Sie im Feld „Wählen“ aus, anstatt wie in der vorherigen Richtlinie Namen oder Gruppen von Maschinen anzugeben krbtgt. Dadurch wird die Richtlinie auf jeden Zugriffsversuch auf das krbtgt-Konto innerhalb der Domänencontroller in der Umgebung angewendet.

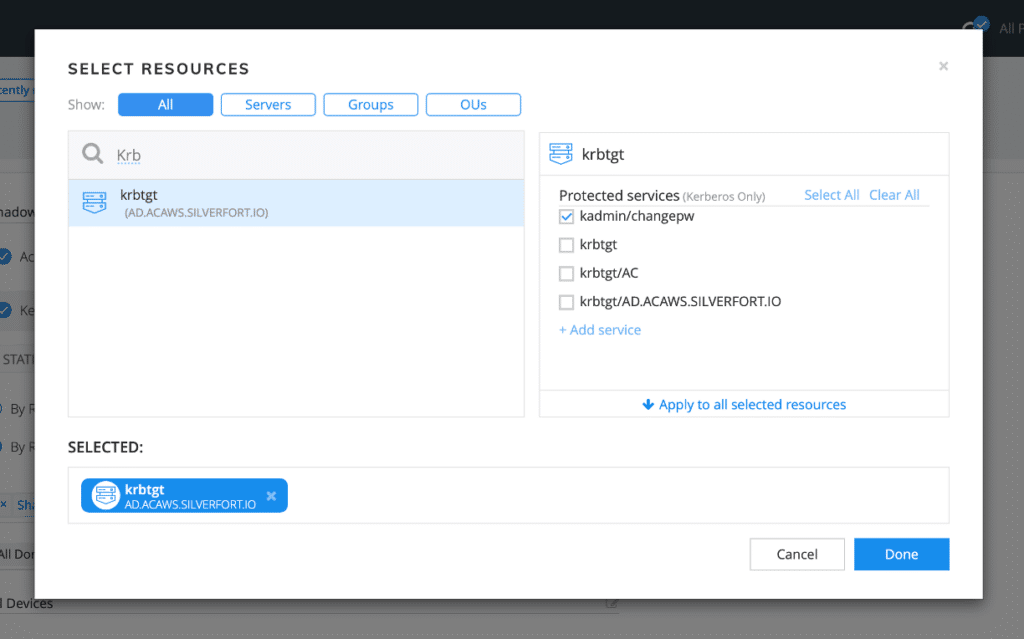

Nach der Auswahl krbtgt Klicken Sie als Ziel darauf, um die Liste der Dienste anzuzeigen. Überprüf den kadmin/changepw und lassen Sie die anderen leer. (Dies ist der Dienst, der das Zurücksetzen des Passworts durchführt.)

Durch die Aktivierung der Richtlinie wird nun bei jedem Konto eine MFA ausgelöst Silverfort als Schattenadministrator markiert wurde, versucht, das Passwort eines anderen Kontos zurückzusetzen – wodurch dieses Risiko vollständig gemindert wird.

Silverfort ist die einzige Lösung, die den MFA-Schutz auf diese Art der Authentifizierung erweitern kann.

Automatisierte Erkennung und Echtzeitschutz sind der Schlüssel zur Minderung des Risikos von Schattenadministratoren

SilverfortDer Schutz vor dem böswilligen Einsatz von Schattenadministratoren ist Teil seiner Vision davon Identitätsschutz sollten gestaltet und geübt werden. Silverfort ist die erste Lösung, die End-to-End bietet ITDR Fähigkeiten über Active Directory Umgebungen. Durch die Anwendung kontinuierlicher Überwachung, Risikoanalyse und aktiver Richtliniendurchsetzung bei jedem Authentifizierungs- und Zugriffsversuch, Silverfort kann sowohl die Erkennung von Schattenadministratoren automatisieren als auch Echtzeitschutz vor deren Missbrauch bieten.

Möchten Sie die Herausforderungen der Schattenadministration in Ihrer Umgebung lösen? Kontaktieren Sie einen unserer Experten hier.