Die verborgenen Gefahren von Schattenadministratoren

Shadow-Admin-Konten sind Benutzerkonten mit vertraulichen Berechtigungen – nicht weil sie Mitglieder einer privilegierten sind Administrator Active Directory (AD) Gruppe, sondern weil ihnen versehentlich Berechtigungen zugewiesen wurden, die es ihnen ermöglichen können, andere privilegierte Konten zu übernehmen und sie zu nutzen, um ihre Zielsysteme zu erreichen, um sie zu kompromittieren.

Wenn ein Shadow-Administratorkonto kompromittiert wird, kann dies ein großes Risiko für die Organisation darstellen. Immerhin diese Benutzerkonten kann verwendet werden, um zusätzliche Konten zu kompromittieren und Administratorrechte zu erlangen.

Das Identifizieren dieser Konten und das Einschränken ihres Zugriffs ist jedoch keine triviale Aufgabe.

Inhaltsverzeichnis

Was sind Schattenadministratoren?

Ein Shadow-Administrator ist ein Benutzer, der kein Mitglied von AD-Verwaltungsgruppen wie Domänen-Admins, Unternehmens-Admins, Schema-Admins, Administratoren usw. ist. Dieser Benutzer hat jedoch Rechte für eine Art von Verwaltungsfunktionen auf einem Administratorkonto, die diesen Benutzer aktivieren um weitere administrative Fähigkeiten zu erlangen.

Zu diesen Verwaltungsfunktionen gehören:

- Vollzugriffsrechte (Benutzer oder Gruppe)

- Alle Eigenschaften schreiben (auf eine Gruppe)

- Passwort zurücksetzen (für einen Benutzer)

- Alle erweiterten Rechte (für einen Benutzer)

- Berechtigungen ändern (Benutzer oder Gruppe)

- Mitglied schreiben (in einer Gruppe)

- Eigentümer schreiben (Benutzer oder Gruppe)

- Der tatsächliche Eigentümer (Benutzer oder Gruppe)

Darüber hinaus wird jeder Benutzer, der einen Schattenadministrator auf einer beliebigen Ebene übernehmen und kontrollieren kann, ebenfalls als Schattenadministrator betrachtet.

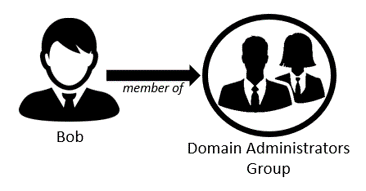

Ein Beispiel für einen Schattenadministrator:

Angenommen, Bob ist ein Domänenadministrator (ein Mitglied der Gruppe Domänenadministratoren). Das bedeutet, dass Bob hat Domänenadministratorzugriff zu Active Directory.

Abbildung 1: Bob ist Mitglied der Domain Administrators Group

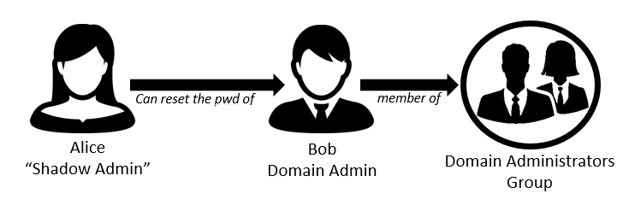

Alice ist kein Mitglied der Gruppe der Domänenadministratoren. Alice hat jedoch die Möglichkeit, Bobs Passwort zurückzusetzen. Daher kann Alice Bobs Passwort zurücksetzen, sich als Bob anmelden und in seinem Namen Aufgaben ausführen, die Domänenadministratorrechte erfordern. Dies macht Alice zu einer „Schatten-Admin“.

Abbildung 2: Alice kann Bobs Passwort zurücksetzen, was sie zu einem „Shadow Admin“ macht

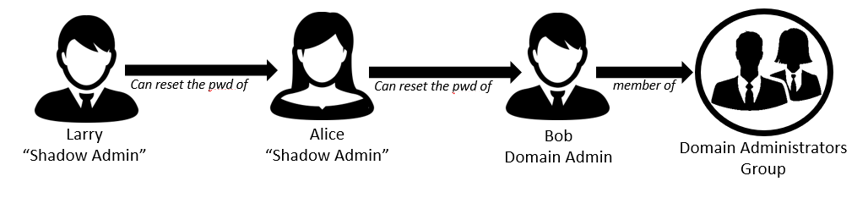

Nehmen wir an, Larry kann Alices Passwort zurücksetzen. Das bedeutet, dass Larry das Passwort von Alice zurücksetzen, sich als Alice anmelden, Bobs Passwort ändern, sich dann als Bob anmelden und Aufgaben ausführen kann, die Domänenadministratorrechte erfordern. Das macht Larry zu einem Level-2-Shadow-Administrator.

Abbildung 3: Larry kann das Passwort von Alice zurücksetzen, was ihn ebenfalls zum „Shadow Admin“ macht

Und es endet nicht mit Larry. Wer kann Larrys Passwort zurücksetzen?

Der Prozess wird fortgesetzt und eine Organisation könnte potenziell viele Schattenadministratoren haben.

3 Gründe, warum Schattenadministratoren erstellt werden

Es gibt einige Gründe, warum Schattenadministratoren in unseren Netzwerken existieren:

- Menschliches Versagen oder Missmanagement von Benutzerrechten: Schattenadministratoren können versehentlich von unerfahrenen Administratoren erstellt werden oder weil sie die Auswirkungen direkter Berechtigungszuweisungen nicht vollständig verstanden haben. Obwohl hinter solchen Schatten-Administratorkonten keine böswilligen Absichten stecken, können sie dennoch ein Risiko für die Umgebung darstellen, indem sie Benutzern unbefugten Zugriff auf sensible Assets gewähren.

- Zur vorübergehenden Verwendung erstellt, aber nie entfernt: Obwohl dies als schlechte Vorgehensweise angesehen wird, können IT-Administratoren in einigen Fällen Konten temporäre Berechtigungen erteilen, die die Benutzer zu Schattenadministratoren machen, mit der Absicht, diese Berechtigungen zu einem späteren Zeitpunkt zu entfernen. Während dies unmittelbare Probleme lösen kann, werden diese Privilegien oft beibehalten, wodurch diese Konten mit unüberwachten Administratorrechten verbleiben.

- Gegner können Schatten-Admins erstellen, um Aktivitäten zu verbergen und heimlich zu bleiben: Sobald Administratorrechte erlangt wurden, können Angreifer Schatten-Administratorkonten erstellen, um Persistenz zu ermöglichen und ihre Aktivitäten zu verbergen. Diese Schatten-Administratorkonten können dann verwendet werden, um böswillige Aktivitäten zu verbergen, während der Angreifer heimlich bleibt.

Ungeachtet des Grunds für ihre Erstellung stellen Schattenadministratoren ein Risiko für die Organisation dar, da sie unbefugten Personen erlauben, Aktivitäten auszuführen, die sie nicht ausführen sollten. Wenn ein Angreifer die Kontrolle über ein Schatten-Administratorkonto erlangt, kann es als Angriffsvektor verwendet werden.

Die Tatsache, dass diese Konten nicht überwacht oder beaufsichtigt werden, bedeutet nicht nur, dass Sie nicht wissen, dass Sie ihren Zugriff einschränken sollten (Sie können keine Probleme beheben, von denen Sie nichts wissen), sondern es bedeutet auch, dass unbefugter Zugriff und Änderungen verloren gehen können unentdeckt. In einigen Fällen können solche unbefugten Zugriffe oder Änderungen zu spät erkannt werden – nachdem sensible Daten durchgesickert sind oder kritische Systeme kompromittiert wurden.

Wie kann ich feststellen, wer meine Schattenadministratoren sind?

Das Identifizieren von Schattenadministratoren ist ein herausforderndes und komplexes Problem. Zuerst müssen Sie feststellen, wer Ihre Administratoren sind, dh alle Benutzer, die zu den AD-Gruppen gehören, die ihnen Administratorrechte gewähren. Einige AD-Gruppen sind offensichtlich, wie die Gruppe Domänen-Admin. Einige Gruppen sind jedoch weniger offensichtlich. Wir haben gesehen, dass in vielen Organisationen verschiedene administrative Gruppen erstellt werden, um verschiedene Geschäftszwecke zu unterstützen. In einigen Fällen können Sie sogar verschachtelte Gruppen finden. Es ist wichtig, alle Mitglieder dieser Gruppen zu kartieren. Bei der Zuordnung der Gruppenmitgliedschaften müssen wir nicht nur die Benutzeridentitäten berücksichtigen, die in der Mitgliederliste angezeigt werden, sondern auch die primären Gruppen-ID-Konfigurationen aller Benutzer.

Das Verständnis der Mitglieder unserer Verwaltungsgruppen in AD ist ein wichtiger erster Schritt, reicht jedoch nicht aus, um alle zu identifizieren privilegierte Konten in der Domäne. Dies liegt daran, dass sie die Schattenadministratoren nicht einschließen. Um die Schattenadministratoren zu erkennen, müssen Sie die jedem Konto gewährten ACL-Berechtigungen analysieren.

Denken Sie, Sie können die ACLs analysieren? Denk nochmal

Wie bereits erläutert, müssen Sie zum Erkennen von Schattenadministratoren die ACL-Berechtigung jedes Kontos in AD analysieren, um zu verstehen, ob das Konto Berechtigungen über administrative Gruppen oder einzelne Administratorkonten hat. Dies ist an sich schon eine sehr schwierige, wenn nicht gar unmögliche Aufgabe für jeden Menschen.

Wenn Sie diese Analyse durchführen können, erhalten Sie die erste Ebene der Schattenadministratoren.

Aber es ist nicht genug. Sie müssen jetzt alle ACLs erneut analysieren, um zu verstehen, wer die Berechtigungen hat, diese Schattenadministratoren der ersten Ebene zu ändern. Und dann wieder und wieder und wieder – dieser Prozess muss fortgesetzt werden, bis alle Ebenen Ihrer Schattenadministratoren erkannt wurden.

Und was ist, wenn Sie eine Schatten-Admin-Gruppe finden? Das verkompliziert die Sache noch mehr.

Das Fazit ist, dass diese wichtige Analyse nicht manuell durchgeführt werden kann.

Silverfort: Die beste MFA-Lösung

Silverfort periodische Abfragen Active Directory um die verschiedenen ACLs aller Objekte in der Domäne abzurufen. Es identifiziert automatisch gemeinsame Admin-Gruppen. Anschließend werden die ACLs auf der Suche nach Schattenadministratorbenutzern und -gruppen analysiert, die über die gleichen Berechtigungen wie die Mitglieder dieser Administratorgruppen verfügen – Berechtigungen, die sie effektiv zu Schattenadministratorkonten/-gruppen machen. Die ACLs werden weiterhin analysiert, um zu bestimmen, wie oft es nötig ist, alle Ebenen von Schattenadministratorkonten und -gruppen zu identifizieren und so sicherzustellen, dass Sie einen vollständigen Einblick in diese potenziell gefährlichen Konten haben.

Diese umfassende Liste sollte dann von AD-Administratoren überprüft werden, um festzustellen, ob die Berechtigungen dieser Schatten-Admin-Konten und -Gruppen legitim sind oder nicht und ob sie eingeschränkt oder überwacht werden sollten.

Zudem hat auch Frau Silverfort überwacht und analysiert kontinuierlich alle Zugriffsanfragen in der gesamten Domäne. Es betrachtet Schattenadministratoren als Konten mit hohem Risiko. Silverfort erkennt automatisch in Echtzeit sensible Aktivitäten, wie den Versuch, ein Benutzerkennwort zurückzusetzen, und alarmiert entweder oder fordert den Benutzer auf, seine Identität zu validieren Multi-Faktor-Authentifizierung (MFA) bevor Sie das Zurücksetzen des Passworts zulassen. Dies kann unbefugte Änderungen an Benutzerkonten sowie unbefugten Zugriff auf sensible Assets im Netzwerk verhindern.

Wenn Sie mehr darüber erfahren möchten – Kontaktieren Sie uns, um eine Demo zu vereinbaren