Silverfort Verhindert proaktiv die Ausnutzung der PrintNightmare-Schwachstelle

Eine Schwachstelle im Windows-Druckspooler kann die Remotecodeausführung als „System“ durch authentifizierte Domänenbenutzer auf Windows-Systemen ermöglichen. Details und Proof-of-Concept für die Schwachstelle sind im Internet durchgesickert. Die Schwachstelle heißt „PrintNightmare“. Der in Microsoft Windows standardmäßig aktivierte Druckspooler ist ein Windows-Dienst, der für die Verwaltung aller Druckaufträge verantwortlich ist, die an den Computerdrucker oder die Druckserver gesendet werden.

Die erfolgreiche Ausnutzung dieser Schwachstelle könnte die Tür für eine vollständige Systemübernahme durch entfernte Angreifer öffnen. Ein entfernter, authentifizierter Angreifer könnte Code mit erhöhten Rechten auf einem Computer ausführen, auf dem der Druckwarteschlangendienst aktiviert ist.

Als Microsoft eine Empfehlung zu einer ähnlichen Schwachstelle im Print Spooler (CVE-2021-1675) veröffentlichte, veröffentlichten Sicherheitsforscher versehentlich Details zu PrintNightmare (CVE-2021-34527). Ein Angreifer kann diese Schwachstelle ausnutzen, um die Kontrolle über ein betroffenes System zu erlangen.

Inhaltsverzeichnis

Silverfort Schutz vor Ausbeutung durch PrintNightmare

Silverfort's Unified Identitätsschutz kann mit einer einfachen risikobasierten Authentifizierungsrichtlinie, die auf Systeme angewendet wird, auf denen der Druckspoolerdienst ausgeführt wird, vollständigen Schutz vor solchen Exploits bieten. Auf diese Weise löst jeder böswillige Zugriffsversuch von Angreifern eine Sicherheitslücke aus MFA Benachrichtigung an den tatsächlich kompromittierten Benutzer, was in der Praxis die Möglichkeit ausschließen würde, diese Schwachstelle auszunutzen, um Zugriff auf zusätzliche Ressourcen zu erhalten.

SilverfortDie Lösung von kann moderne sichere Zugriffskontrollen wie MFA auf gängigen Zugriffsschnittstellen durchsetzen Active Directory Umgebung, wodurch ihre Widerstandsfähigkeit gegenüber Identitätsangriffen erheblich erhöht wird kompromittierte Zugangsdaten um auf Unternehmensressourcen zuzugreifen.

"SilverfortDie Fähigkeit, moderne sichere Zugangskontrollen durchzusetzen, wie z MFA über gemeinsame Zugriffsschnittstellen in Active Directory „Die Umwelt verändert das Spiel“, sagte er Yaron Kassner, Mitbegründer und CTO von Silverfort. „Fast alle Post-Exploitation-TTPs verlassen sich auf die Annahme, dass ihre Ziele nicht in der Lage sind, böswillige Authentifizierungen in Echtzeit zu verhindern. Der DruckenAlbtraum Exploit ist ein weiteres großartiges Beispiel für die Sicherheitslücke, die wir angehen.“

Silverfort Sicherheitshinweise

Reduzieren Sie die Angriffsoberfläche

- Scannen Sie alle Computer in Ihrer Umgebung, um zu überprüfen, wo der Windows-Druckspoolerdienst aktiviert ist. Sie können damit beginnen, Ihre Domänencontroller mit zu scannen Silverfort's kostenloses Vulnerability Assessment Tool.

- Deaktivieren Sie den Windows-Druckspoolerdienst in Domänencontrollern und anderen Systemen, die nicht drucken.

- Deaktivieren Sie eingehendes Remote-Drucken von Computern, die drucken, auf die aber nicht remote zum Drucken zugegriffen wird.

- Reduzieren Sie die Mitgliedschaft so weit wie möglich auf die in Microsofts angegebenen Gruppen die Vermittlung von Kompetenzen, (siehe Abschnitt Schadensbegrenzung).

- Deaktivieren Sie eingehende Remoteverbindungen auf allen Computern, die Druckserver akzeptieren.

Erstellen Sie eine risikobasierte Richtlinie

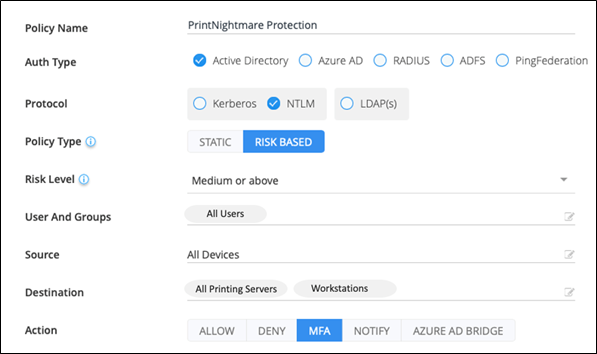

Weisen Sie eine risikobasierte Zugriffsrichtlinie zu, die MFA für alle erzwingt NTLM Verbindung zu Computern, auf denen der Windows-Druckspooler-Dienst aktiviert ist. Nachdem Sie die obigen Anweisungen befolgt haben, sollte dies auf Druckserver beschränkt sein. Erstellen Sie eine Richtlinie für jeden Benutzer mit einer Risikobewertung von „Mittel“ und höher. Die veröffentlichten Exploits von PrintNightmare verwenden einen Pass-the-Hash-Angriff auf NTLM für Verbindungen, sodass diese Richtlinie den hochriskanten Zugriff durch jeden Angreifer blockieren würde, der versucht, die Schwachstelle auszunutzen, um auf Zielressourcen zuzugreifen.

So würde die Richtlinie aussehen:

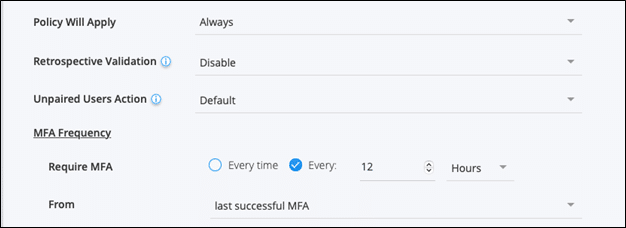

Konfigurieren Sie in den erweiterten Einstellungen die Richtlinie so, dass MFA alle 12 Stunden erforderlich ist:

Um sich vor Änderungen dieser Exploits zu schützen, können Sie auch eine Richtlinie für CIFS erstellen Kerberos Karten bestellen.

Möchten Sie mehr erfahren? Zeitplan a Demo mit einem unserer Experten.