Minderung der Identitätsrisiken der Konten ehemaliger Mitarbeiter

Eine der größten Sicherheitslücken von Unternehmen sind ihre eigenen Mitarbeiter. Das ist nicht angenehm, aber es ist eine Realität, die wir akzeptieren müssen. Wenn sie Fehler machen, öffnen sie Angreifern Tür und Tor. Dies gilt umso mehr, wenn es um die Benutzerkonten der bisherigen Mitarbeiter.

Es ist ein weit verbreitetes Missverständnis, dass das mit den Konten ehemaliger Mitarbeiter verbundene Hauptrisiko darin besteht, dass verärgerte ehemalige Mitarbeiter ihre Anmeldeinformationen böswillig verwenden könnten. Auch wenn Insider-Bedrohungen ein erhebliches Risiko darstellen, gibt es eine weitere Gefahr, die oft unbemerkt bleibt: externe Angreifer, die nicht überwachte Konten kompromittieren.

In vielen Fällen werden diese Konten zu vergessenen Relikten vergangener Beschäftigungen, die nicht überprüft und überwacht werden, wenn Mitarbeiter sich neuen Möglichkeiten zuwenden. Gerade diese Vernachlässigung macht sie zu so attraktiven Zielen für Cyberkriminelle.

Inhaltsverzeichnis

Häufige Herausforderungen und Risiken von Konten ehemaliger Mitarbeiter

Angreifer sind sich bewusst, dass diese inaktiven oder veralteten Benutzerkonten, die allgemein als „Leaver“ bezeichnet werden, von den Sicherheitsmaßnahmen der Organisation oft übersehen werden. Die meisten IT-Teams entfernen diese Kontoprivilegien und den Zugriff auf kritische Ressourcen, aber das ist nicht immer der Fall.

Auch wenn wir uns nie vorstellen wollen, dass unsere Mitarbeiter zu böswilligen Handlungen fähig sind, kann das Versäumnis, den Zugriff eines Ausscheidenden zu widerrufen, Tür und Tor für den Missbrauch und die Offenlegung vertraulicher Unternehmensinformationen öffnen. Es ist auch wichtig zu beachten, dass verbleibende Konten ein Risiko hinsichtlich der Passwortnutzung darstellen. Wenn das Konto eines aktiven Absolventen ein doppeltes oder unsicheres Passwort verwendet, haben Dritte möglicherweise einfachen Zugriff auf Ihre Organisation.

Da der ehemalige Mitarbeiter aufgrund seiner Beschäftigung möglicherweise immer noch über hochprivilegierte Zugriffsrechte und Berechtigungen verfügt, haben Angreifer ein attraktives Ziel, das ihnen hilft, in einer Umgebung Fuß zu fassen. Ob es um den Zugriff auf sensible Daten, das Eindringen in kritische Systeme oder die Initiierung geht seitliche Bewegung Innerhalb des Netzwerks kann die Kompromittierung dieser übersehenen Konten erheblichen Schaden anrichten.

Das häufigste Beispiel wäre der Fall eines entlassenen Superadministrators. Ihr Benutzerkonto hat Zugriff auf die meisten wichtigen Ressourcen, die IT-Abteilung trennt das Konto jedoch nicht und entfernt seinen privilegierten Zugriff nicht.

Beispiel aus der Praxis: Bedrohungsakteure nutzten die Konten ehemaliger Mitarbeiter, um in die Systeme der Landesregierung einzudringen

Nach Angaben des Agentur für Cybersicherheit und Infrastruktursicherheit (CISA)hat sich ein Bedrohungsakteur mithilfe der administrativen Anmeldedaten eines ehemaligen Mitarbeiters Zugang zum Netzwerk einer US-Regierungsorganisation verschafft. Mithilfe kompromittierter Zugangsdaten konnten die Angreifer auf ein internes VPN und die lokale Umgebung zugreifen und LDAP-Abfragen auf einem Domänencontroller ausführen.

Die Organisation, deren Namen CISA nicht genannt hat, versäumte es, das Konto des ehemaligen Mitarbeiters zu entfernen, wodurch der Bedrohungsakteur die Umgebung und ihre Ressourcen analysieren konnte. Die Anmeldeinformationen ermöglichten den Zugriff auf zwei virtualisierte Server, SharePoint und den Arbeitsplatz des Mitarbeiters. Die Anmeldeinformationen eines zweiten Mitarbeiters wurden vom SharePoint-Server extrahiert und zur Authentifizierung beim lokalen Standort verwendet Active Directory und Entra ID (Azure AD) und erhält so administrativen Zugriff.

Beide virtualisierten Server wurden offline geschaltet und das Benutzerkonto wurde deaktiviert. Zusätzlich zur Änderung der Anmeldeinformationen für das zweite kompromittierte Konto entzog die Opferorganisation auch dessen Administratorrechte. Darüber hinaus stellte die CISA fest, dass dies bei keinem der Verwaltungskonten der Fall war MFA aktiviert.

Wie dieses Beispiel zeigt, reicht es im Umgang mit Angreifern nicht aus, Best Practices in Ihrer gesamten IT-Sicherheitsstrategie zu befolgen. Anstatt davon auszugehen, dass Sie genug getan haben, um die Konten ehemaliger Mitarbeiter zu sichern, ist es am besten, konkretere Identitätssicherheitskontrollen einzuführen, die den Zugriff verweigern, um die Sicherheit dieser Konten zu gewährleisten.

Ultraschall Silverfort Sichert ehemalige Mitarbeiterkonten

Silverfort ermöglicht es Identitätsteams, frühere Mitarbeiterkonten in ihren Umgebungen einfach zu erkennen und diese entweder zu löschen oder ihre Berechtigungen zu entfernen. Silverfort klassifiziert Konten, die ein Jahr oder länger nicht genutzt wurden, als „veraltete Benutzer“. Mit Silverfort Sie können einen vollständigen und kontinuierlichen Einblick in veraltete Benutzer erhalten und entsprechende Sicherheitsmaßnahmen anwenden, wie z. B. die Durchsetzung von Sperrzugriffsrichtlinien für diese Benutzerkonten.

Mal sehen, wie genau das gemacht wird SilverfortKonsole:

Einblick in veraltete Benutzer

Silverfort Erkennt automatisch alle Konten in Ihrer Umgebung, einschließlich veralteter Benutzerkonten, und bietet Echtzeit-Einblick in alle Benutzeraktivitäten. Auf diese Weise können Sie potenzielle Sicherheitsbedrohungen erkennen und darauf reagieren – einschließlich der Blockierung des Zugriffs auf Konten, die ungewöhnliches Verhalten zeigen.

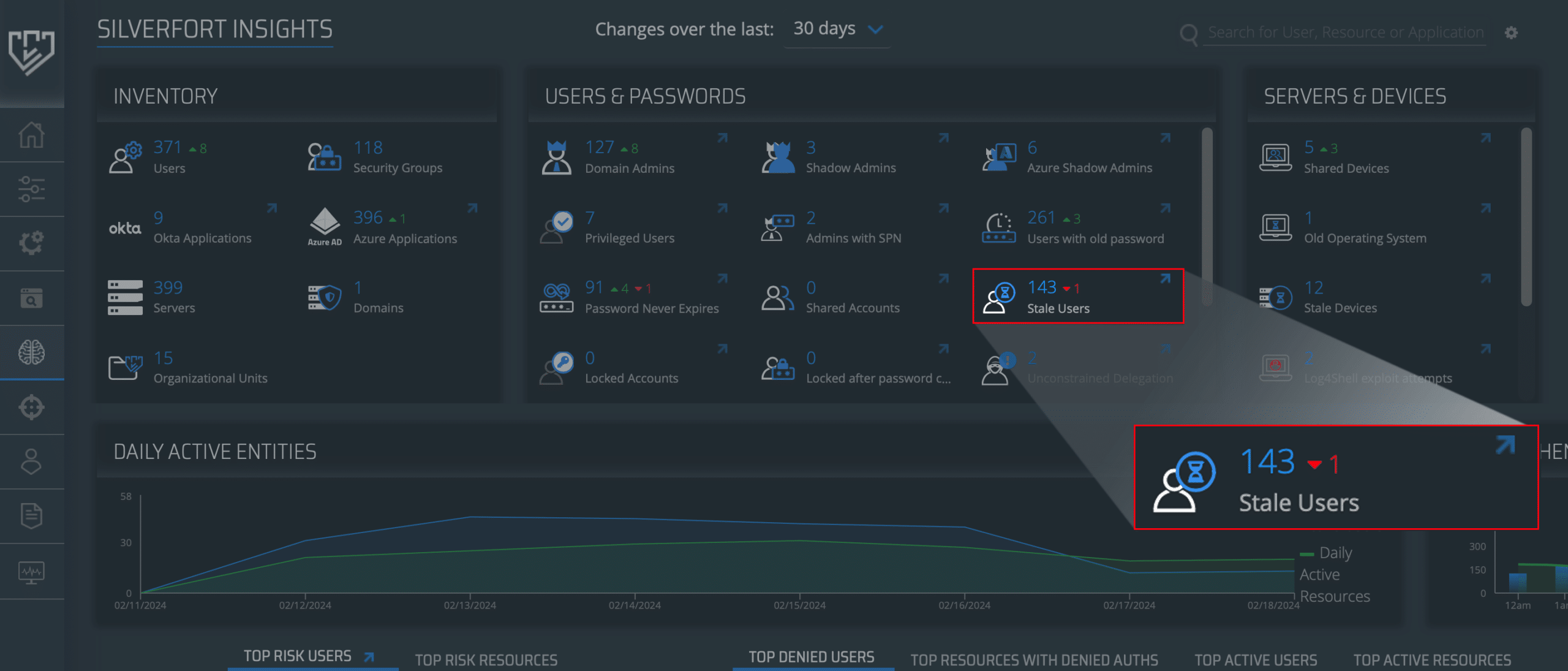

In SilverfortAuf dem Bildschirm „Einblicke“ sehen Sie eine detaillierte Identitätsinventur, die die Arten von Benutzern und Ressourcen in Ihrer Umgebung sowie Schwachstellen in Ihrer Sicherheit anzeigt. Unter Benutzer & Passwörter finden Sie die gesamte Liste der veralteten Benutzer in Ihrer Umgebung. Silverfort erkennt und kategorisiert diese Konten anhand gemeinsamer Attribute veralteter Benutzerkonten.

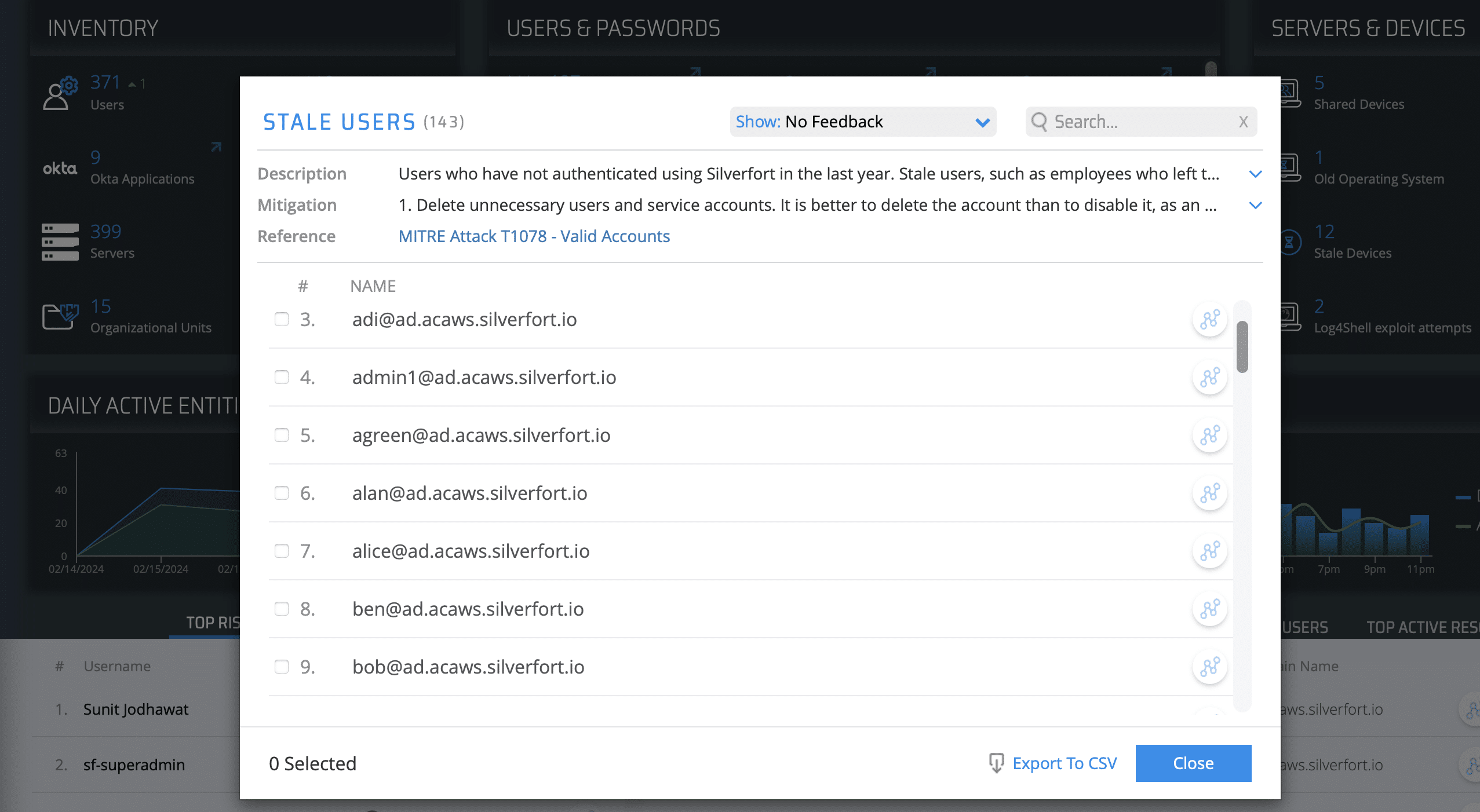

Wenn Sie auf den Bereich „Veraltete Benutzer“ klicken, wird ein Fenster geöffnet, das Ihnen alle Details zu diesen Konten anzeigt. Da Sie nun die Namen dieser veralteten Benutzer haben, können Sie sie im IdP suchen und entweder ihre Berechtigungen entfernen, sie ganz löschen oder eine Zugriffsverweigerungsrichtlinie auf das Benutzerkonto anwenden.

Die Macht der Verleugnung

Um einen proaktiveren Ansatz zu verfolgen, um zu verhindern, dass Benutzerkonten ehemaliger Mitarbeiter weitere Sicherheitsrisiken darstellen, wird empfohlen, eine Richtlinie zum Verweigern des Zugriffs für „Ausscheider“ zu erstellen. Dadurch wird sichergestellt, dass einem böswilligen Akteur automatisch der Zugriff verweigert wird, wenn er ein veraltetes Konto nutzt, um Zugriff auf alles in Ihrer Umgebung zu erhalten.

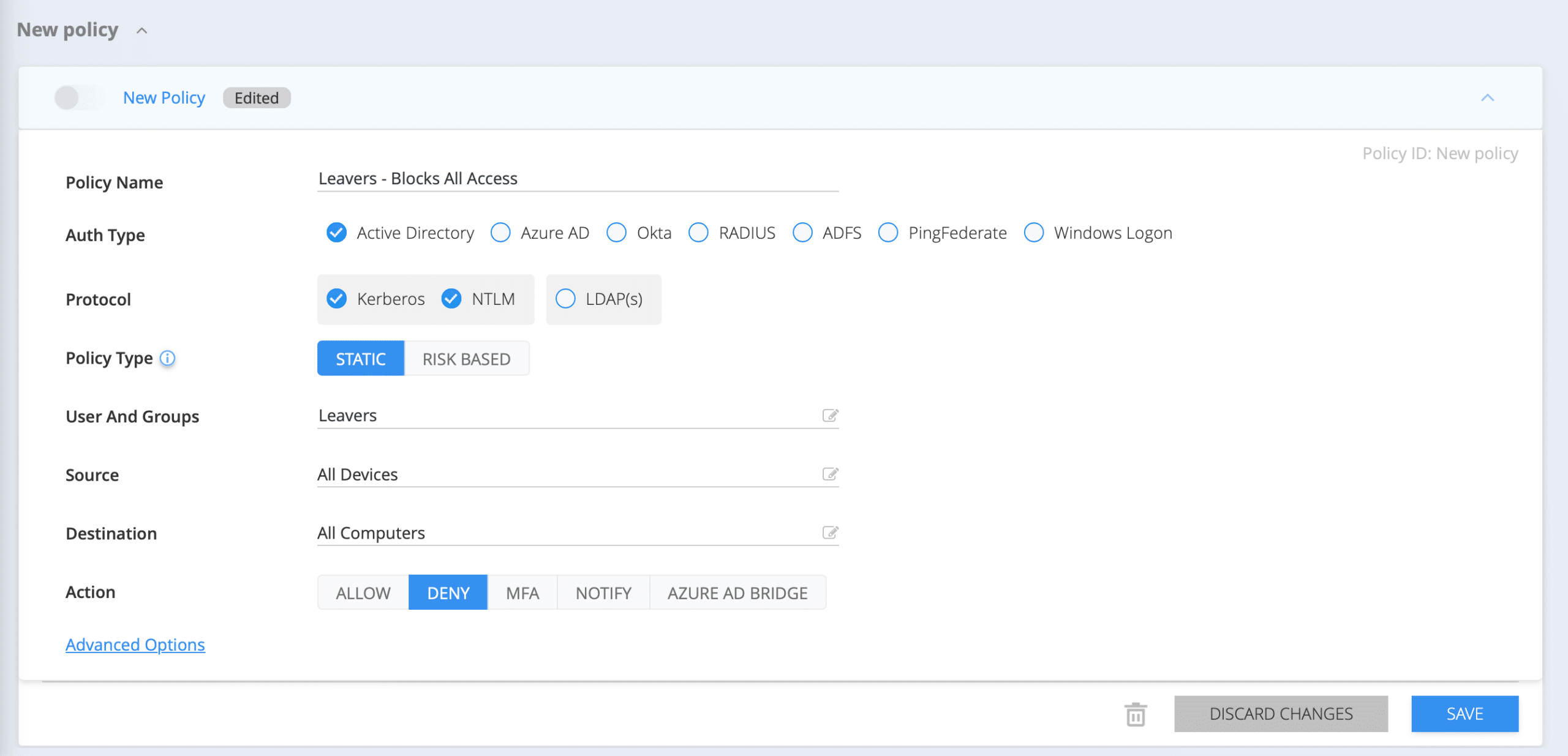

In Silverfort Richtlinien Erstellen Sie auf dem Bildschirm eine neue Richtlinie. Überprüfen Sie Ihren IdP als Authentifizierungstyp, dann überprüfen Sie entweder Kerberos/NTLM or LDAP, je nach Bedarf. Wählen Statisch basierend für die Policenart und für Benutzer und Gruppe, Es sollte der Gruppe „Abgänger“ oder einem ähnlichen Namen zugewiesen werden, den Sie für Mitarbeiter haben, die ausscheiden oder ausgeschieden sind. Als nächstes unter Aktion, wählen Verweigern.

Nach der Aktivierung verweigert diese Richtlinie automatisch den Zugriff auf alle Konten, denen diese Richtlinie zugewiesen ist. Wenn dieses Konto kompromittiert würde, würde diese Richtlinie einem Angreifer die Möglichkeit nehmen, es für böswilligen Zugriff zu nutzen.

Echtzeit-Sichtbarkeit und -Schutz sind von entscheidender Bedeutung, um die Risiken ehemaliger Mitarbeiterkonten zu mindern

Viele Arten von Sicherheitsbedrohungen können Ihr Unternehmen in der heutigen hybriden Umgebung gefährden. Umfassende Sicherheit erfordert daher vollständige Transparenz, Überwachung und Schutz. Die Sichtbarkeit veralteter Benutzer und die Blockierung jeglicher Zugriffsanfragen sind wichtig, um sicherzustellen, dass Angreifer diese Konten nicht verwenden, um Zugriff auf andere Teile der Umgebung zu erhalten.

Durch die Anwendung kontinuierlicher Überwachung und aktiver Richtliniendurchsetzung auf jede Art von Mitarbeiterkonten, Silverfort kann sowohl die Erkennung veralteter Benutzer automatisieren als auch Echtzeitschutz vor deren Missbrauch bieten.

Ich suche nach einer Lösung Identitätsschutz Herausforderungen in Ihrem Umfeld? Kontaktieren Sie einen unserer Experten hier.