Silverfort Schutz vor dem Exploit „Bronze Bit“ CVE-2020-17049 – Update

***** Von Yiftach Keshet, Director of Product Marketing und Dor Segal, Security Researcher Silverfort *****

Am 8. Dezember wird die neue Bronze-Bit ausnutzen CVE-2020-17049 Kerberos-Schwachstelle wurde veröffentlicht und fügte dem Arsenal der Angreifer nach der Kompromittierung eine weitere hochmoderne Waffe hinzu. Die vollständige Behebung dieser Schwachstelle wird zwar nicht vor dem 8. Februar 2021 durchgesetzt, Silverfort's Unified Identitätsschutz Die Plattform bietet umfassenden Schutz vor dem Bronze-Bit-Angriff. Durch seine einzigartige Fähigkeit, MFA und adaptive Zugriffskontrollen durchzusetzen Active Directory Authentifizierungsprotokolle, Silverfort führt ein neues Paradigma ein Abwehr von seitlichen Bewegungsangriffen in Active Directory Umgebungen. Eine detaillierte Analyse der Delegationstypen CVE-2020-17049 und des Microsoft-Patches wurde durchgeführt von Silverfort's Sicherheitsforscher – Dor Segal und es ist verfügbar hier.

Inhaltsverzeichnis

Der Weg zur sicheren Delegation

CVE-2020-17049 ermöglicht es einem Angreifer, die Ressourcenbeschränkte Delegierung Authentifizierungssicherheitskontrolle.

Im Allgemeinen Delegation bezieht sich auf die Fähigkeit von Active Directory Benutzerkonto dazu verwenden, sich als ein anderes Konto auszugeben oder im Namen eines anderen Kontos zu handeln, um mit den Zugriffsrechten des anderen Kontos auf Ressourcen zuzugreifen. Ein häufiges Beispiel ist, wenn ein Benutzer auf eine Webanwendung zugreift: Während es so aussieht, als ob der Benutzer direkt auf die Webanwendung zugreift, passiert im Backend, dass das Benutzerkonto seine Zugriffsrechte an ein Dienstkonto delegiert, das verkörpert den Benutzer und greift im Namen des Benutzers auf die App-Datenbank zu.

Aus Sicherheitssicht besteht die Sorge darin, was passiert, wenn dieser Mechanismus von einem Angreifer missbraucht wird. Der erste Delegierungsmechanismus, der in AD angeboten wurde, auch bekannt als uneingeschränkte Delegierung, brachte ein erhebliches Risiko mit sich, da er es dem imitierenden Dienst ermöglichte, auf alle Ressourcen zuzugreifen, auf die das delegierende Konto zugreifen konnte.

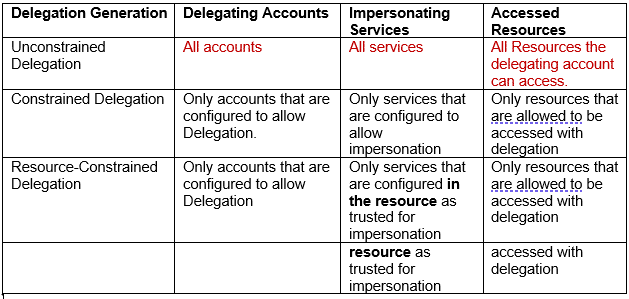

Diese Besorgnis führte im Laufe der Jahre zu einer allmählichen Entwicklung der Delegation, wie in dieser Tabelle dargestellt:

Wie in der Tabelle deutlich zu sehen ist, verringert jede Generation das Risiko durch materielle Abnahme die Anzahl der delegierenden Konten, imitierenden Dienste und zugänglichen Ressourcen. Während das Szenario eines Angreifers, der eine böswillige Delegierung durchführt, immer noch möglich ist, sind seine Auswirkungen in Bezug auf den Ressourcenzugriff erheblich eingeschränkt.

Ressourcenbeschränkte Delegierung sind der sicherste Delegationstyp und werden daher derzeit in den meisten Fällen als Standard verwendet Active Directory Umgebungen.

Nachdem wir uns nun einen Einblick in die Delegation verschafft haben, können wir die Auswirkungen des Bronze-Bit-Exploits verstehen.

Der Bronze-Bit-Angriff – Beeinträchtigung der Sicherheitskontrollen der Delegation

Der Bronze-Bit-Angriff nutzt die Schwachstelle CVE-2020-17049, um einem Angreifer zu ermöglichen, Folgendes auszuführen (extrahiert und bearbeitet aus der Datei seines Autors Blog):

„Ein Angreifer kann sich als Benutzer ausgeben, die nicht delegiert werden dürfen. Dazu gehören Mitglieder der Gruppe „Geschützte Benutzer“ und alle anderen Benutzer, die ausdrücklich als „sensibel und nicht delegierbar“ konfiguriert sind.

Dieser Angriff bringt uns also in Bezug auf die Risikoexposition zurück und erhöht die Angriffsfläche auf praktisch alle Benutzerkonten in der Umgebung.

Microsoft CVE-2020-17049 Minderungsaktivitäten

Microsoft hat eine veröffentlicht Flicken für diese Schwachstelle im Rahmen des Patchdays vom 8. November. Allerdings aufgrund verschiedener Kerberos-Authentifizierungsprobleme a neuer Patch wurde am 8. Dezember zur Verfügung gestellt. Dieser Patch bietet Unternehmen Schutz vor der Ausnutzung der Schwachstelle bis zur vollständigen Durchsetzung Kerberos Protokollkorrektur, die am 8. Februar 2021 stattfinden wird. Angesichts der typischen Schwierigkeiten, die mit dem Patchen der Serversicherheit im Allgemeinen und Domänencontrollern im Besonderen verbunden sind, ist es wahrscheinlich, dass trotz der Verfügbarkeit der Patches nicht jeder sie sofort bereitstellt. Daher besteht für diese Organisationen derzeit ein erhebliches Risiko.

Silverfort Schutz vor delegierungsbasierten Angriffen

Silverfort Unified Identity Protection Platform ist die einzige Lösung, die Überwachung konsolidiert, Risikoanalyse und Zugriffsrichtliniendurchsetzung für alle Benutzer- und Dienstkontoauthentifizierungen in allen Unternehmensnetzwerken und Cloud-Umgebungen.

Aufgrund seiner innovativen agentenlosen Proxyless-Technologie Silverfort verlängern kann MFA auf eine Vielzahl von Ressourcen, die zuvor nicht geschützt werden konnten. Dazu gehört natürlich auch jede Authentifizierung, die das Kerberos-Protokoll verwendet.

Und es ist wichtig, das zu beachten beim Einrichten a Silverfort Richtlinie für einen Benutzer gelten die Sicherheitskontrollen der Richtlinie sowohl für direkte als auch für delegierte Authentifizierungen, die vom Benutzer durchgeführt werden. Sehen wir uns an, wie sich dies auf den Schutz sowohl des Delegierenden als auch des Nicht-Delegierenden auswirkt Benutzerkonten.

Schutz vor dem Bronze-Bit-Angriff – Konten delegieren

In der Praxis sind delegierende Konten (dh Konten, die so konfiguriert sind, dass sie eine Delegierung zulassen) aufgrund von bereits standardmäßig geschützt Silverfort's kontinuierliche Überwachung von Active Directory Authentifizierungsprotokolle, die diese Konten automatisch identifizieren und die Delegation in ihre Risikobewertung einbeziehen.

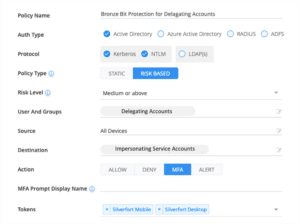

Daher würde die folgende risikobasierte Richtlinie eine MFA-Anforderung auslösen, wenn ein anomaler Authentifizierungsversuch stattfindet:

Wann immer der Authentifizierungsversuch eines solchen Kontos überschreitet mittlere Risikobewertung, wird eine MFA-Anforderung für den Benutzer angezeigt. Wenn die Authentifizierung von einem Angreifer vorgenommen wurde, der im Namen dieses Kontos eine böswillige Delegierung durchführt, kann der Kontoinhaber den Zugriff blockieren, indem er bestätigt, dass es sich nicht um seine Anfrage handelt.

Schutz vor dem Bronze-Bit-Angriff – nicht delegierende Konten

Aber wie können wir die Benutzerkonten schützen, die nicht für die Delegierung konfiguriert sind? Die risikobasierte Richtlinie reicht hier nicht aus, da diese Konten den Delegationsfaktor nicht enthalten, sodass ein anderer Ansatz erforderlich ist.

Lassen Sie uns noch einmal zusammenfassen – das Szenario, das wir entschärfen möchten, ist Folgendes: Ein Angreifer hat ein Dienstkonto kompromittiert – nennen wir es Konto 1. Der Angreifer möchte auf eine sensible Ressource zugreifen – nennen wir es mal Ressource 1 – kann dies aber nicht unter den Zugriffsrechten von tun Konto 1. Mit dem Bronze Bit Exploit kann der Angreifer ausnutzen Konto 1 um sich als ein hochprivilegiertes Konto auszugeben, das wir anrufen werden Konto 2 zur Verbesserung der Gesundheitsgerechtigkeit ist so konfiguriert, dass keine Delegierung zulässig ist (zum Beispiel jedes Mitglied der Geschützte Benutzergruppe), um darauf zuzugreifen Ressource 1.

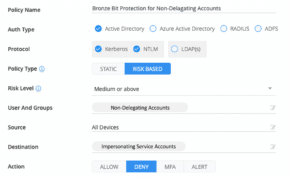

Konto 1 imitiert Konto 2 zugreifen Ressource 1. Hinter den Kulissen, vor dem Zugriff Ressourcen 1, Konto 2 authentifiziert sich Konto 1 um bereitzustellen Benutzer 1 die Fähigkeit, in seinem Namen zu handeln. Jetzt, Konto 1 muss ein Dienst sein, der so konfiguriert ist, dass er Identitätswechsel zulässt. Da alle dafür konfigurierten Dienste bereits bekannt sind (schließlich wurden sie vom Domänenverwaltungsteam konfiguriert), benötigen wir nur die folgende Richtlinie:

Die „Nicht delegierenden Konten“ stehen für alle Benutzerkonten, die so konfiguriert sind, dass sie nicht delegieren, während die „Impersonating Service Accounts“ alle darstellen Dienstkonten die so konfiguriert sind, dass sie Identitätswechsel zulassen. Wenn wir alternativ nur die Delegierung verweigern und dennoch auf die Ressource zugreifen möchten, könnten sie das Feld „Quelle“ verwenden, um nur den Delegierungszugriff einzuschränken.

In diesem Fall empfehlen wir die Zuweisung von 'Ablehnen' als Schutzmaßnahme: Da diese Konten niemals mit der Delegierung interagieren sollten DienstkontenEs darf keine Betriebsstörung auftreten.

Dieser Schutz beeinträchtigt den Bronze-Bit-Angriff vollständig. Auch wenn es dem Angreifer gelang, einen High zu erzwingen privilegiertes Konto eine Delegation versuchen, Silverfort wird seine tatsächliche Interaktion mit einem sich imitierenden Dienstkonto verhindern.

Silverfort Der Schutz vor dem Bronze Kit-Exploit zeigt einmal mehr, wie die adaptive Zugriffskontrolle angewendet werden kann Active Directory Authentifizierungsprotokolle und insbesondere die Befehlszeilentools für den Fernzugriff, mit denen Angreifer den Bronze-Kit-Angriff starten würden, müssen unbedingt einen ausreichenden Schutz bieten seitliche Bewegung Anschläge.

Erfahren Sie mehr darüber Silverfort hier