Silverfort Erkennt und schützt proaktiv vor zertifizierten Angriffen

Anfang Mai 2022 wurde die Schwachstelle Certifried (CVE-2022-26923) veröffentlicht. Diese Schwachstelle missbraucht Kerberos Zertifikatserweiterung und ihre Active Directory Elemente. Es ist ein Privilegeskalation Sicherheitslücke, bei der ein schwacher Benutzer Domänenadministratorrechte erhält Active Directory Umwelt.

Inhaltsverzeichnis

Wie funktioniert es?

Das Zertifizierte Schwachstelle ermöglicht es einem Angreifer, Berechtigungen von einem schwachen Benutzer auf einen Domänenadministrator zu erhöhen. Kurz gesagt, jeder Benutzer kann bis zu 10 Computerkonten in einer Domäne erstellen. Ein Angreifer kann einen schwächeren Computer in den Computernamen des Ziels ändern und in seinem Namen ein schädliches Zertifikat anfordern. Als Nächstes kann sich der Angreifer mithilfe des manipulierten Zertifikats als Zielcomputer authentifizieren und bösartigen Code mit hohen Rechten ausführen. Die Schwachstelle hat aufgrund ihrer minimalen Voraussetzungen eine große Wirkung. Alles, was es erfordert, ist eine Verbindung zum Netzwerk und ein schwacher Benutzer.

Jede Identität in AD hat Attribute. Einige von ihnen sind in der gesamten Domäne eindeutig, z. B. Service Principal Name (SPN), und einige können Duplikate haben. Der Angreifer erstellt ein schwaches Computerkonto, missbraucht sein dNSHostName-Attribut und ändert es in den Hostnamen des Ziels. Der Angreifer fordert dann ein Zertifikat mit dem Subject Alternative Name (SAN) an, der mit dem Hostnamen des Ziels identisch ist. Normalerweise kann dieser Angriffsablauf nicht abgeschlossen werden, da das Ändern des dNSHostName mit den SPNs des Servers übereinstimmen muss. Wenn die SPNs jedoch gelöscht werden, ist das Problem behoben; Es ist möglich, den dNSHostNamen zu ändern.

Die Schwachstelle befasst sich auch damit, wie der Domänencontroller ein Zertifikat dem Identitätsobjekt in zuordnet Active Directory während des Authentifizierungsprozesses. Es besteht die Möglichkeit, ein Zertifikat für den Kunden anzufordern Authentifizierung Zwecken und betten Sie den dNSHostName als SAN ein.

Das zurückgegebene Zertifikat kann nun mit der PKINIT-Erweiterung gegenüber dem Domänencontroller authentifiziert und als Zielhost identifiziert werden.

Eine Möglichkeit, diese Sicherheitsanfälligkeit auszunutzen, besteht darin, sich zu authentifizieren Active Directory als Zieldomänencontroller verwenden und damit die Anmeldeinformationen aller Benutzer in der Domäne stehlen.

Milderung

Microsoft hat am 10 Patch für Windows-Server um der Zertifikatserstellung und -authentifizierung eine weitere Schutzebene hinzuzufügen. Es gilt jedoch nur für Zertifikate, die nach der Patch-Installation angefordert werden. Der Erzwingungsmodus beginnt am 9. Mai 2023.

Silverfort Einheitliche Schutzplattform kann Sie über laufende Certifried-Angriffe informieren, falls bösartige Zertifikate vor dem Patch erstellt wurden. Diese neueste Sicherheitsrichtlinie zu Certifried enthält detaillierte Anweisungen zur Abwehr eines Certifried-Angriffs.

Wir haben ein einfaches Powershell-Skript erstellt, um automatisch alle Daten zu sammeln, die zum Erstellen eines benutzerdefinierten Filters benötigt werden Silverfort.

- Bitte führen Sie den folgenden Befehl auf einer Domänen-Workstation-Powershell aus

$dc_list = Get-ADDomainController-Filter * | Select-Objektname, IPv4-Adresse

schreibe „https:// /Logs?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

Ersetzen mit Ihrem SilverfortKonsolen-URL.

- Fügen Sie die Ausgabe in Ihren Browser ein und melden Sie sich an

- Fügen Sie alle bekannten Quell-IP-Adressen hinzu, die Ihre Domänencontroller möglicherweise verwenden, falls sie in der automatisch generierten Liste fehlen, z. B. Adressen von NAT-Geräten.

- Klicken Sie auf Filter speichern, geben Sie ihm einen Namen und klicken Sie auf Speichern

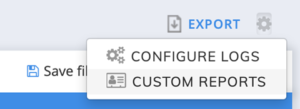

- Nachdem die Filter erstellt wurden, klicken Sie auf das Zahnrad oben rechts auf dem Bildschirm:

- Wählen Sie dann BENUTZERDEFINIERTE BERICHTE

- Geben Sie die erforderlichen Details ein, wählen Sie die beiden neu erstellten Filter aus und klicken Sie auf Speichern.

- Sie erhalten regelmäßig Berichte über zertifizierte Exploits in Bezug auf alle Ihre Domänencontroller.

Wenn dieser Filter Authentifizierungsergebnisse liefert, wird Ihre Umgebung möglicherweise angegriffen. In diesem Fall wurden die in den Protokollen angezeigten Domänencontroller möglicherweise kompromittiert und müssen untersucht werden. Bitte überprüfen Sie für jede Authentifizierung, dass der Quell-Hostname mit der Quell-IP übereinstimmt. Wenn die IP-Adresse unbekannt ist, liegt möglicherweise ein versuchter Certifried-Angriff in Ihrer Umgebung vor. Wenden Sie sich an uns, wenn Sie Hilfe benötigen.