Angriffe zur Rechteausweitung gehören zu den dringendsten Problemen für Sicherheitsteams weltweit und werden häufig als Teil davon eingesetzt seitliche Bewegung. Bedrohungsakteure wissen, dass privilegierte Konten schwerer zu kompromittieren sind, da sie normalerweise überwacht und geschützt werden. Allerdings können Angreifer einsetzen Privilegeskalation Schwachstellen nutzen, um die Kontrolle über weniger überwachte Konten zu übernehmen und sich anschließend ein hohes Maß an Zugriff zu verschaffen – und das alles unter dem Radar des Sicherheitsteams.

In der heutigen hybriden Umgebung verlagern Unternehmen ihre sensiblen Ressourcen zunehmend auf SaaS-Anwendungen. Azurblau Active Directory ist einer der führenden Cloud-Identitätsanbieter, der es Unternehmen ermöglicht, den Zugriff und die Nutzung solcher Apps zentral zu verwalten.

Wir haben kürzlich ein Problem mit der Eskalation von Berechtigungen entdeckt Entra ID (früher Azure AD), die es einem Angreifer ermöglichen könnte, eine Schutzmaßnahme zum Zurücksetzen des Passworts zu umgehen, wodurch Administratoren niedrigerer Ebenen zu Administratoren mit vollständigen Berechtigungen werden könnten. Wir haben dieses Problem dem Microsoft Security Response Center (MSRC) gemeldet, das es validiert und einen Fix angewendet hat. Es stellt zwar kein Risiko mehr dar Entra ID (ehemals Azure AD)-Benutzer glauben, dass die breitere Sicherheitsgemeinschaft von der Betrachtung unserer Analysen und Ergebnisse profitieren kann.

Technische Analyse

Der Entra ID (ehemals Azure AD) privilegiertes Rollensystem funktioniert als Hierarchie und verhindert, dass Administratoren mit niedrigeren Rechten das Passwort von Administratoren mit höheren Rechten zurücksetzen. Zusätzlich zur Betriebslogik schützt dies auch vor einem Szenario, in dem ein Administratorkonto mit niedrigeren Rechten kompromittiert wird, indem sichergestellt wird, dass der Angreifer diejenigen mit höheren Rechten nicht ändern kann.

Diese Schutzmaßnahme gilt, wenn die Rolle des Benutzers entweder auf „berechtigt“ oder „aktiv“ eingestellt ist. Jedoch, Entra ID (ehemals Azure AD) ermöglicht ebenfalls Benutzerkonten zugewiesen werden zukünftiger Gebrauch; dh die Privilegien höherer Ebene werden an einem vordefinierten Datum und einer vordefinierten Zeit gewährt.

Wir haben festgestellt, dass in diesem Fall der Passwortschutz greift nicht. Das entlarvt Entra ID (ehemals Azure AD) auf das folgende Szenario:

- Erster Kompromiss: Ein Angreifer kompromittiert ein Administratorkonto mit geringen Berechtigungen.

- Erkennung zukünftiger Rollenzuweisungen: Der Angreifer scannt Entra ID (ehemals Azure AD), um Konten zu finden, die in Zukunft Administratoren mit hohen Privilegien werden sollen.

- Passwort zurücksetzen: Der Angreifer setzt nun das Passwort dieser Konten zurück und kompromittiert sie, bevor die Rollenzuweisung stattfindet. Im Idealfall würde der Angreifer diesen Reset so zeitnah wie möglich zum Zeitpunkt des Rollenwechsels durchführen.

- Eskalation von Berechtigungen: Der Rollenwechsel findet statt und gibt dem Angreifer die volle Kontrolle über ein aktives hochprivilegiertes Administratorkonto.

Gehen wir diese Phasen nacheinander durch:

Anfänglicher Kompromiss

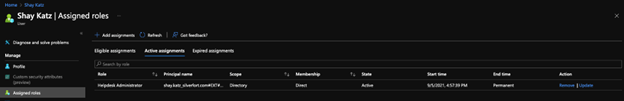

Nehmen wir zum Zwecke dieser Analyse an, dass dies bereits geschehen ist. Der Angreifer hat das Konto von „Shay Katz“ kompromittiert, das eine aktive Zuweisung als „Helpdesk-Administrator“ hat.

Screenshot 1: Bildschirm mit zugewiesenen Rollen von Shay Katz

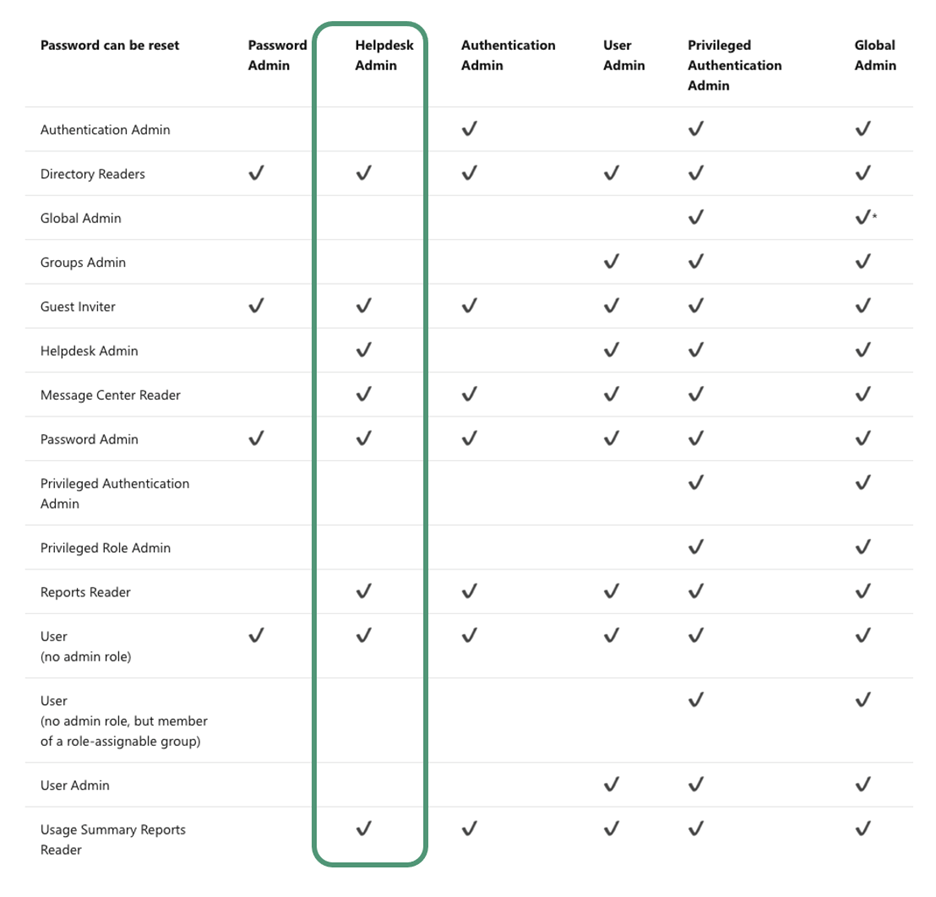

Die folgende Tabelle, entnommen aus Entra IDAuf der integrierten Rollenwebseite von (ehemals Azure AD) werden die Rechte zum Zurücksetzen von Passwörtern verschiedener Rollen darin angezeigt Entra ID (ehemals Azure AD). Wir können sehen, dass „Helpdesk-Administrator“ die Passwörter der Rollen „Authentifizierungsadministrator“ und „Passwortadministrator“ nicht zurücksetzen kann.

Screenshot 2: Entra ID (ehemals Azure AD) Berechtigungstabelle zum Zurücksetzen von Passwörtern

Der Angreifer ist jetzt angemeldet Entra ID (ehemals Azure AD) als Benutzer „Shay Katz“.

Erkennung zukünftiger Rollenzuweisungen

Vor dem Fix von Microsoft gab es zwei Möglichkeiten, zukünftige Administratorzuweisungen günstiger zu entdecken privilegierte Benutzer:

- Durch Entra ID (ehemals Azure AD)-Portal, indem Sie auf der Seite „Ausstehende Anfrage“ nach einer zukünftigen Rollenzuweisung eines übergeordneten Administrators suchen.

- Über ein Skript unter Verwendung des Ressourcendiagramms.

a) Erforderliche Berechtigungen:

Geplante Rollenberechtigungsanforderungen auflisten: Erfordert: ReadWrite.AzureAD

Eine Liste mit:

- DeviceManagementApps.Read.All

- DeviceManagementApps.ReadWrite.All

- Verzeichnis.Alles.lesen

- Verzeichnis.ReadWrite.All

- Benutzer.Alles.lesen

- Benutzer.ReadBasic.All

- Benutzer.ReadWrite.All

b) Führen Sie die Abfrage „https://graph.microsoft.com/beta/roleManagement/directory/roleEligibilityScheduleRequests“ aus, um die geplante Anforderung abzurufen.

Filtern nach status = 'bereitgestellt' UND scheduleInfo['startDateTime'] > currentTime UND Rollendefinitions-ID in protectedRoleIdList.

c) Führen Sie die Abfrage „https://graph.microsoft.com/beta/users?$select=displayName,id“ aus, um den Anzeigenamen des Benutzers mithilfe des Schlüssels principalId abzurufen.

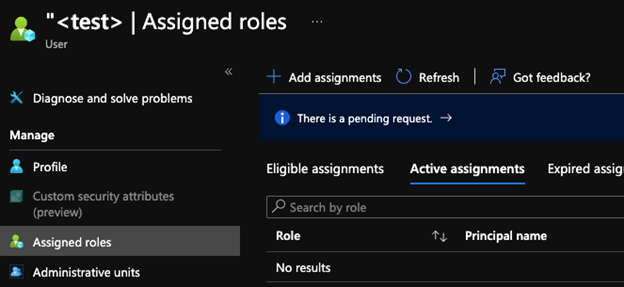

Verwendung der Entra ID (ehemals Azure AD)-Portal (Option A) entdeckt der Angreifer ein Beispieltestkonto, das derzeit keine „Aktiv“- oder „Berechtigt“-Rollenzuweisungen aufweist.

Screenshot 3: „Testkonto“ ohne „berechtigte“ oder „aktive“ Zuweisungen

Die Felder „Anfragezeit“ und „Startzeit“ zeigen uns jedoch, dass dieses Testkonto eine ausstehende Anfrage hat, um in Zukunft als globaler Administrator hinzugefügt zu werden.

Screenshot 4: Ausstehende Anfrage für ein Testkonto als globaler Administrator

Der Angreifer hat nun ein lohnendes Ziel gefunden: ein gering privilegiertes Konto mit zukünftiger Rollenzuweisung. Wir können jetzt zur nächsten Stufe übergehen.

Passwort zurücksetzen

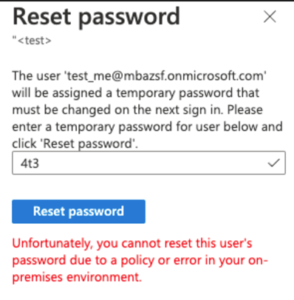

Der Angreifer kann nun das Passwort des Testkontos mithilfe von zurücksetzen Entra ID (ehemals Azure AD) Portal:

Screenshot 5: Zurücksetzen des Passworts für das Testkonto

Privilegien Eskalation

Mission erfüllt. Wenn die definierte Startzeit kommt, wird das Testkonto zu einem globalen Administratorkonto hochgestuft – und der Angreifer erhält die volle Kontrolle.

Fix von Microsoft

Microsoft hat das Problem behoben, indem die folgenden Steuerelemente implementiert wurden:

- Ein Administrator mit geringen Berechtigungen kann im Portal keine ausstehenden Anfragen mehr sehen.

- Wenn Sie versuchen, das Kennwort für eine zukünftige privilegierte Rollenzuweisung zurückzusetzen, wird eine Fehlermeldung angezeigt. (Wenn Sie kein Passwort zurücksetzen dürfen, ist die Schaltfläche „Passwort zurücksetzen“ normalerweise gesperrt.)

Fazit

Wie bereits erwähnt, hat Microsoft dieses Problem behoben, sodass diese Angriffstechnik nicht mehr effektiv ist. Es ist jedoch zu beachten, dass solche Probleme im Rahmen von Just-in-Time-Zugriffsschutzmaßnahmen bekanntermaßen Angreifer anlocken. In diesem Fall gab es eine Lücke zwischen der Privilegienzuweisung und der tatsächlichen Aktivierung einer Sicherheitsmaßnahme zum Schutz dieser Privilegien. Da Unternehmen immer stärker auf die Cloud ausgerichtet sind, steigt der Wunsch von Bedrohungsakteuren, nach solchen Schwachstellen in der SaaS-Verwaltungsinfrastruktur zu suchen. Wir freuen uns, dass wir diese Gelegenheit hatten, das Risiko zu mildern Angriffsfläche Wir danken Microsoft für die effiziente und schnelle Reaktion.