Vorfall gestoppt. Reaktion beschleunigt.

Blockieren Sie laterale Bewegungen, erkennen und isolieren Sie kompromittierte Benutzer und beschleunigen Sie die Wiederherstellung in Active Directory Umgebungen unter Angriff – denn bei einem Vorfall zählt jede Sekunde. Es ist, als ob Sie eine Firewall auf Ihren Domänencontrollern hätten.

Das fehlende Teil in Ihrem IR-Toolkit.

Silverfort lässt sich nahtlos in IAM-Systeme integrieren, sodass Sie den Reaktionsprozess starten können, indem Sie kompromittierte Konten lokalisieren und eindämmen. Stoppen Sie Angreifer, unterbinden Sie bösartige Aktivitäten und untersuchen Sie den Vorfall mit verwertbaren Telemetriedaten in Echtzeit – ohne die Produktivität zu beeinträchtigen.

Sofortige Eindämmung

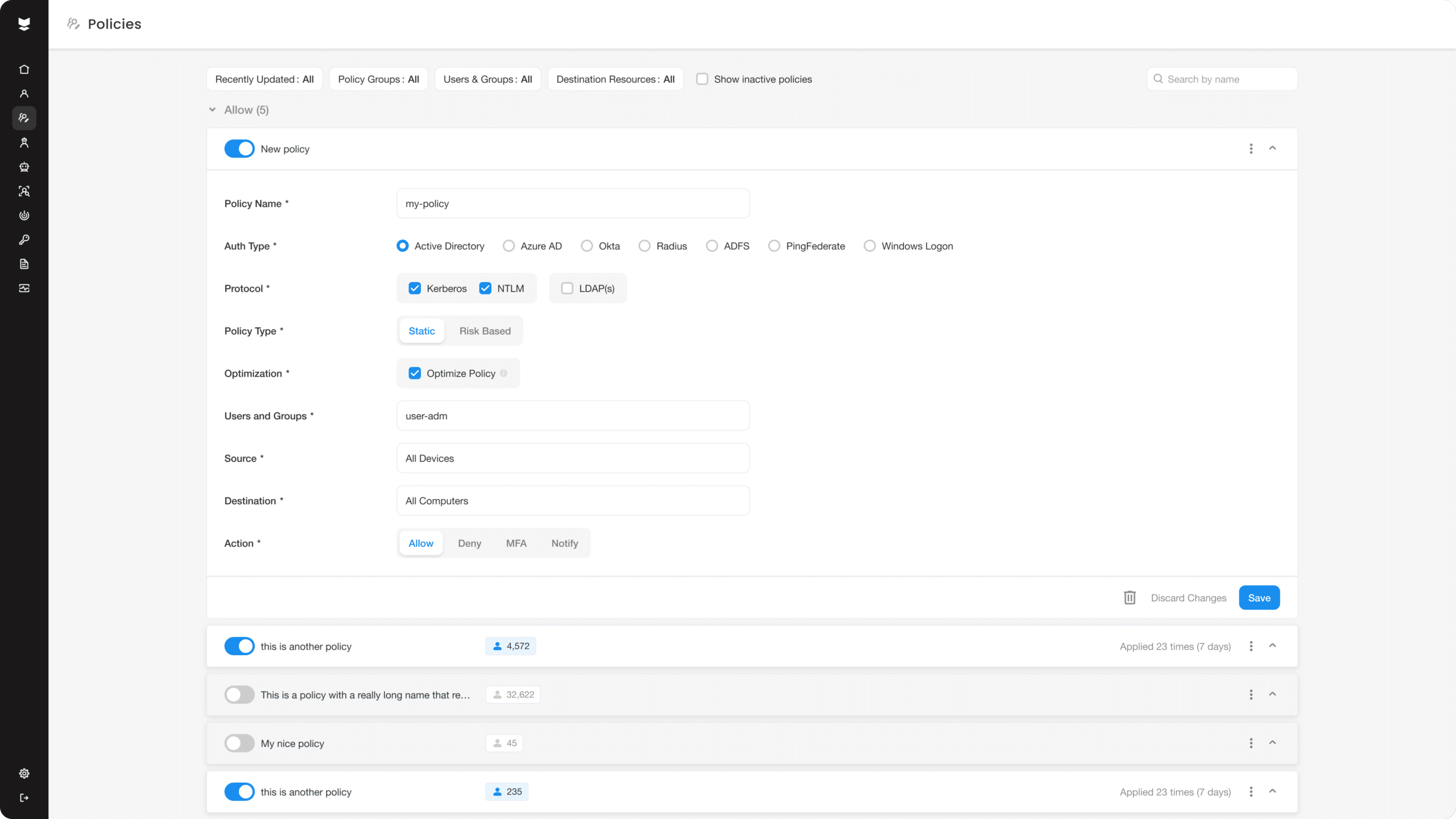

Machen Sie bei der Identitätsreaktion alles richtig, indem Sie bösartige Präsenzen mit MFA- und Authentifizierungsfirewall-Richtlinien für alle Benutzer und Ressourcen sofort isolieren. Blockieren Sie die Ausbreitung des Angriffs mit einem einzigen Klick.

Mühelose Erkennung

Lassen Sie Angreifer ihre Präsenz durch verweigerte Zugriffsversuche oder blockierte MFA-Herausforderungen offenlegen. Untersuchen Sie, ohne den Geschäftsbetrieb zu stören, und verfolgen Sie die Bewegungen des Angreifers bis zum ersten Patienten zurück.

Schnelle Bereitstellung

Erhalten Sie innerhalb weniger Stunden nach der Bereitstellung unserer Plattform eine identitätsorientierte Vorfallreaktion – selbst in den komplexesten Multidomänenumgebungen mit Hunderten von Domänencontrollern.

Die Silverfort Identity-Security-Plattform

Wie es funktioniert

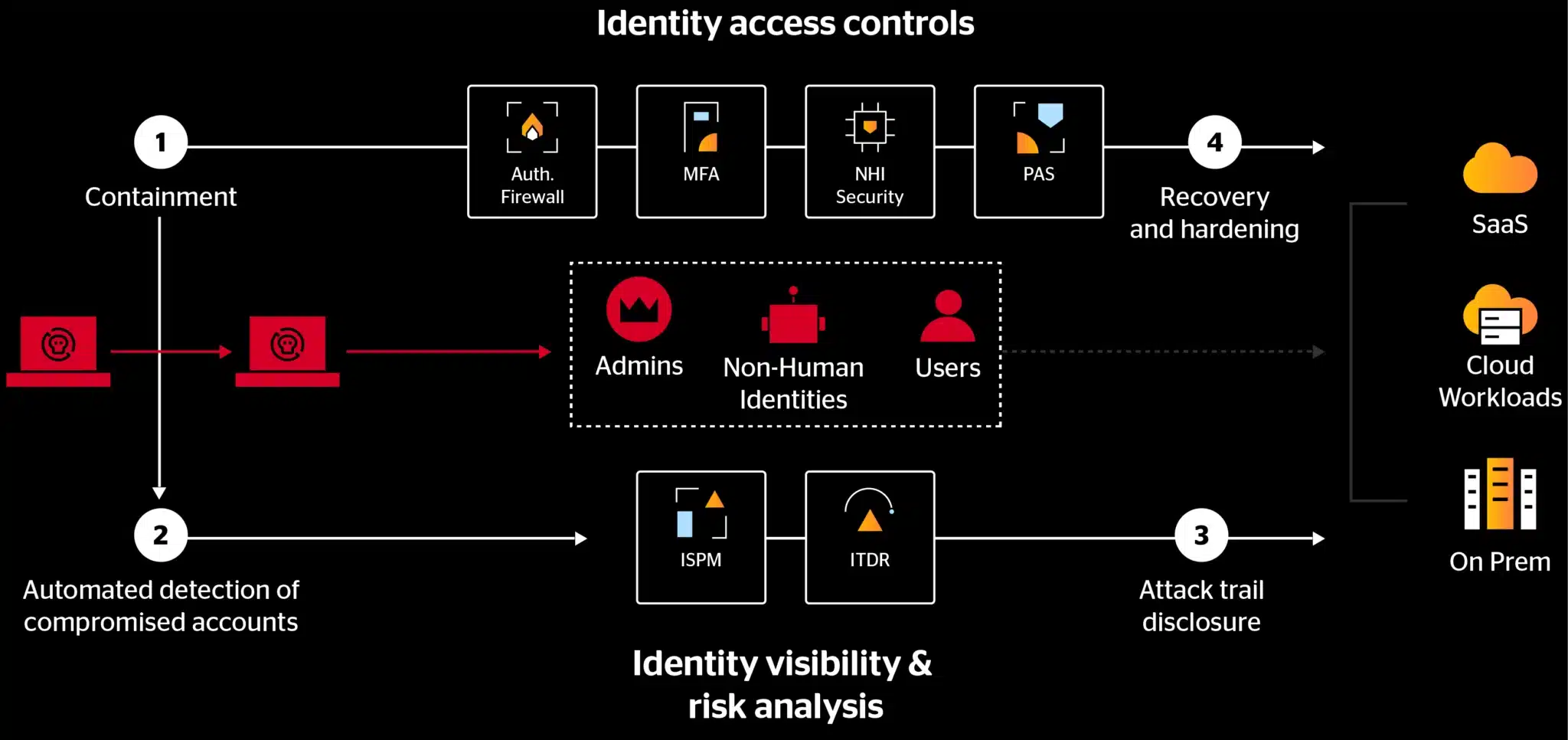

Beginnen Sie Ihren IR-Prozess mit Identität.

Sperren Sie die Maschine, ohne die Produktivität zu beeinträchtigen

Ergreifen Sie sofort Maßnahmen, indem Sie die kombinierte Leistung von MFA und Authentifizierungs-Firewall nutzen, um einen Angriff zu stoppen, unabhängig von Lateral-Movement-TTPs oder -Tools. Machen Sie langwierige Untersuchungen überflüssig, indem Sie den Angriff eindämmen, bevor kompromittierte Konten identifiziert werden.

Identifizieren Sie kompromittierte Konten ganz einfach

Nutzen Sie verweigerte MFA und blockierte Zugriffsversuche, um kompromittierte Konten zu ermitteln. Unser detaillierter Prüfpfad kann Ihnen dabei helfen, den Weg des Angreifers bis zum Patienten Null zurückzuverfolgen, sodass Sie Ihre forensischen Bemühungen auf die betroffenen Endpunkte konzentrieren können.

Wiederherstellung und Behebung in Ihrem eigenen Tempo

Halten Sie kritische Sicherheitsmaßnahmen aufrecht, während Sie den Benutzerzugriff wiederherstellen und alle während des Angriffs ausgenutzten identitätsbezogenen Sicherheitsschwächen beseitigen, wie etwa Schattenadministratoren, nicht überwachte Dienstkonten und uneingeschränkte Delegierung.

Stärkung des Identitätsschutzes:

Der Silverfort Identity IR Playbook

Während es ein etabliertes IR-Playbook für den Umgang mit Malware und Netzwerkaspekten von Cyberangriffen gibt, fehlt der Identitätsaspekt. Es gibt keine einheitlichen Verfahren, um kompromittierte Benutzerkonten zu identifizieren und zu verhindern, dass Angreifer diese nutzen, um sich schnell und effizient in der Zielumgebung zu verbreiten. Unser Identity IR-Playbook schließt diese Lücke und kombiniert praxisnahe Lösungen und Taktiken mit den Erfahrungen zahlreicher Kunden, die es zur Beschleunigung und Optimierung ihrer IR-Prozesse eingesetzt haben.

Schritt-für-Schritt-Anleitung für den IR-Erfolg

Von der Eindämmung bis zur Wiederherstellung decken wir alles ab.

Vergrößern Sie die Servicekonten und NHIs

Erhalten Sie einzigartige Einblicke in Ihre NHIs und erfahren Sie, wie Sie diese im Falle eines Vorfalls angehen.

Drehen Sie das Skript für IR um

Warten Sie nicht zu lange. Beginnen Sie den IR-Prozess mit einer vollständigen Sperrung böswilliger Zugriffe.

Wir haben es gewagt, die Identitätssicherheit weiter voranzutreiben.

Entdecken Sie, was möglich ist.

Vereinbaren Sie eine Demo und sehen Sie die Silverfort Identity-Security-Plattform in Aktion.