Einführung des LATMA-Algorithmus zur besseren Erkennung seitlicher Bewegungen

Die Erkennung seitlicher Bewegungen ist eine Herausforderung, mit der wahrscheinlich jeder Cybersicherheitsforscher vertraut ist. Mein Team und ich standen vor ein paar Monaten vor dieser Herausforderung und stellten, was nicht überraschend war, schnell fest, dass es keine einfache oder schnelle Lösung dafür gibt.

In diesem Beitrag erkläre ich die Herausforderung der Erkennung seitliche Bewegung und zeigen Ihnen, wie mein Team und ich unsere Fähigkeit, es mit unserem zu erkennen, erheblich verbessert haben Lateral Movement Analyzer (LATMA)-Tool. Ich werde die Details dieses Algorithmus besprechen und erklären, wie er viel bessere Ergebnisse erzielen konnte als andere derzeit verfügbare.

Wenn Sie ein Praktizierender sind, hören Sie zu! Denn ich werde Ihnen zeigen, wie Sie unser neues Open-Source-Tool nutzen können seitliche Bewegungen erkennen in Ihrer Umgebung.

Inhaltsverzeichnis

Verstehen der seitlichen Bewegung durch Untersuchung eines kürzlich erfolgten Angriffs

Bevor wir uns mit der Erkennung seitlicher Bewegungen befassen, wollen wir zunächst genau definieren, worum es sich dabei handelt. Und es gibt keinen besseren Weg, dies zu tun, als ein Beispiel zu verwenden.

Vor einigen Monaten verschafften sich Hacker der Cyberkriminellengruppe Lapsus$ über ein VPN Zugriff auf die Systeme von Uber mit regulären Benutzeranmeldeinformationen, die sie mithilfe einer Social-Engineering-Technik namens „MFA-Bombing“ erlangt hatten. Die Angreifer durchsuchten das Netzwerk nach wertvollen Informationen und fanden schließlich ein PowerShell-Skript, das Administratoranmeldeinformationen enthielt. Anschließend nutzten sie die Anmeldeinformationen dieses Administrators, um sich bei einer Datenbank anzumelden und vertrauliche Unternehmensinformationen preiszugeben.

Dieser Angriff bestand aus mehreren Schritten:

- Erstzugriff auf die Systeme von Uber erhalten – in diesem Fall durch Social Engineering.

- Nach Informationen suchen und diese dann verwenden, um auf andere Maschinen im Netzwerk zuzugreifen und privilegierte Anmeldeinformationen zu erhalten.

- Verwendung dieser privilegierten Anmeldeinformationen zur Erreichung eines böswilligen Ziels – in diesem Fall der Offenlegung sensibler Informationen.

Diese drei Schritte finden bei fast jedem erfolgreichen Verstoß statt. Allerdings wird nur der zweite Schritt als laterale Bewegung betrachtet, da er die Fähigkeit der Angreifer signalisiert, sich erfolgreich im Netzwerk einer Organisation zu bewegen. Auf diesen Schritt werde ich mich konzentrieren.

Verstehen, welche Rolle die Authentifizierung bei der seitlichen Bewegung spielt

Für die Bewegung zwischen Maschinen ist eine Authentifizierung erforderlich. In dieser Phase muss der Angreifer dem Identitätsanbieter Anmeldeinformationen zur Verfügung stellen. Erst nachdem diese überprüft wurden, kann er zum Zielcomputer vordringen.

Das Problem besteht darin, dass normale Bewegungen zwischen Computern ebenso eine Authentifizierung erfordern wie böswillige Bewegungen und beide die gleichen Spuren hinterlassen. Dies macht die Unterscheidung zwischen normaler und böswilliger Bewegung sehr schwierig.

Ein Ansatz zur Bewältigung dieses Problems besteht in der Erkennung von Anomalien. Dieser Ansatz birgt jedoch seine eigenen Herausforderungen, da viele Anomalien eigentlich nicht böswillig sind. Wenn beispielsweise ein Mitarbeiter seine IT-Abteilung um Hilfe bittet und sich der IT-Mitarbeiter am Computer der Person anmeldet, die um Hilfe gebeten hat, handelt es sich um eine Anomalie, aber offensichtlich nicht um eine böswillige.

Leider sind einfache Algorithmen zur Anomalieerkennung aus diesem Grund eigentlich nicht sehr nützlich. Aus diesem Grund haben mein Team und ich den LATMA-Algorithmus entwickelt, der dieses Hindernis überwindet.

Die drei Schritte zur LATMA-Erkennung

Schritt 1: Erstellen Sie ein Diagramm für abnormalen Authentifizierungsverkehr

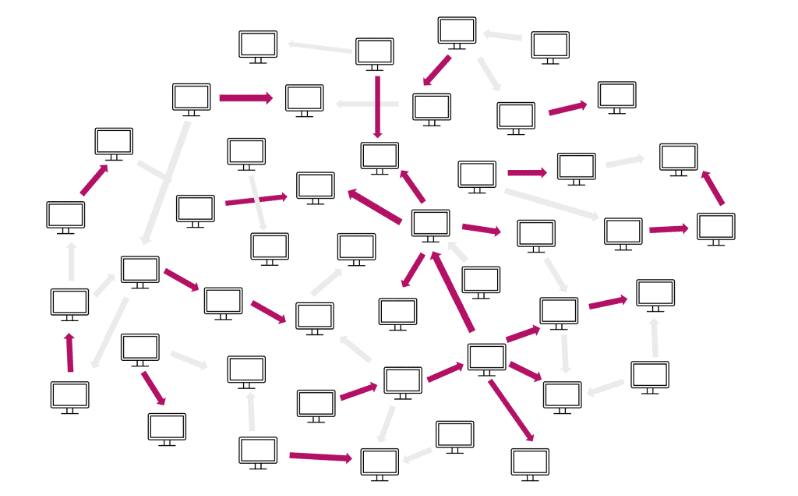

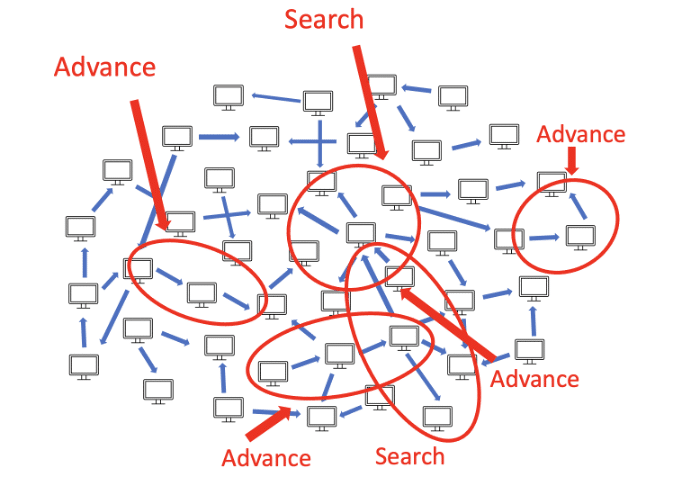

In diesem Schritt verarbeitet LATMA den gesamten Authentifizierungsverkehr in der Organisation und bestimmt, welche Authentifizierungen normal und welche ungewöhnlich erscheinen. Hierzu werden Informationen über die Domäne verwendet, beispielsweise Computer-/Benutzerrollen und deren erwartetes Verhalten. Anschließend werden Authentifizierungen verwendet, um ein Diagramm zu erstellen, das das Netzwerk darstellt, wobei jeder Knoten einen Computer und jede Kante eine Authentifizierung darstellt.

Wie bereits erwähnt, reicht es jedoch nicht aus, Anomalien zu finden, um seitliche Bewegungen zu erkennen, daher sind mehrere weitere Schritte im Prozess erforderlich.

Schritt 2: Muster der seitlichen Bewegung finden

In diesem Schritt verwenden wir das Authentifizierungsdiagramm aus dem vorherigen Schritt als Eingabe und suchen nach lateralen Bewegungsmustern. Diese Muster werden mit verschiedenen Arten von Schadprogrammen in Verbindung gebracht Absicht.

Wir klassifizieren die Muster in drei Kategorien:

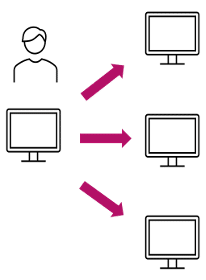

Suchmuster – Bevor Angreifer eine Bewegung ausführen, werden sie wahrscheinlich nach einem guten Ziel suchen, zu dem sie vordringen können. Das Muster ist: viele Authentifizierungen von einer einzigen Quelle (die den aktuellen Standort des Angreifers darstellt) an mehrere Server.

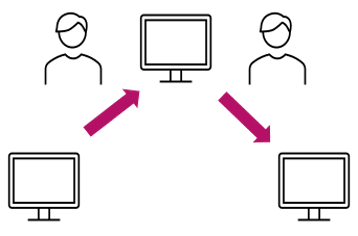

Vorabmuster – Diese stellen die Bewegung der Angreifer zwischen verschiedenen Netzwerkressourcen dar. Die Angreifer könnten unterwegs Zugangsdaten stehlen und sie dann zum Weiterkommen nutzen.

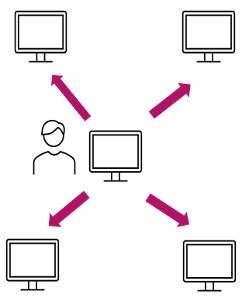

Handlungsmuster – Normalerweise treten diese gegen Ende des Verstoßes auf, wenn die Angreifer begonnen haben, ihre böswilligen Ziele zu erreichen. Diese Muster zeichnen sich häufig durch massiven automatischen Zugriff auf mehrere Computer gleichzeitig aus, um Informationen zu stehlen oder Malware auszuführen.

Schritt 3: Alarmierung

LATMA generiert eine Warnung, wenn mindestens zwei dieser Muster nacheinander auftreten. Wenn der Angreifer beispielsweise nach einem Zielcomputer sucht, zu dem er vordringen kann, und dann erfolgreich vordringt, generiert der Algorithmus eine Warnung.

Im Beispiel hätte der Angriff vor dem Aktionsmuster gestoppt werden können, da der Algorithmus eine Warnung generiert, wenn er erkennt, dass ein Aktionsmuster mit einem anderen Muster verbunden ist. Handlungsmuster bedeuten in der Regel, dass der Angreifer seine Ziele bereits erreicht hat. In diesem Fall kann die Ausgabe des Algorithmus bei der Untersuchung helfen.

Wir stellen vor: LATMA: das Tool zur Analyse lateraler Bewegungen

Im Rahmen unserer Forschung haben wir ein kostenloses Tool entwickelt, das die Logik von LATMA umsetzt und einen detaillierten Bericht über alle verdächtigen Bewegungen in der Umgebung ausgibt. Das Tool besteht aus zwei Modulen:

Protokollsammler – Dieses Modul sammelt den Authentifizierungsverkehr von Active Directory (AD)-Umgebung. Es sammelt die Protokolle von den Domänencontrollern und Endpunkten und konzentriert sich ausschließlich auf die Interaktion Kerberos und NTLM-Authentifizierungen. Dieses Modul ist Open Source und kann hier gefunden werden: https://github.com/silverfort-open-source/latma

Analysator-Modul – Dieses Modul gibt die Protokolle vom Collector ein und gibt einen detaillierten Bericht aus, der die von LATMA gefundenen Muster, ihre Verbindung und die Person, die sie wann ausgeführt hat, enthält. Außerdem werden die Ergebnisse in einem GIF visualisiert. Dieses Modul ist kostenlos und kann hier gefunden werden: https://www.silverfort.com/resources/tools/lateral-movement-analyzer-tool-beta/

Einer der Vorteile dieses Tools besteht darin, dass die Ergebnisse lesbar und klar sind. Denn manchmal besteht der schwierigste Teil im Umgang mit einer Warnung nicht nur darin, zu wissen, dass sie passiert ist, sondern auch darin, Ihr Team davon zu überzeugen, dass es sich nicht um einen Fehlalarm handelt. Die unkomplizierte Ausgabe von LATMA hilft, dieses Problem zu lösen.

Sehen Sie sich diese vollständige Demo von LATMA an 16-54 Uhr

Der Beweis für LATMA liegt in den Ergebnissen

Wenn Sie bis hierher gelesen haben, hoffe ich, dass Sie davon überzeugt sind, dass dieser Algorithmus und dieses Tool einen Wert haben. Deshalb möchte ich Ihnen auch zeigen, dass es äußerst genau ist.

Im Rahmen meiner Tätigkeit bei SilverfortIch sehe Authentifizierungsdatenverkehr aus Hunderten verschiedener Umgebungen, und Sie werden überrascht sein, dass viele davon Ziel von Lateral-Movement-Versuchen sind. Wir wissen das, weil entweder unser Kunde dies entdeckt hat oder SilverfortDie Plattform von hat uns darauf aufmerksam gemacht. Dadurch eignen sich diese Daten für die Validierung, das Training von Algorithmen und das Testen von Hypothesen.

Wir haben LATMA mit Dutzenden von Datensätzen aus verschiedenen Umgebungen ausgeführt. Das Fazit ist, dass es 95 % der seitlichen Bewegungen erkannte und etwa alle drei Tage einen Fehlalarm auslöste – fast 30-mal besser als andere bestehende Algorithmen!

Zukünftige Arbeit: Wohin wir damit gehen

Die Arbeit am Algorithmus hat mir und meinem Team geholfen, Lateral-Movement-Angriffe besser zu verstehen und zu modellieren. Es hat mir auch klar gemacht, dass trotz der deutlichen Verbesserung noch ein langer Weg vor uns liegt. Angriffsflächen entwickeln sich schnell weiter und Angreifer haben immer mehr Möglichkeiten, dies auszunutzen, beispielsweise durch den Wechsel von einer lokalen Umgebung in die Cloud und umgekehrt. Eine mögliche Erweiterung dieses Algorithmus würde also Protokolle und Ereignisse aus Cloud-Umgebungen sowie die Erkennung einer seitlichen Bewegung über Plattformen hinweg umfassen.

Seien Sie also gespannt auf weitere Neuigkeiten rund um LATMA und teilen Sie uns unbedingt Ihr Feedback zu diesem Tool mit.