Hafnium Microsoft Exchange Zero Days enthüllt Administratorzugriff als kritische Angriffsfläche

Microsoft hat kürzlich bekannt gegeben, dass vier Zero-Day-Schwachstellen in Microsoft Exchange Server von der Hafnium-Angriffsgruppe aktiv ausgenutzt werden. Drei dieser Schwachstellen können entweder in Verbindung mit einem behoben werden Beglaubigung Umgehen Sie die Sicherheitslücke oder erlangen Sie Administratorrechte mit kompromittierten Anmeldeinformationen. Dies unterstreicht einmal mehr, dass der Administratorzugriff von entscheidender Bedeutung ist Angriffsfläche das sollte streng gehütet werden.

Microsoft hat ein Sicherheitsupdate veröffentlicht, in dem diese Schwachstellen behoben sind. Dies ist bei weitem die effektivste Schutzmethode und wir bitten Sie dringend, sie so schnell wie möglich zu installieren. Darüber hinaus haben verschiedene Sicherheitsanbieter IOC für ihre Kunden freigegeben, um zu erkennen, ob diese Schwachstellen in ihren Umgebungen ausgenutzt werden.

Dies ist jedoch keineswegs das letzte Zero-Day-Ereignis oder der letzte Angriff auf Admin-Oberflächen. Und während sowohl das Sicherheitsupdate als auch die veröffentlichten IOCs die Hafnium-Bedrohung entschärfen, besteht definitiv Bedarf an einer proaktiven Schutzmethode, die diese Angriffsfläche vollständig eliminiert.

Silverfort's Unified Identitätsschutz bietet eine solche Methode, die es Identitäts- und Sicherheitsteams ermöglicht, die Möglichkeiten von Angreifern, kompromittierte Administratoranmeldeinformationen zu nutzen, um auf kritische Server zuzugreifen, Code zu ändern oder auszuführen, drastisch zu reduzieren.

Inhaltsverzeichnis

Was ist das tatsächliche Risiko von Hafnium Zero Days?

Exchange-Server enthalten in der Regel sensible Unternehmensdaten und gelten daher als hochwertiges Ziel für Angreifer. Nachdem Angreifer im Zielnetzwerk Fuß gefasst haben, versuchen sie, privilegierten Zugriff zu erhalten – in der Regel durch Kompromittierung von Administratoranmeldeinformationen. Die unglückliche Realität ist, dass Angreifer trotz der zahlreichen vorhandenen Sicherheitslösungen in der Regel erfolgreich bei dieser Aufgabe sind.

Bei diesem Angriff nutzt Hafnium zwei Arten von Zero-Day-Schwachstellen aus:

- >Die Authentifizierungs-Bypass-Schwachstelle CVE-2021-26855 ermöglicht es dem Angreifer, sich als Exchange-Server zu authentifizieren und sich böswilligen Zugriff zu verschaffen.

- Schwachstellen in der Codeausführung und beim Schreiben von Dateien (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) ermöglichen es Angreifern, Code auszuführen und Dateien in einen beliebigen Pfad auf dem Server zu schreiben. Um sie zu verwenden, muss der Angreifer entweder ausnutzen CVE-2021-26855 zuerst oder melden Sie sich mit Admin-Anmeldeinformationen an.

In diesem Teil der Kill-Kette führen die Angreifer eine scheinbar legitime Anmeldung mit legitimen Anmeldeinformationen durch und sind daher ein blinder Fleck, der keines von beiden ist IAM-Lösungen, noch andere Sicherheitslösungen, effizient als Problem identifizieren können.

Zeitschutz für Admin-Anmeldeinformationen mit Silverfort

MFA hat sich als leistungsstarke Kontrolle gegen die böswillige Verwendung kompromittierter Anmeldeinformationen erwiesen. Indem Sie Benutzer dazu verpflichten, ihre Identität mit einem zweiten Faktor zu bestätigen, können Sie verhindern, dass Angreifer unbefugten Zugriff erhalten. Das Problem ist, dass bis heute MFA Lösungen konnten nicht auf Zugriffsschnittstellen zu lokalen Servern implementiert werden – einschließlich Microsofts Exchange Server, unabhängig davon, ob der Zugriff lokal oder remote über RDP oder ein Befehlszeilen-Remotezugriffstool erfolgt.

Glücklicherweise Silverfort Jetzt können Sie diese Art von Schutz für den Administratorzugriff in Echtzeit durchsetzen, indem Sie Folgendes implementieren MFA für Exchange vor Ort.

MFA für den Administratorzugriff

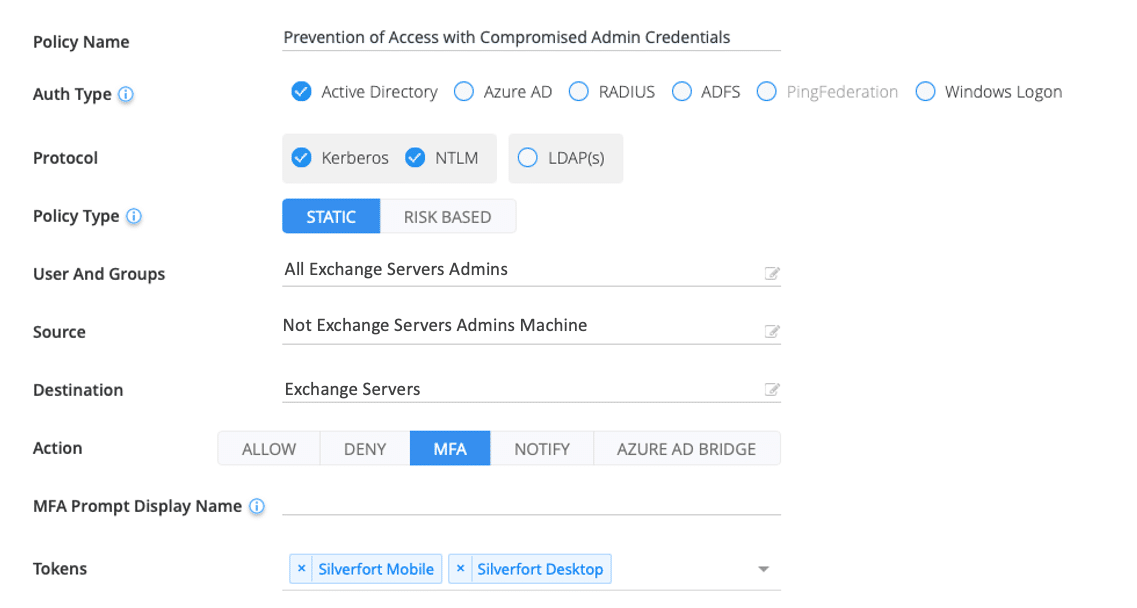

Die Richtlinie erfordert, dass Sie Folgendes eingeben:

- Die Benutzer: eine Liste aller Konten mit Administratorrechten auf dem Exchange-Server

- Die Quelle: jeder Computer, der nicht Teil der Computergruppe der Exchange-Administratoren ist

- Gewünschte Aktion: Wir empfehlen, dass MFA für jeden Zugriffsversuch von diesen Quellcomputern auf den Exchange-Server erzwungen wird

Überwachung und Sperrung des Zugriffs auf Dienstkonten

In vielen Bereitstellungen, verschiedene Dienstkonten werden für Exchange Server erstellt. Diese Machine-to-Machine-Konten bergen das gleiche Risiko wie menschliche Administratorkonten, aber sie können nicht durch MFA geschützt werden, da keine echte Person hinter ihnen steht.

Da das Verhalten von Dienstkonten ist sehr vorhersehbar, Silverfort kann sie automatisch identifizieren und ihr Verhalten mit einer Basislinie vergleichen, um jede Abweichung zu erkennen, die auf eine mögliche Kompromittierung hindeuten könnte. Silverfort bietet dann Richtlinienvorschläge, die jederzeit einfach aktiviert werden können, um verdächtige Zugriffe zu blockieren, Warnungen an Ihr SIEM zu senden, in das Protokoll zu schreiben oder eine beliebige Kombination der drei.

Sichtbarkeit für Post-Breach-Analysen

Silverfort generiert und bietet einen vollständigen Audit-Trail der Aktivitäten des Administratorkontos und der Risikostufe jedes Zugriffsversuchs. Diese Sichtbarkeit ist sehr nützlich, wenn Sie MFA nicht erzwingen möchten. Obwohl dies den böswilligen Zugriffsversuch nicht in Echtzeit blockieren würde, würde es umsetzbare Erkenntnisse über verdächtige Anmeldungen liefern und bei der Durchführung einer effizienten forensischen Analyse früherer böswilliger Aktivitäten helfen.

Zusammenfassung

Der administrative Zugriff ist eine der kritischsten Angriffsflächen in Ihrem Netzwerk und sollte entsprechend geschützt werden. Durch das Erzwingen von MFA für alle Administratorzugriffe auf sensible Computer in Ihrer Umgebung wird proaktiv verhindert, dass Angreifer für böswillige Zwecke darauf zugreifen – einschließlich der Ausnutzung von CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 Hafnium Zero-Day-Schwachstellen. Silverfort ermöglicht es Ihnen, MFA auf jedem Gerät durchzusetzen, ohne Software-Agenten auf jedem Exchange-Server zu installieren und ohne Proxys in Ihrem Netzwerk bereitzustellen.

Um mehr zu erfahren, Vereinbaren Sie einen Anruf mit einem unserer Experten.