Bounce the Ticket und Silver Iodide Attacks auf Azure AD Kerberos

Silverfort Untersuchungen haben ergeben, dass Bedrohungsakteure das neue Microsoft Cloud-Authentifizierungsprotokoll angreifen könnten, um Cloud-Tickets zu stehlen oder zu fälschen und laterale Bewegungen auszuführen

Zusammenfassung

Silver Ticket und Pass the Ticket (PTT) sind berüchtigte Legacy-Lösungen vor Ort Kerberos Angriffe, die zur Durchführung von Lateral Movement verwendet werden Active Directory. Einen weiteren Schritt in Richtung Cloud markierte Microsoft kürzlich Azure AD Kerberos, ihre cloudbasierte Implementierung des Kerberos-Protokolls, ist allgemein verfügbar. Azure AD Kerberos ermöglicht die Authentifizierung bei Cloud-Ressourcen, ohne dass eine lokale Lösung verwendet werden muss Active Directory. Microsoft hat Sicherheitsverbesserungen an dieser Cloud-Variante von Kerberos vorgenommen; Die Angriffe liegen jedoch in der zugrunde liegenden Logik der Funktionsweise des Protokolls, sodass ihre Behebung eine erhebliche Überarbeitung von Kerberos erfordern würde. Es geht nicht einfach darum, fehlerhaften Code zu patchen.

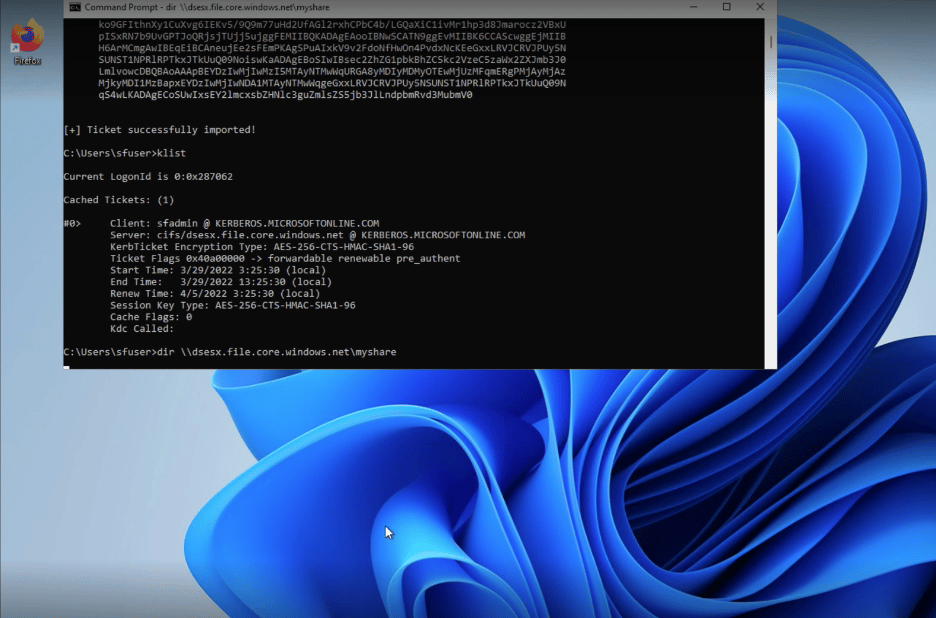

Wir haben zwei Varianten von Pass the Ticket und Silver Ticket entwickelt, die für Azure AD Kerberos funktionieren. Wir haben sie Bounce the Ticket und Silver Iodide genannt. Diese Angriffe setzen von Azure gehostete Infrastrukturen wie Server und Speicher böswilligen Zugriffen aus.

Die vollständige technische Analyse können Sie hier nachlesen WHITE PAPER.

In Übereinstimmung mit der verantwortungsvollen Offenlegung wurden beide Techniken vor der Veröffentlichung mit dem MSRC-Team von Microsoft geteilt. Wir möchten unsere Wertschätzung für die Zeit und Mühe aussprechen, die das Unternehmen zur Bewertung unserer Forschung aufgewendet hat.

Da es keine spezifische Lösung gibt, Silverfort fordert Unternehmen nachdrücklich auf, die folgenden Minderungsmaßnahmen durchzuführen:

- Überprüfen und überwachen Sie alle Änderungen an Azure Access Control (IAM) und die Zugriffskontrollberechtigungen der Freigabe, um zu überprüfen, ob nur autorisierte Benutzer Berechtigungen für den Vorgang Microsoft.ClassicStorage/storageAccounts/listKeys/action – Kerberos-Schlüsselextraktion haben.

- Um den Bounce the Ticket-Angriff zu vermeiden, reduzieren Sie die Anzahl der Computer, die Cloud-TGTs enthalten dürfen, auf das erforderliche Minimum. Sie können dies tun, indem Sie die Gruppenrichtlinie „Abrufen des Azure AD Kerberos-Ticket-Granting-Tickets während der Anmeldung zulassen“ auf Sicherheitsgruppen beschränken, die Azure AD Kerberos verwenden.