Die 'BlueKeep'-Schwachstelle: Halten Sie Ihre Systeme sicher

By Yaron Kassner, CTO und Mitgründer, Silverfort

Am 14. Mai 2019 Microsoft ausgegeben ein Patch gegen die sogenannte BlueKeep-Schwachstelle, die auch als CVE-2019-0708 bekannt ist. Der Patch behebt eine kritische Schwachstelle bei der Remotecodeausführung. Laut Microsoft: „Diese Schwachstelle ist eine Vorauthentifizierung und erfordert keine Benutzerinteraktion. Mit anderen Worten, die Schwachstelle ist „wurmfähig“, was bedeutet, dass jede zukünftige Malware, die diese Schwachstelle ausnutzt, sich von einem anfälligen Computer zu einem anfälligen Computer ausbreiten könnte, ähnlich wie die WannaCry-Malware, die sich 2017 weltweit verbreitete.“

1 Microsoft TechNet-Ankündigung zum Patch zur Behebung von CVE-2019-0708

Microsoft hat den Patch schnell veröffentlicht und unternimmt große Anstrengungen, um sicherzustellen, dass seine Kunden ihre Systeme aktualisieren. Die Schwere dieser Sicherheitslücke veranlasste Microsoft zu dem ungewöhnlichen Schritt, Patches nicht nur für derzeit betroffene Systeme wie z Windows 10, Windows 7, Windows Server 2016 und Windows Server 2008 R2, aber auch für Systeme, die nicht mehr unterstützt werden, wie Windows 2003, Windows XP und Windows Vista. Sicherheitsbeamte von Microsoft sind zuversichtlich, dass BlueKeep-Exploits bereits existieren und das Potenzial haben könnten, sich selbst reproduzierende Angriffe auszulösen, die so zerstörerisch sind wie der WannaCry-Angriff von 2017, der Computer auf der ganzen Welt lahmlegte.

Die BlueKeep-Schwachstelle sollte sehr ernst genommen werden. Diese Schwachstelle kann ausgenutzt werden, um sich einen ersten Halt in einem Netzwerk zu verschaffen, indem sie im Internet exponierte Remote-Desktop-Server angreift, und sie kann auch von Angreifern genutzt werden, um sich im Netzwerk seitlich zu bewegen, nachdem sie diesen ersten Halt gefunden haben.

Obwohl die Anwendung dieses Patches von größter Bedeutung ist, kann das Patchen aller Server in einer Organisation für Unternehmen eine sehr schwierige Aufgabe sein. Es ist wichtig, sich daran zu erinnern, dass selbst ein einziger ungepatchter Endpunkt eine Verletzung ermöglichen kann. Offensichtlich wurde die EternalBlue-Schwachstelle lange nach der Veröffentlichung des Patches durch Microsoft massiv ausgenutzt.

Für die BlueKeep-Schwachstelle wurden bereits teilweise Exploits veröffentlicht, sodass es nur eine Frage der Zeit ist, bis die Schwachstelle von Angreifern umfassend genutzt wird.

Inhaltsverzeichnis

Schützen Sie Ihre Systeme vor der BlueKeep-Schwachstelle:

Als Erstes sollten Sie alle ungepatchten oder alten Betriebssysteme in Ihrem Netzwerk identifizieren und alle betroffenen Systeme patchen – dies sollte so schnell wie möglich geschehen!

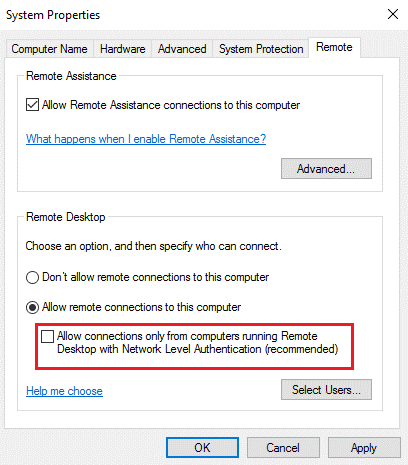

Als nächstes sollten Sie verwenden Authentifizierung auf Netzwerkebene (NLA) wenn möglich: NLA erfordert eine Authentifizierung, bevor die Schwachstelle ausgelöst werden kann. Microsoft empfiehlt dies dringend, es ist jedoch nicht die Standardeinstellung.

2 Aktivieren von NLA, um eine Authentifizierung zu verlangen, bevor die Schwachstelle ausgelöst werden kann

Die Aktivierung von NLA verhindert die Ausführung der Vorauthentifizierung. Es ist jedoch wichtig, sich daran zu erinnern, dass betroffene Systeme immer noch anfällig für die Ausnutzung von Remote Code Execution (RCE) sind, wenn der Angreifer über gültige Anmeldeinformationen verfügt, die zur erfolgreichen Authentifizierung verwendet werden können.

Verhindern der Ausnutzung kompromittierter Anmeldeinformationen für die Remotecodeausführung mit Silverfort

Wie oben erwähnt, ist die Aktivierung von NLA entscheidend, um die Ausführung der Vorauthentifizierung zu verhindern, aber es reicht nicht aus, denn wenn ein Angreifer bereits über gültige Anmeldeinformationen verfügt (die heutzutage recht einfach zu bekommen sind), erhält der Angreifer immer noch Zugriff und nutzt die RCE-Schwachstelle aus . Das ist wo Silverfort kommt ins Spiel und verhindert die Verwendung kompromittierter Anmeldeinformationen für RCE-Ausnutzung und andere Remote-Desktop-Protokollangriffe:

SilverfortDie agentenlose und Proxy-lose Authentifizierungsplattform von kann dies durchsetzen Multi-Faktor-Authentifizierung (MFA) und starke Authentifizierungsrichtlinien, um unbefugten Zugriff auf jedes System zu verhindern, egal um welches System es sich handelt oder wo es sich befindet – ob vor Ort oder in der Cloud. Dazu gehören Systeme, die nicht geschützt werden konnten MFA-Lösungen bis heute, wie IT-Infrastruktur, selbst entwickelte und ältere Anwendungen, Dateifreigaben, Datenbanken und mehr.

Wenn ein Angreifer versucht, kompromittierte Anmeldeinformationen auszunutzen, um Zugriff auf ein System zu erhalten, Silverfort kann einen zweiten Authentifizierungsfaktor verlangen, um die Identität des Benutzers zu validieren. Während legitime Benutzer sich leicht authentifizieren können, scheitert ein Angreifer an der 2nd Authentifizierungsfaktor und daher wird ihm der Zugang verweigert.

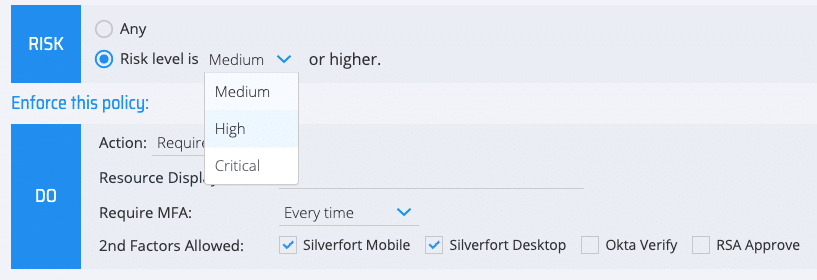

Silverfort kann statische MFA-Richtlinien anwenden, die von Benutzern verlangen, sich bei jedem Zugriff auf Systeme mit einem zweiten Faktor zu authentifizieren, aber das kann ziemlich störend sein. Daher werden risikobasierte adaptive Richtlinien dringend empfohlen: Adaptive Richtlinien können so eingestellt werden, dass nur bei hohem Risiko ein zweiter Authentifizierungsfaktor erforderlich ist – dies hilft, Unterbrechungen zu minimieren, ohne die Sicherheit zu gefährden.

Um mehr darüber zu lesen Silverfortdie adaptiven Richtlinien und die KI-basierte Risk Engine von Laden Sie dieses kostenlose Whitepaper herunter.

3 Silverfort kann statische MFA-Richtlinien anwenden oder risikobasierte adaptive Authentifizierung Politik durchzulesen

Seitwärtsbewegungen stoppen mit Zero-Trust-Sicherheitsrichtlinien

Silverfort kann MFA durchsetzen und den Zugriff nicht nur für externe Zugriffe, sondern auch innerhalb von Unternehmensnetzwerken sichern. Dies umfasst sowohl den Benutzer-zu-Maschine-Zugriff als auch den Maschine-zu-Maschine-Zugriff (Dienstkonten).

Dienstkonten werden von verschiedenen Unternehmenssystemen verwendet, um mit anderen Systemen zu kommunizieren und Prozesse zu automatisieren. Solche Konten sind ein bevorzugtes Ziel für Angreifer, da sie oft mit hohen Privilegien ausgestattet sind und ihre Passwörter selten geändert werden. Da diese Konten jedoch von Maschinen und nicht von Menschen verwendet werden, können sie nicht mit regulären Multi-Faktor-Authentifizierungsmethoden geschützt werden.

Silverfort führt eine einzigartige Fähigkeit für ein Sicherung der Nutzung von Dienstkonten, was verhindert, dass Unbefugte sie stehlen oder missbrauchen. Dies wird ohne Änderung der relevanten Systeme erreicht.

Silverfort ermöglicht Unternehmen die Implementierung eines ganzheitlichen Zero-Trust-Sicherheitsmodells ohne den Einsatz von Software-Agenten oder Proxys und ohne dass Änderungen an bestehenden Netzwerken erforderlich sind. Seine innovative Architektur gewährleistet einen sicheren Zugriff auf jedes System, egal wo es sich befindet oder was es ist. Dies umfasst den Benutzer-zu-Computer- und den Computer-zu-Computer-Zugriff sowie jeglichen administrativen Zugriff. Weil Silverfort Da Änderungen an vorhandenen Anlagen und Infrastruktur vermieden werden, können nicht nur kleine agile Unternehmen, sondern auch große traditionelle Unternehmen Erfolge erzielen Keine Vertrauenssicherheit in ihren Netzwerken.

Yaron Kassner, CTO und Mitgründer, Silverfort

SilverfortCTO und Mitbegründer von Yaron Kassner ist ein Experte für Cybersicherheit und Big-Data-Technologie. Vor der Mitgründung Silverfort, war Yaron als Experte für Big Data bei Cisco tätig. Außerdem entwickelte er bei Microsoft neue Funktionen für Big-Data-Analysen und maschinelle Lernalgorithmen. Davor diente Yaron bei der 8200-Elite-Cybereinheit der israelischen Verteidigungsstreitkräfte, wo er ein angesehenes Forschungs- und Entwicklungsteam leitete, in den Rang eines Hauptmanns aufstieg und eine prestigeträchtige Auszeichnung für herausragende Leistungen erhielt. Yaron hat einen B.Sc. in Mathematik, Summa Cum Laude, ein M.Sc. und Ph.D. in Informatik vom Technion – Israel Institute of Technology.

Möchten Sie mehr erfahren oder eine Demo sehen? – Kontaktiere uns heute!