Reduzieren des Kennwort-Fußabdrucks in einer Windows-Umgebung

*****Von Yaron Kassner, CTO und Mitgründer, Silverfort*****

Das Wort passwortlos wird in letzter Zeit viel herumgeworfen, und während alle darüber sprechen, habe ich kein Unternehmen getroffen, das es tatsächlich geschafft hat, Passwörter zu eliminieren. Das Eliminieren von Passwörtern ist eine große Herausforderung, und ich glaube, dass große Herausforderungen in kleinen Schritten gelöst werden sollten. Daher werde ich in diesem Blogbeitrag eine Reihe von empfohlenen Schritten vorschlagen, die Unternehmen dabei helfen würden, Passwörter zu eliminieren. Ehrlich gesagt würde ich das nicht jedem Unternehmen empfehlen – es ist eine Menge zu bewältigen. Aber die ersten Schritte sollten für alle praktisch sein und bereits ausreichen, um die meisten Probleme mit Passwörtern zu lindern und gleichzeitig die Sicherheit der Organisation zu stärken.

Inhaltsverzeichnis

Können wir Passwörter einfach loswerden?

Beginnen wir mit einem Gedankenexperiment: Was würde passieren, wenn Sie die Anforderungen an die Kennwortkomplexität im Unternehmen oder die Anforderung zum häufigen Ändern von Kennwörtern abschaffen würden? Diese Veränderungen werden sich wahrscheinlich sofort positiv auf die Zufriedenheit Ihrer Mitarbeiter auswirken. Gleich danach würden Sie jedoch gehackt. Das liegt daran, dass sowohl Benutzerendpunkte als auch Unternehmenssysteme zu einem leichten Ziel für Hacker werden.

Bevor Sie also überhaupt daran denken, Passwörter abzuschaffen, müssen Sie mit etwas Besserem als einem Passwort einen sicheren Zugriff auf alle Endpunkte und Unternehmenssysteme gewährleisten.

Glücklicherweise kombiniert die Kombination von Windows Hello for Business und Silverfort, können Sie dies erreichen. Ich beginne mit einem Überblick über WHFB und wie es verwendet werden sollte, und fahre fort mit der Erklärung, warum es wichtig ist, es hinzuzufügen Silverfort und wie Silverfort kann einen sicheren Zugriff auf alles auf dem Endpunkt gewährleisten.

Was ist Windows Hello for Business (WHFB)?

Um passwortlos zu werden, hat Microsoft mit der Veröffentlichung von die Funktion „Windows Hello“ eingeführt Windows 10. WHFB ist eine Variante dieser Funktion, die für Unternehmen konzipiert ist. Die Funktion ermöglicht einen sicheren Zugriff auf Ihr Gerät. Active Directory (AD) und Entra ID (ehemals Azure AD) durch Nutzung der folgenden Funktionen:

Gerät entsperren

WHFB legt großen Wert auf Ihr Gerät, da es die Schlüssel für AD und enthält Entra ID (ehemals Azure AD). Daher ist es wichtig, zu verhindern, dass böswillige Akteure das Gerät entsperren und an diese Schlüssel gelangen. Ich bin jedoch verwirrt über die Entscheidung, die Passwörter durch PIN-Codes zu ersetzen. Reicht das wirklich aus, um zu behaupten, dass die Anmeldung jetzt ohne Passwort erfolgt? weil ein PIN-Code kein Passwort ist? Reicht das aus, um das Gerät zu schützen?

Glücklicherweise bietet Microsoft zusätzliche Faktoren zum Entsperren Ihres Geräts an, die – in Kombination mit dem PIN-Code – eine bessere Sicherheit als nur ein Kennwort zum Entsperren des Geräts bieten sollten.

Authentifizierung an Active Directory (AD)

Sobald Sie Ihren Computer entsperren, entsperren Sie einen privaten Schlüssel, der auf Ihrem TPM gespeichert ist und für den Sie diesen privaten Schlüssel verwenden können Kerberos Authentifizierung mit AD. Wenn Ihre Endpunktrichtlinien das Speichern zwischengespeicherter Anmeldeinformationen auf dem Computer zulassen, wird der Computer beim Anmelden ohne Authentifizierung entsperrt Active Directory. Andernfalls, wenn die Anmeldeinformationen nicht zwischengespeichert werden, muss Ihr Computer vor der Entsperrung ein Kerberos TGT und ein Host-Ticket anfordern. Erzwingen Beglaubigung zu AD ist sicherer, als sich nur auf zwischengespeicherte Anmeldeinformationen zu verlassen.

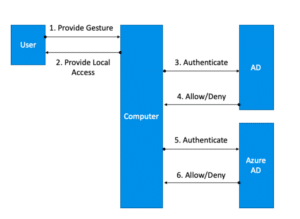

Authentifizierung an Entra ID (ehemals Azure AD)

Authentifizierung an Entra ID (ehemals Azure AD) ist ähnlich und basiert ebenfalls auf dem auf dem Gerät gespeicherten privaten Schlüssel. Es ist besser, eine Authentifizierung zu verlangen Entra ID (ehemals Azure AD), bevor Sie das Gerät entsperren. Nachfolgend finden Sie eine Abbildung, die den Authentifizierungsablauf mit WHFB in einer Hybridkonfiguration darstellt.

Ist Multi-Factor Unlock dasselbe wie Multi-Factor Authentication (MFA)?

Gemäß der FIPS-Definition MFA, ein physischer Token, der etwas erfordert, das Sie wissen oder zum Entsperren benötigen, wird als MFA betrachtet, da ein Faktor der physische Token (etwas, den Sie haben) und der andere Faktor die von Ihnen bereitgestellte Geste ist. Gemäß dieser Definition kann der Computer als physisches Token betrachtet werden und WHFB kann formal als MFA betrachtet werden, selbst wenn die Multi-Faktor-Entsperrung deaktiviert ist. Der Unterschied besteht darin, dass Sie, wenn es sich bei der Ressource, die Sie schützen möchten, um das Gerät selbst handelt, eine Multi-Faktor-Entsperrung benötigen, um über MFA zu verfügen. Wenn die Ressource, die Sie schützen möchten, außerhalb des Geräts liegt, reicht WHFB ohne Multi-Faktor-Entsperrung aus.

Natürlich sind dies alles Formalitäten, und wenn Sie die beste Sicherheit wünschen, sollten Sie immer eine Multi-Faktor-Entsperrung verlangen.

Welches Bereitstellungs- und Vertrauensmodell sollte ich wählen?

Microsoft hat mehrere Bereitstellungstypen zur Auswahl.

- Hybrid Entra ID (ehemals Azure AD) Joined Key Trust Deployment

- Hybrid Entra ID (ehemals Azure AD) Joined Certificate Trust Deployment

- Entra ID (ehemals Azure AD)Entra ID (ehemals Azure AD) Nehmen Sie an den Bereitstellungshandbüchern für Single Sign-on teil

- Lokale Key Trust-Bereitstellung

- Lokale Zertifikatsvertrauensbereitstellung

Ich glaube nicht, dass viele Organisationen die letzten 3 ernsthaft in Betracht ziehen können, da die meisten Organisationen noch nicht bereit sind, ihr AD loszuwerden, und wahrscheinlich in die Cloud wechseln (oder es bald tun werden).

Damit bleibt uns der Hybrid Azure AD Verbundene Optionen. Ich empfehle die Verwendung von Certificate Trust Deployment, da es neben lokalen Anmeldungen auch Sicherheit für Remote-Desktops ermöglicht.

Was passiert, wenn Benutzer offline sind?

Als ich WHFB zum ersten Mal ausprobierte, hatte ich Angst, dass ich mich nicht anmelden könnte, wenn mein Computer offline ist. Die Diagramme von Microsoft zeigen die Authentifizierung an Entra ID (ehemals Azure AD) als vorläufiger Authentifizierungsfluss zum Entsperren des Geräts. In der Realität geschieht dies normalerweise vor dem Entsperren des Computers, es ist jedoch kein notwendiger Schritt zum Entsperren Ihres Computers. So können Benutzer ihre Computer auch dann entsperren, wenn sie offline sind. Das bedeutet auch, dass wir uns nicht darauf verlassen können Entra ID (ehemals Azure AD) zur Verhinderung unbefugten Zugriffs auf Benutzergeräte.

Verbesserung der Sicherheit von WHFB

Es gibt vier Szenarien, in denen WHFB MFA nutzt:

-

-

- Multi-Faktor-Entsperrung

- Anfängliche Authentifizierung bei AD

- Erstauthentifizierung bei Entra ID (ehemals Azure AD)

- Geräteregistrierung

Es gibt jedoch ein großes ungelöstes Problem – MFA ist für den Zugriff auf vertrauliche Ressourcen innerhalb des Netzwerks nach der ersten Anmeldung nicht erforderlich. Das bedeutet, dass, sobald der Benutzer angemeldet ist und das Gerät Malware enthält, die Malware die Anmeldeinformationen (oder einen Hash) stehlen kann und sich dann frei im gesamten Netzwerk ausbreiten kann. Um die Sache noch schlimmer zu machen, öffnet Single-Sign-On (SSO) dem Angreifer die Tür, ohne zusätzliche Überprüfung auf alle Ressourcen zuzugreifen.

-

Was deckt WHFB nicht ab?

WHFB deckt ab Entra ID (früher Azure AD) und AD, wenn der Client ein aktualisiertes Windows 10-Gerät ist. In vielen Unternehmensszenarien ist dies jedoch nicht der Fall. Um nur einige Beispiele zu nennen:

-

- LDAP-Anwendungen

- Anwendungen, die die Kerberos-Authentifizierung als Client initiieren (nicht SSO)

- Macbooks

- Windows 7

- Windows-Server

- Linux

Wir alle haben diese in unserer Umgebung, also müssen Sie herausfinden, wie Sie sie vor unbefugtem Zugriff schützen können.

Wie kann Silverfort Hilfe?

Schutz von Ressourcen innerhalb des Netzwerks

Silverfort kann MFA erzwingen und risikobasierte Authentifizierung um einen sicheren Zugriff auf sensible Ressourcen innerhalb des Unternehmensnetzwerks und der Cloud-Umgebung zu gewährleisten. Es ist wichtig, das zu beachten Silverfort sichert den Zugriff auf Ressourcen, nachdem das Benutzergerät entsperrt wurde.

Sie können eine Lösung wie verwenden Silverfort hinzufügen Lateral Movement verhindern zu einem der Systeme, die WHFB nicht abdeckt. Wenn Sie dann den Platzbedarf an Passwörtern reduzieren möchten, können Sie damit beginnen, die Passwortrichtlinie in der Organisation zu vereinfachen. Wenn Sie MFA zu allen Authentifizierungsszenarien mit einem Passwort hinzufügen, muss das Passwort nicht so komplex sein (Sie können sogar einen 6-stelligen PIN-Code verwenden) und es muss nicht so oft geändert werden. Dieser Schritt reduziert die Kosten für die Passwortverwaltung für das Unternehmen bereits erheblich. Der andere Teil gewinnt an Sichtbarkeit

Zugriffsanfragen zu Anwendungen – Silverfort hilft Ihnen, alle Zugriffsanfragen zu identifizieren und deren Authentifizierung schrittweise durch einen passwortlosen Authentifizierungsmechanismus zu ersetzen.

Mobile MFA für den Endpunkt

Wenn Sie vor dem Entsperren von Benutzerarbeitsstationen eine stärkere Sicherheit implementieren möchten, können Sie verwenden Silverfort MFA-Lösung als zusätzlicher Authentifizierungsfaktor. Silverfort kann mit Out-of-Band-Authentifizierung arbeiten, was zusätzliche Sicherheit gegenüber dem von Microsoft unterstützten Faktor bieten kann.

Zudem hat auch Frau Silverfort kann Geräten, die WHFB nicht unterstützen, wie z. B. Windows 7-Geräten, Out-of-Band-Authentifizierung hinzufügen.

MFA für Remotedesktop

Silverfort bietet MFA für Remote-Desktops, auch wenn Sie sich für den Hybrid entschieden haben Entra ID (ehemals Azure AD) Joined Key Trust Deployment.

MFA für die Geräteregistrierung

Der erste Schritt der Registrierung eines Geräts bei Entra ID (ehemals Azure AD) erfordert normalerweise MFA, und das kann mit erreicht werden Silverfort.

So gehen Sie passwortlos

Microsoft empfiehlt die folgenden Schritte, um passwortlos zu werden:

1. Entwickeln Sie ein Angebot zum Ersatz von Passwörtern

Wir alle wissen, dass ein Faktor nicht ausreicht. Daher stellt das Entfernen des Passworts eine Herausforderung für die Sicherheit dar, da Sie jetzt zwei andere Faktoren als ein Passwort benötigen. WHFB löst einen Teil dieser Herausforderung, lässt aber, wie bereits erwähnt, andere Szenarien ungeschützt. Ihr Passwortersatz muss einen alternativen Authentifizierungsfaktor enthalten, der alle Ihre Ressourcen schützen kann.

2. Reduzieren Sie die für den Benutzer sichtbare Kennwortoberfläche

Der erste Schritt hier ist die Aktivierung von WHFB. Dann möchten Sie wahrscheinlich eine Lösung wie verwenden Silverfort um automatisch alle Ressourcen zuzuordnen, die noch Passwörter verwenden.

3. Übergang zu einer passwortlosen Bereitstellung

Da wird es knifflig. Die Anwendungen, die keine passwortlose Authentifizierung unterstützen, werden es schwierig machen, diesen Schritt zu erreichen. Wie bereits erwähnt, empfehle ich davor einen Zwischenschritt, der MFA für diese Anwendungen erzwingt und gleichzeitig die Länge und Komplexität von Passwörtern reduziert.

4. Beseitigen Sie Passwörter aus dem Identitätsverzeichnis

Wenn Ihre gesamte Umgebung von SSO abgedeckt ist und die Anmeldung an allen Endpunkten auf Windows Hello for Business basiert, benötigen Sie überhaupt kein Kennwort in Ihrem Verzeichnis. Ich denke jedoch, dass die meisten Organisationen noch einen langen Weg vor sich haben, bevor dies möglich wäre.

Eine erweiterte passwortlose Strategie

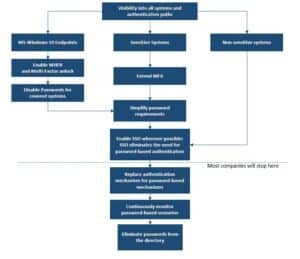

Die von mir empfohlene Strategie hat ein paar Schritte mehr als die von Microsoft, aber ich denke, sie ist etwas praktischer und ermöglicht es Ihnen, sehr früh im Prozess Wert zu gewinnen:

Bild: Empfohlener Prozess zur Implementierung einer „passwortlosen“ Strategie

Die meisten Organisationen implementieren den oberen Teil des Prozesses, um die Sicherheit der Organisation zu verbessern. Es vereinfacht den Anmeldeprozess für die meisten Benutzer, die auf die meisten Anwendungen zugreifen, und ermöglicht ihnen die Verwendung eines einfachen, leicht zu merkenden Passworts. Organisationen, die Passwörter vollständig eliminieren möchten, müssen jedoch die zusätzlichen Schritte durchlaufen.

Letzte Worte:

Unabhängig davon, ob Sie sich für eine vollständig passwortlose Strategie entschieden haben oder nicht, ich denke, die Kombination aus Windows Hello for Business und einer breiten Multi-Faktor-Authentifizierungslösung kann die Benutzererfahrung und die allgemeine Sicherheitslage der Organisation erheblich verbessern.

Das Aktivieren von WHFB und Multi-Factor Unlock ist nicht schwierig. Die Implementierung einer MFA-Lösung zur Sicherung des Zugriffs auf Ihre sensibelsten Assets kann je nach verwendeter Lösung eine größere Herausforderung darstellen. Wenn Sie wissen wollen, wie Silverfort kann Ihnen helfen, die Bereitstellung zu vereinfachen und eine sichere Authentifizierung für jedes sensible System zu ermöglichen – ohne dass Software-Agenten oder Inline-Proxys erforderlich sind – lassen Sie es uns wissen. Wir helfen Ihnen gerne weiter.

Yaron Kassner, CTO und Mitgründer, Silverfort

SilverfortCTO und Mitbegründer von Yaron Kassner ist ein Experte für Cybersicherheit und Big-Data-Technologie. Vor der Mitgründung Silverfort, war Yaron als Experte für Big Data bei Cisco tätig. Außerdem entwickelte er bei Microsoft neue Funktionen für Big-Data-Analysen und maschinelle Lernalgorithmen. Davor diente Yaron bei der 8200-Elite-Cybereinheit der israelischen Verteidigungsstreitkräfte, wo er ein angesehenes Forschungs- und Entwicklungsteam leitete, in den Rang eines Hauptmanns aufstieg und eine prestigeträchtige Auszeichnung für herausragende Leistungen erhielt. Yaron hat einen B.Sc. in Mathematik, Summa Cum Laude, ein M.Sc. und Ph.D. in Informatik vom Technion – Israel Institute of Technology.

Ich wünsche Ihnen allen frohe Feiertage und ein wunderbares und sicheres Jahr 2020!

Yaron Kassner