Ultraschall Silverfort Überwindet die neue Sicherheitsanfälligkeit zur Umgehung des Sperrbildschirms (CVE-2019-9510)

Letzte Woche veröffentlichte CERT eine Empfehlung zu einer Windows-Schwachstelle (CVE-2019-9510), die eine effektive Umgehung der Multi-Faktor-Authentifizierung (MFA) auf Windows-Servern ermöglicht. Microsoft hat die Sicherheitslücke schnell abgetan. Aber wie auch immer man es betrachtet, bei den meisten MFA Lösungen können gesperrte Remote-Desktops aufgrund dieser Sicherheitslücke ohne Verwendung von MFA entsperrt werden, selbst wenn MFA auf dem Server erzwungen wird.

CERT sagte, dass es keine praktische Lösung für das Problem gibt, und empfahl einige Problemumgehungen. In diesem Beitrag zeigen wir wie Silverfort kann verwendet werden, um diese Schwachstelle zu überwinden.

Inhaltsverzeichnis

Die Schwachstelle erklärt

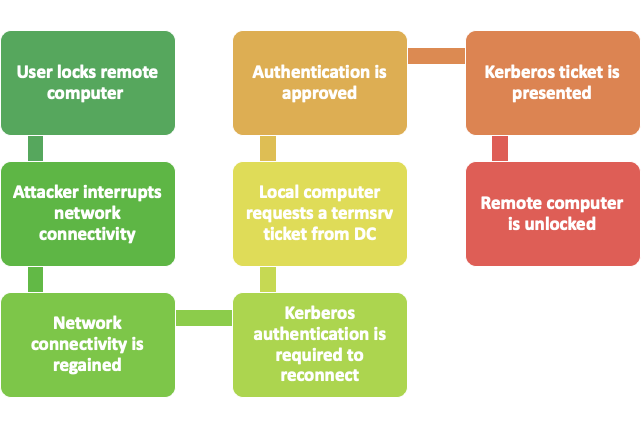

Die Sicherheitslücke ist das Ergebnis eines neuen Verhaltens der RDP-Wiederverbindungsfunktion in Windows 10 1803 und Windows Server 2019. Auf Netzwerkebene Authentifizierung (NLA) durchgesetzt wird, löst die folgende Abfolge von Ereignissen die Sicherheitslücke aus:

Eine ähnliche Abfolge von Ereignissen führt zu der Sicherheitslücke, selbst wenn NLA nicht durchgesetzt wird. Das Problem bei diesen Abläufen besteht darin, dass der Benutzer den Remote-Desktop gesperrt hat, der Angreifer ihn jedoch erneut geöffnet hat, ohne dass der Benutzer das Kennwort eingegeben hat, nur basierend auf dem Kerberos Fahrkarte. Dieser Fluss bleibt derselbe, auch wenn ein Für die Desktop-Anmeldung ist eine MFA-Lösung implementiert. Man würde erwarten, dass der Remote-Desktop den Benutzer dazu auffordert, sein Passwort erneut einzugeben und den zweiten Authentifizierungsfaktor anzugeben, um den Remote-Desktop zu entsperren. Dies ist jedoch beim neuen RDP-Wiederverbindungsverhalten nicht der Fall.

Die Schwachstelle hat zwei Haupteffekte:

- Der Benutzer verbindet sich erneut mit dem Server, ohne das Kennwort erneut einzugeben.

- Wenn eine MFA-Lösung die Windows-Anmeldung schützt und nicht die zugrunde liegenden Protokolle Kerberos und NTLM, muss der Benutzer den Computer nicht durch MFA entsperren. Dies betrifft die meisten MFA-Lösungen.

Einfach zu reproduzieren

Um die Schwachstelle mit eigenen Augen zu sehen, versuchen Sie die folgenden Schritte:

- Remotedesktop auf windows 10 1803

- Sperren Sie den Remote-Desktop

- Trennen Sie das Client-Gerät vom Netzwerk

- Verbinden Sie das Client-Gerät erneut

- Sie befinden sich wieder in der Remotedesktopsitzung, ohne Ihr Kennwort erneut einzugeben

Warum Silverfort ist nicht betroffen

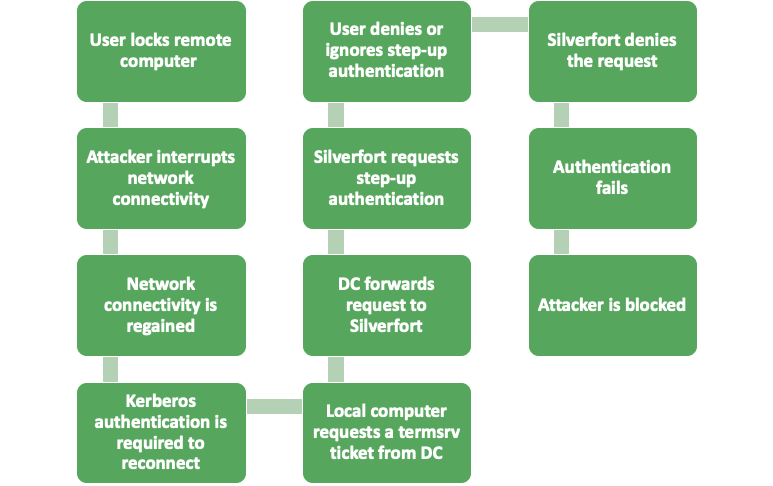

Betrachten Sie einen Remote-Desktop, der durch geschützt ist Silverfort. Silverfort kann jeden Kerberos-Dienst schützen, der auf dem Remote-Desktop ausgeführt wird, einschließlich Terminaldienste (termsrv). Eine Politik im Silverfort kann so eingestellt werden, dass MFA jedes Mal erforderlich ist, wenn ein termrv-Ticket für den Remote-Desktop angefordert wird.

Betrachten wir nun die Abfolge der Ereignisse, die zu der Schwachstelle geführt haben, aber diesmal mit Silverfort:

Indem zusätzlich zur Desktop-Anmeldung eine verstärkte Authentifizierung für die Kerberos-Ticketanforderung erforderlich ist, Silverfort kann den Angriff abwehren.

Moral der Geschichte

Diese Schwachstelle zeigt, dass es nicht ausreicht, MFA für eine Schnittstelle eines Systems zu haben. Alle Zugangspunkte zu einem System sollten mit MFA geschützt werden, um es vor Kompromittierung zu schützen.

Weiterführende Literatur

Sicherheitslückenhinweis VU # 576688

Microsofts Beschreibung der RDP-Wiederverbindungsfunktion

Antwort von Microsoft

Yaron Kassner, CTO und Mitgründer, Silverfort

SilverfortCTO und Mitbegründer von Yaron Kassner ist ein Experte für Cybersicherheit und Big-Data-Technologie. Vor der Mitgründung Silverfort, war Yaron als Experte für Big Data bei Cisco tätig. Außerdem entwickelte er bei Microsoft neue Funktionen für Big-Data-Analysen und maschinelle Lernalgorithmen. Davor diente Yaron bei der 8200-Elite-Cybereinheit der israelischen Verteidigungsstreitkräfte, wo er ein angesehenes Forschungs- und Entwicklungsteam leitete, in den Rang eines Hauptmanns aufstieg und eine prestigeträchtige Auszeichnung für herausragende Leistungen erhielt. Yaron hat einen B.Sc. in Mathematik, Summa Cum Laude, ein M.Sc. und Ph.D. in Informatik vom Technion – Israel Institute of Technology.