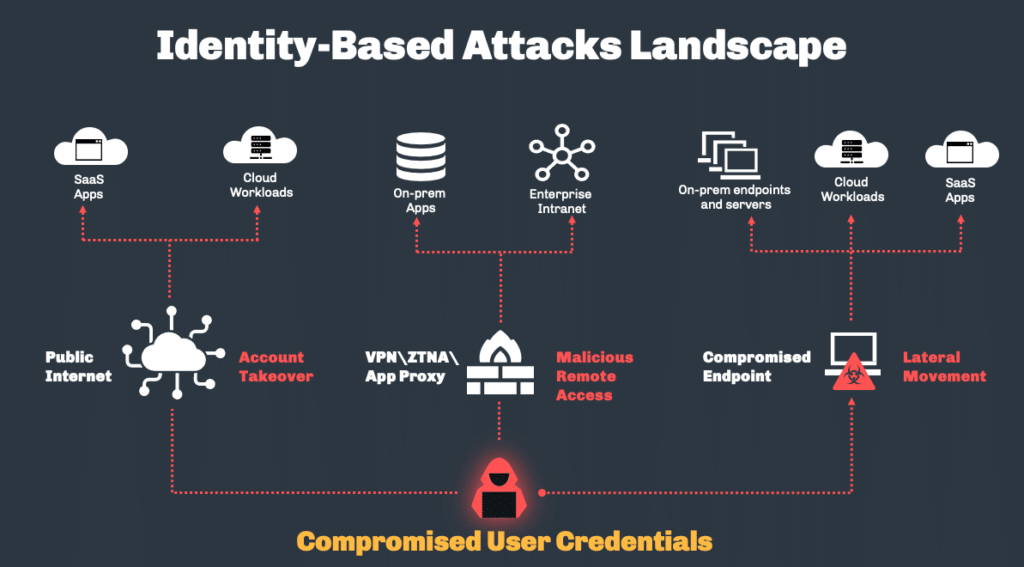

Identitätsbasierte Angriffe nutzen die kompromittierten Anmeldeinformationen des Benutzers für böswilligen Zugriff. Sie unterscheiden sich von Malware-basierten Angriffen dadurch, dass sie den legitimen Authentifizierungsprozess für den Zugriff auf Ressourcen verwenden, ohne dass bösartiger Code erforderlich ist.

Einige erweitern die Definition und beziehen darin auch Angriffsphasen ein, die diesen unbefugten Zugriff erleichtern, wie z. B. die Kompromittierung von Anmeldeinformationen usw Privilegeskalation. Identitätsbasierte Angriffe können sowohl auf Menschen als auch auf Menschen abzielen nichtmenschliche Identitäten.

Das Ziel identitätsbasierter Angriffe besteht darin, auf lokale und Cloud-Ressourcen zuzugreifen, indem man sich als legitime Benutzer ausgibt. Sobald Bedrohungsakteure Anmeldeinformationen gestohlen haben, können sie sich als autorisierte Benutzer ausgeben und Zugriff auf Ressourcen erhalten. Diese Angriffe sind schwer zu erkennen, da die kompromittierte Konten Sie verfügen bereits über die Berechtigung, auf Systeme und Daten zuzugreifen.

Identitätsbasierte Angriffe werden immer raffinierter und umfangreicher. Unternehmen müssen strenge Sicherheitskontrollen wie Multi-Faktor-Authentifizierung, Mitarbeiterschulung und Kontoüberwachung implementieren, um die Risiken dieser Bedrohungen zu reduzieren. Mit Wachsamkeit und proaktivem Handeln Identitätssicherheit Haltung können die Auswirkungen identitätsbasierter Angriffe minimiert werden.

Wie identitätsbasierte Angriffe funktionieren

Identitätsbasierte Angriffe zielen auf Einzelpersonen ab, indem sie deren persönliche Daten und digitale Identitäten kompromittieren. Hacker nutzen verschiedene Techniken/Vektoren, um Benutzernamen, Passwörter, Sozialversicherungsnummern und andere vertrauliche Informationen zu stehlen, die dann verwendet werden können, um sich als Opfer auszugeben und Revolution Gewinn oder andere böswillige Zwecke.

Phishing

Phishing ist eine gängige Taktik, bei der Angreifer betrügerische E-Mails oder Textnachrichten versenden, die sich als legitimes Unternehmen oder Dienst ausgeben, um Empfänger dazu zu verleiten, Anmeldeinformationen oder Kontonummern anzugeben oder Malware zu installieren. Spearphishing zielt auf bestimmte Personen ab und scheint von jemandem zu stammen, den sie kennen. Der Walfang richtet sich gegen hochrangige Führungskräfte.

Keylogging

Keylogging-Software verfolgt heimlich die auf einer Tastatur gedrückten Tasten und zeichnet Benutzernamen, Passwörter, Kreditkartennummern und andere sensible Daten auf. Keylogger können durch Phishing-E-Mails, infizierte externe Speichergeräte oder durch die Ausnutzung von Software-Schwachstellen installiert werden.

Soziale Technik

Social Engineering zielt darauf ab, Menschen dazu zu manipulieren, vertrauliche Informationen preiszugeben oder Aktionen auszuführen, die den Systemzugriff ermöglichen. Angreifer können sich als IT-Supportmitarbeiter ausgeben, behaupten, dass ein technisches Problem vorliegt, das Kontozugriff erfordert, oder Opfer dazu verleiten, auf bösartige Links zu klicken, indem sie vorgeben, von einem Freund oder Kollegen zu stammen.

Ausfüllen von Anmeldeinformationen

Zeugnisfüllung verwendet automatisierte Tools, um gestohlene Benutzernamen- und Passwortkombinationen auf verschiedenen Websites und Diensten zu testen. Im Darknet sind Milliarden kompromittierter Zugangsdaten aus schwerwiegenden Datenverstößen verfügbar. Hacker nutzen Credential Stuffing, um Konten zu finden, bei denen Personen dieselben Anmeldeinformationen wiederverwenden.

Biometrisches Spoofing

Mit zunehmender Normalisierung der Multi-Faktor-Authentifizierung kommt es auch zum biometrischen Spoofing, bei dem Angreifer biometrische Daten fälschen, um darauf zuzugreifen privilegierte Konten, hat sich auch als Angriffsvektor herausgestellt.

Warum sind identitätsbasierte Angriffe wichtig?

Identitätsbasierte Angriffe zielen auf personenbezogene Daten (PII) und Anmeldeinformationen einer Person ab. Diese Angriffe sind von Bedeutung, da sie erhebliche Auswirkungen sowohl auf Einzelpersonen als auch auf Organisationen haben können.

Für Einzelpersonen können Identitätsdiebstahl und Kontoübernahmen zu finanziellen Verlusten, Kreditschäden und der Kompromittierung persönlicher Daten führen. Kriminelle nutzen gestohlene Identitäten und Konten, um unerlaubte Einkäufe zu tätigen, Kredite zu beantragen, betrügerische Steuererklärungen einzureichen und vieles mehr.

Für Unternehmen stellen identitätsbasierte Angriffe Risiken für Kundendaten, geistiges Eigentum und finanzielle Vermögenswerte dar. Hacker greifen häufig Unternehmenskonten und -netzwerke an, um Zugang zu sensiblen Daten und Geldern zu erhalten. Erfolgreiche Angriffe können das Vertrauen der Verbraucher untergraben und sich negativ auf den Ruf und die Marke eines Unternehmens auswirken.

Sobald Angreifer ersten Zugriff erhalten, werden sie versuchen, sich seitlich über Netzwerke zu bewegen, um auf weitere Systeme und Konten zuzugreifen. Sie nutzen die Berechtigungen und das Vertrauen des ursprünglich kompromittierten Kontos, um auf sensiblere Daten zuzugreifen und eine bessere Kontrolle zu erlangen. Seitliche Bewegung ist eine fortschrittliche Technik, die häufig Tarnung erfordert, um einer Entdeckung zu entgehen.

Vorschriften wie die Datenschutz-Grundverordnung (DSGVO) und der California Consumer Privacy Act (CCPA) machen Organisationen für den Schutz personenbezogener Daten und die Reaktion auf identitätsbasierte Angriffe verantwortlich. Die Nichteinhaltung dieser Vorschriften kann zu erheblichen finanziellen Strafen führen.

Schutz vor identitätsbasierten Angriffen

Der Schutz vor identitätsbasierten Angriffen erfordert einen mehrstufigen Ansatz. Unternehmen sollten umfassende Schulungen zum Sicherheitsbewusstsein durchführen, um ihre Mitarbeiter über Phishing-E-Mails, Social-Engineering-Taktiken und sichere Passwortpraktiken aufzuklären.

Multi-Faktor-Authentifizierung

Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Schutzebene für Benutzerkonten und Systeme hinzu. Wenn MFA aktiviert ist, müssen Benutzer zum Anmelden zwei oder mehr Überprüfungsmethoden angeben, beispielsweise ein Kennwort und einen Sicherheitscode, der an ihr Mobilgerät gesendet wird.

MFA bietet eine zusätzliche Sicherheitsebene und erschwert es Angreifern, sich Zugriff zu verschaffen, selbst wenn sie das Passwort haben. Es kann auch den Schaden von Phishing-Angriffen mindern, indem es eine zweite Form der Identifizierung erfordert, über die der Angreifer mit geringerer Wahrscheinlichkeit verfügt.

Auch wiederholte Anmeldeversuche (bei Brute-Force-Angriffen) werden durch MFA häufig vereitelt, da der Angreifer mehr als nur ein Passwort benötigen würde, um Zugriff zu erhalten.

KI-gestützte Erkennung

Künstliche Intelligenz und maschinelles Lernen können dabei helfen, ungewöhnliche Anmeldeversuche zu erkennen und kompromittierte Konten zu erkennen. KI-Systeme analysieren riesige Datenmengen, um normale Verhaltensmuster für Benutzer und Systeme zu ermitteln. Sie können dann ungewöhnliche Aktivitäten melden, wie Anmeldungen von unbekannten Geräten oder Standorten, übermäßig viele fehlgeschlagene Anmeldeversuche oder Änderungen an Kontoinformationen. KI und ML werden mit der Zeit „intelligenter“, indem sie neue Daten in ihre Modelle integrieren.

Planung der Reaktion auf Vorfälle

Im Falle eines identitätsbasierten Angriffs ist ein wirksamer Vorfallreaktionsplan von entscheidender Bedeutung. Der Plan sollte Schritte zur Sicherung von Konten und Systemen, zur Untersuchung der Quelle und des Ausmaßes des Angriffs sowie zur Behebung etwaiger Schäden enthalten. Es sollte auch Verfahren zur Benachrichtigung betroffener Kunden oder Geschäftspartner umfassen, wenn ihre Daten kompromittiert wurden. Überprüfungen nach einem Vorfall helfen dabei, Verbesserungsmöglichkeiten für Sicherheitskontrollen und Reaktionsstrategien zu identifizieren.

Laufende Überwachung

Kontinuierliche Überwachung von Netzwerken, Systemen usw Benutzerkonten ist der Schlüssel zur Abwehr von Identitätsdiebstahl und Kontoübernahme. Überwachungslösungen nutzen eine Kombination aus Protokollanalyse, Überprüfung des Netzwerkverkehrs und Analyse des Benutzerverhaltens, um Bedrohungen in Echtzeit zu erkennen. Wenn bösartige Aktivitäten aufgedeckt werden, erhalten Sicherheitsteams Warnmeldungen, damit sie den Angriff schnell eindämmen und Datenverluste oder Systemunterbrechungen vermeiden können. Regelmäßige Überprüfungen von Zugriffsprotokollen, Berechtigungen und Benutzerprofilen tragen außerdem dazu bei, sicherzustellen, dass Konten und Daten ordnungsgemäß geschützt sind.

Mit robusten Sicherheitskontrollen, sorgfältiger Überwachung und adaptiven Technologien wie KI können Unternehmen ihre Abwehrkräfte gegen die sich weiterentwickelnden Techniken stärken, die bei identitätsbasierten Cyberangriffen zum Einsatz kommen. Aber auch die ständige Sensibilisierung und Aufklärung der gesamten Belegschaft ist wichtig, um Social-Engineering-Versuche und andere Betrügereien zu vereiteln, die auf den Diebstahl von Anmeldeinformationen oder sensiblen Daten abzielen.

Fazit

Wie dieser Artikel gezeigt hat, stellen identitätsbasierte Angriffe eine ernsthafte Bedrohung in der heutigen digitalen Landschaft dar. Durch die Kompromittierung von Anmeldeinformationen oder das Fälschen vertrauenswürdiger Identitäten können Cyberkriminelle Zugriff auf sensible Daten und Systeme erhalten, um weitere Angriffe zu starten.

Identitätsbasierte Angriffe entwickeln sich ständig weiter, aber mit Wachsamkeit, Aufklärung und adaptiven Abwehrstrategien können ihre Auswirkungen minimiert werden. Kontinuierliche Fortschritte in den Bereichen Biometrie, Verhaltensanalyse und andere Authentifizierungsmethoden könnten in den kommenden Jahren ebenfalls dazu beitragen, diese Bedrohungen einzudämmen.