Los 5 principales desafíos de protección de la identidad para las empresas manufactureras

Es de conocimiento común que la fabricación es una de las verticales más atacadas y que los actores de amenazas lanzan diariamente operaciones de robo de datos y ransomware en las empresas de fabricación. Lo que es menos conocido es que el aumento de las amenazas a la identidad dentro del panorama general de amenazas choca con debilidades de seguridad que son exclusivas de esta vertical, lo que aumenta la exposición al riesgo de los fabricantes y el daño potencial que estos ataques pueden causar.

En esta publicación, nos familiarizaremos con las amenazas de identidad que enfrentan los entornos de fabricación, conoceremos los cinco desafíos principales que enfrentan al intentar protegerse contra ellas y aprenderemos cómo Silverfort, Plataforma de protección de identidad unificada puede ayudar a los equipos de identidad y seguridad a abordar plenamente estos desafíos y mantener sus entornos seguros.

Tabla de contenido

Panorama de amenazas en la fabricación

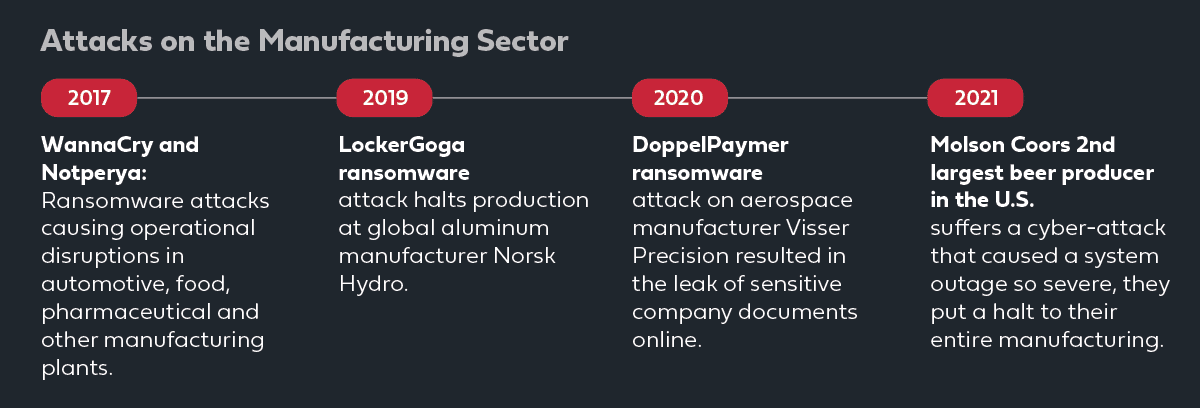

Ningún sector está a salvo de la amenaza de ciberataques entrantes. Esto es especialmente cierto en el caso de organizaciones manufactureras para las cuales los resultados potenciales de una empresa exitosa ransomware Los ataques o el robo de datos son graves debido a la baja tolerancia al tiempo de inactividad y al impacto en los procesos de producción. Índice de inteligencia de amenazas X-Force 2022 de IBM demostró que los fabricantes eran la industria más atacada debido a una baja tolerancia al tiempo de inactividad y controles de seguridad obsoletos. Además, un Estudio deloitte destacó que más del 40% de las empresas manufactureras sufrieron un ciberataque el año pasado.

Las operaciones físicas y los datos valiosos de los fabricantes han atraído la atención de los actores de amenazas debido a la falta de voluntad de los fabricantes para implementar tecnología moderna en sus entornos, lo que resulta en ransomware exigente que a menudo tiene éxito. Este nuevo enfoque ha dificultado que las organizaciones detecten, prevengan y respondan a los ataques en sus entornos híbridos.

Además, los adversarios apuntan cada vez más a los empleados de los fabricantes para obtener acceso a sus credenciales, datos y sistemas críticos. En la fabricación, la conciencia de las amenazas de los empleados generalmente se considera un eslabón débil o la fruta más fácil para que los adversarios apunten y abran la puerta para moverse lateralmente a través del entorno de un fabricante.

La industria manufacturera enfrenta un desafío en materia de protección de la identidad

Los fabricantes añaden cada vez más puntos de entrada a sus entornos, así como socios con dispositivos de terceros desprotegidos. Esto lleva a que los entornos de fabricación estén más expuestos a las ataques basados en identidad que utilizan credenciales comprometidas para obtener acceso a los recursos de la empresa de fabricación.

Una vez que un actor de amenazas haya obtenido acceso utilizando credenciales comprometidas, obtendrá acceso completo a diferentes recursos, como aplicaciones y sistemas heredados. Este acceso malicioso sería seguido por la exfiltración de IP confidenciales o la extorsión bajo amenaza de cerrar las operaciones.

El fabricante típico no está equipado con el equipo adecuado Protección de la identidad controles para detectar y prevenir este tipo de ataques, como en el escenario anterior, donde los actores maliciosos se autentican con credenciales válidas pero comprometidas. Esto es especialmente cierto cuando se trata de proteger aplicaciones heredadas.

Los desafíos de seguridad que enfrentan los fabricantes

Los diferentes desafíos de protección de identidad que enfrentan los fabricantes deberían ser una prioridad máxima para todas las organizaciones de fabricación. A continuación se detallan los cinco desafíos de protección de identidad más preocupantes a los que se enfrentan los fabricantes.

Las aplicaciones heredadas no se pueden proteger con MFA

Las aplicaciones heredadas se desarrollaron mucho antes de que la tecnología MFA estuviera ampliamente disponible, por lo que no admiten de forma nativa su incorporación en su versión predeterminada. autenticación proceso. Para integrar MFA en una aplicación heredada, las organizaciones necesitarían realizar cambios en el código de la aplicación, lo que podría causar fricciones en su continuidad operativa y, por lo tanto, generalmente se evita. Además, las aplicaciones de fabricación suelen ser locales y se autentican en Active Directory sobre NTLM y Kerberos protocolos, que tampoco son compatibles con MFA. Sin la protección MFA, la infraestructura de las aplicaciones heredadas y los datos confidenciales quedan expuestos a cualquier adversario que haya obtenido con éxito el acceso inicial al entorno y haya obtenido credenciales comprometidas.

Restricción del acceso de terceros

Los fabricantes hacen un uso extensivo de software respaldado y mantenido por proveedores externos que acceden habitualmente a su entorno para realizar diversos fines de mantenimiento, administración y gestión de procesos industriales. Sin embargo, el equipo de seguridad del fabricante tiene un control limitado o nulo sobre el estado de seguridad de los dispositivos de los usuarios de terceros y una visibilidad muy limitada de sus acciones y los riesgos a los que están sujetos más allá de su conexión directa con su entorno. Como resultado, los actores de amenazas a menudo apuntan a la cadena de suministro en lugar del objetivo directo, ya que asumen con razón que sería más fácil de lograr. Comprometer las credenciales de usuario del proveedor externo permite a los atacantes obtener acceso a los entornos de fabricación, especialmente cuando no se aplica el acceso con privilegios mínimos.

Ambientes Híbridos

Un entorno de fabricación típico hoy en día comprende estaciones de trabajo y servidores locales (tanto para el taller como para la red de TI) y cargas de trabajo multinube y aplicaciones SaaS. Fragmentar los diferentes tipos de entornos crea una desventaja para los equipos de seguridad al tener visibilidad del contexto completo del comportamiento de cada cuenta de usuario, lo que reduce significativamente su capacidad para detectar un intento de autenticación como malicioso y desencadenar un paso adelante de MFA. Además, la parte central de este entorno, como el entorno local Active Directory uno, no admite la protección MFA en absoluto. Los actores maliciosos explotan esta debilidad de la visibilidad aislada de cada entorno para realizar acciones híbridas. movimiento lateral ataques para moverse entre el local y la nube ininterrumpidamente.

Cuentas Compartidas

La práctica común de que diferentes empleados utilicen las mismas credenciales para acceder a una aplicación o máquina a menudo se implementa en todas las organizaciones de fabricación. Por ejemplo, diez empleados de producción utilizan las mismas credenciales de usuario para acceder a una máquina o a una aplicación de producción. Si bien tener una cuenta principal para varios empleados puede resultar más cómodo, genera importantes riesgos de visibilidad y seguridad. Un actor malintencionado sólo necesita engañar a uno de los empleados para obtener acceso a esta cuenta y moverse lateralmente por el entorno del fabricante.

Convergencia IT / OT

La tecnología de la información (TI) y la tecnología operativa (OT) siempre han trabajado de forma independiente en la fabricación. De los diversos entornos físicos y aplicaciones, los sistemas de TI y OT no fueron diseñados para comunicarse entre sí. A medida que esta brecha continúa reduciéndose y estas redes se vuelven más conectadas, la superficie de ataque de amenazas cibernéticas se está expandiendo significativamente. La convergencia IT/OT permite que los dispositivos OT sean accesibles desde la red IT mediante movimiento lateral. Esto hace que los actores maliciosos se dirijan a los fabricantes, ya que el simple uso de credenciales comprometidas por parte del equipo de TI puede permitirles moverse lateralmente a través de los entornos OT.

La solución: SilverfortMFA de protección de identidad unificada de

Silverfort ha sido pionero en el primer mundo Protección de identidad unificada plataforma que extiende MFA y la seguridad de identidad moderna a cualquier usuario y recurso, incluidas las aplicaciones heredadas que antes no se podía proteger.

El Silverfort Unified Identity Protection Platform se integra con todos los proveedores de identidad (IDP) en los entornos híbridos de los fabricantes para realizar monitoreo continuo, análisis de riesgos y políticas de acceso adaptables en todos los intentos de acceso, realizados por todos los usuarios, a todos los recursos de fabricación.

Con Silverfort, el acceso a los recursos nunca se otorga basándose únicamente en las credenciales. Bastante, SilverfortEl análisis de riesgos de determina si se permite o no el acceso, se aumenta la autenticación con verificación MFA o se bloquea el intento de acceso por completo.

Además de la simplicidad operativa que supone gestionar una sola solución, SilverfortLa arquitectura de permite a los fabricantes tener una cobertura MFA completa en todos los recursos locales y en la nube en su entorno híbrido.

De esta manera, Silverfort supera todos los desafíos que hemos descrito en las secciones anteriores:

- Aplicaciones de legado – el IdP reenvía Silverfort todas las solicitudes de acceso, incluidas las realizadas por aplicaciones heredadas, lo que permite Silverfort para protegerlos con MFA, independientemente de si la aplicación admite MFA.

- Acceso de terceros – Silverfort no requiere la instalación de agentes en los dispositivos protegidos, lo que le permite aplicar fácilmente MFA en los intentos de acceso a cualquier recurso, incluidos los realizados por proveedores externos.

- Entornos híbridos – SilverfortLa integración de con todos los IdP, locales y en la nube le permite monitorear y analizar el contexto completo del rastro de autenticación de cada usuario y extender MFA a todo el entorno local, incluidos los recursos que antes no podían protegerse.

- cuentas compartidas– SilverfortLa integración de con diferentes tokens MFA permite a los administradores inscribir diferentes tokens para una cuenta en varios usuarios. Silverfort proporciona tokens clave FIDO2 para resolver este problema.

- Convergencia TI-OT– Silverfort aplica políticas seguras de autenticación y acceso en redes corporativas, redes industriales y entornos de nube, incluidos sistemas sensibles de TI y OT que se consideraban "inprotegibles" hasta hoy.

Para obtener más información sobre cómo Silverfort puede ayudar a sus entornos de fabricación, Solicite una demostración aquí.