Detecte y bloquee el acceso de atacantes a los recursos de su entorno aplicando por primera vez la protección MFA adaptativa en PsExec, PowerShell, WMI y otras interfaces de línea de comandos.

Elimine la capacidad de los atacantes para realizar movimientos laterales aplicando la protección MFA en todas las interfaces de línea de comandos, incluidas PsExec, PowerShell, WMI, etc.

Aísle y repare las máquinas y cuentas comprometidas antes de que se propague un ataque detectando y previniendo intentos de acceso maliciosos en tiempo real.

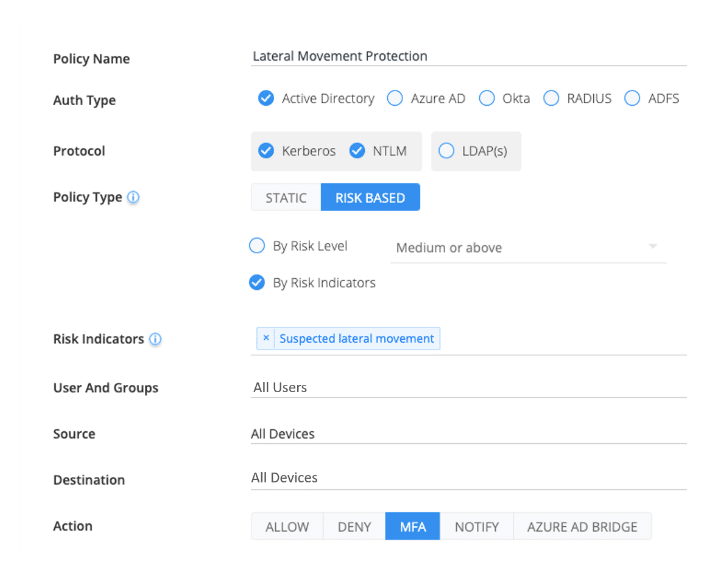

Implementar protección multicapa que combine políticas basadas en reglas, capaces de anticipar actividades de movimiento lateral, con políticas basadas en riesgos, desencadenadas por comportamientos y técnicas anómalas.

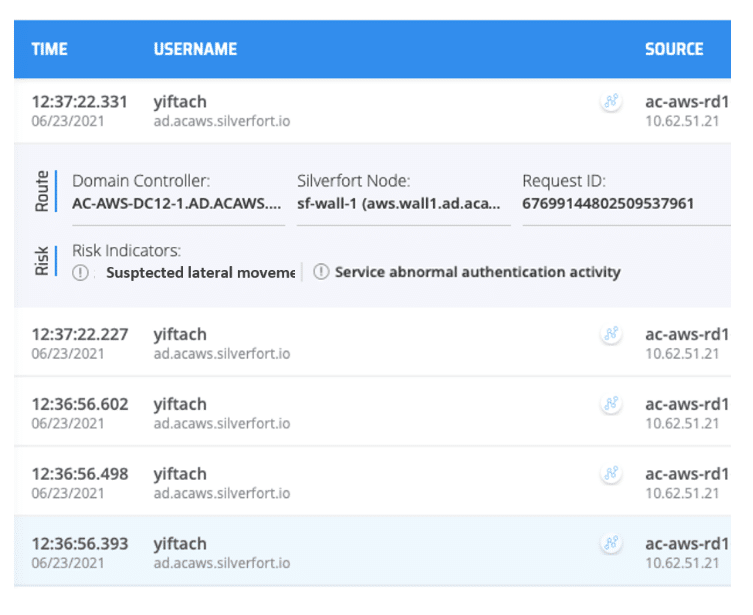

Silverfort continuamente aplica análisis de riesgos basado en IA En cada acceso se intenta detectar cualquier anomalía que indique actividad de movimiento lateral.

Silverfort elimina la capacidad de un atacante de moverse lateralmente mediante la aplicación de políticas MFA adaptables en todas las interfaces de acceso, incluidas las herramientas de línea de comandos por primera vez.

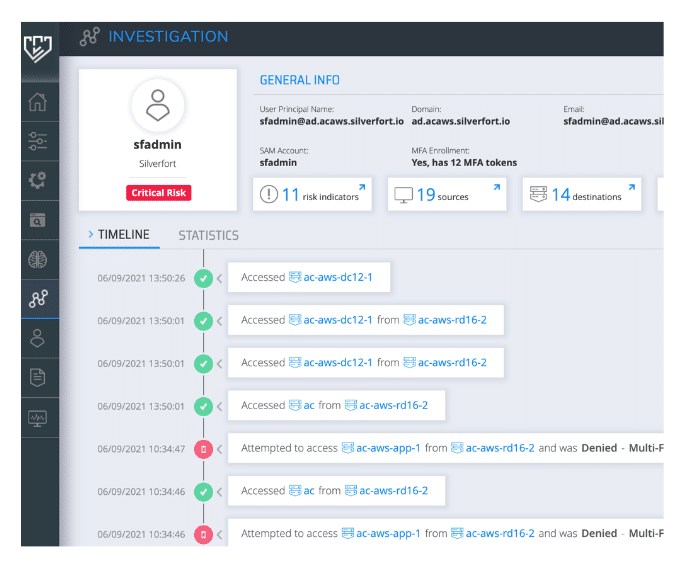

Acelere y optimice las investigaciones de incidentes viendo la autenticación completa y el rastro de acceso de cada usuario y cuenta de servicio con SilverfortLa plataforma de.

El movimiento lateral es un método utilizado por un actor de amenazas para expandir su presencia dentro de un entorno e iniciar sesión en máquinas adicionales. El propósito del movimiento lateral varía según el motivo y el objetivo del atacante; por ejemplo, podrían intentar instalar ransomware en tantas máquinas como sea posible.

Una vez que un atacante ha logrado un punto de apoyo inicial en una máquina, buscará expandir su presencia dentro del entorno y obtener mayor acceso a los recursos utilizando las credenciales de cuentas de usuario comprometidas. En un entorno empresarial (tanto local como en la nube), el acceso a los recursos requiere autenticación, de ahí la estrecha conexión entre el movimiento lateral y Protección de la identidad.

SIEM, EDR y NDR pueden ayudar en la alerta reactiva de ataques de movimiento lateral que están en pleno flujo. Sin embargo, solo una política adaptativa que activa MFA o bloquea el acceso puede ofrecer protección en tiempo real contra ataques de movimiento lateral cuando se inician.

Silverfort es la única solución de protección de identidad que puede aplicar este tipo de política adaptativa en cualquier interfaz de acceso, incluidas las herramientas de acceso a la línea de comandos como PsExec, PowerShell y WMI, que los actores de amenazas utilizan en ataques de movimiento lateral.

Silverfort analiza la solicitud de acceso reenviada y aplica la autenticación MFA cuando se detecta riesgo. Cuando un atacante intenta iniciar sesión en un recurso con credenciales comprometidas, el usuario real recibirá una notificación de MFA pidiéndole que confirme si solicitó acceso. El verdadero usuario lo negaría y, como resultado, el directorio denegaría el acceso al atacante.

Sí. Silverfort Combina varios métodos diferentes para revelar ataques de movimiento lateral: