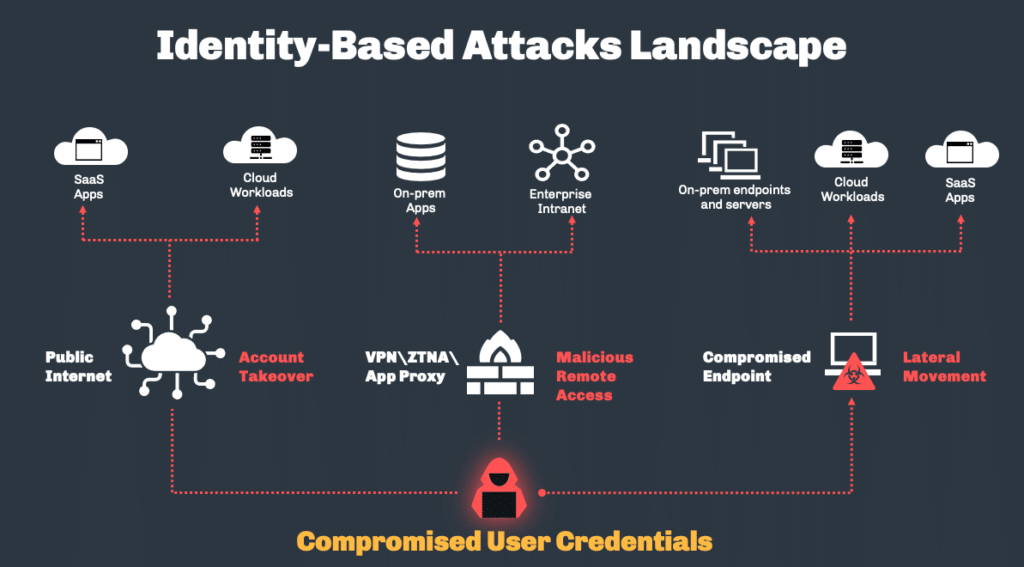

Los ataques basados en identidad utilizan las credenciales comprometidas del usuario para acceso malicioso. Se diferencian de los ataques basados en malware en que emplean el proceso de autenticación legítimo para acceder a los recursos, sin necesidad de código malicioso.

Algunos amplían la definición e incluyen en ella también etapas de ataque que facilitan este acceso no autorizado, como el compromiso de credenciales y escalada de privilegios.

El objetivo de los ataques basados en identidad es acceder a recursos locales y en la nube haciéndose pasar por usuarios legítimos. Una vez que los actores de amenazas han robado la información de inicio de sesión, pueden hacerse pasar por usuarios autorizados y obtener acceso a los recursos. Estos ataques son difíciles de detectar ya que las cuentas comprometidas ya tienen permiso para acceder a los sistemas y datos.

Los ataques basados en la identidad continúan creciendo en sofisticación y escala. Las organizaciones deben implementar controles de seguridad sólidos, como autenticación multifactor, educación de los empleados y monitoreo de cuentas para ayudar a reducir los riesgos de estas amenazas. Con vigilancia y defensa proactiva, se puede minimizar el impacto de los ataques basados en la identidad.

Los ataques basados en la identidad se dirigen a personas comprometiendo sus datos personales e identidades digitales. Los piratas informáticos emplean diversas técnicas/vectores para robar nombres de usuario, contraseñas, números de seguridad social y otra información confidencial que luego puede usarse para hacerse pasar por víctimas para obtener ganancias financieras u otros fines maliciosos.

El phishing es una táctica común en la que los atacantes envían correos electrónicos o mensajes de texto fraudulentos haciéndose pasar por una empresa o servicio legítimo para engañar a los destinatarios para que proporcionen credenciales de inicio de sesión, números de cuenta o instalen malware. El Spearphishing se dirige a personas específicas y parece provenir de alguien que conocen. La caza de ballenas tiene como objetivo a ejecutivos de alto perfil.

El software de registro de teclas rastrea en secreto las teclas presionadas en un teclado, registrando nombres de usuario, contraseñas, números de tarjetas de crédito y otros datos confidenciales. Los keyloggers se pueden instalar mediante correos electrónicos de phishing, dispositivos de almacenamiento externos infectados o explotando vulnerabilidades de software.

La ingeniería social tiene como objetivo manipular a las personas para que divulguen información confidencial o realicen acciones que permitan el acceso al sistema. Los atacantes pueden hacerse pasar por personal de soporte de TI, afirmar que hay un problema técnico que requiere acceso a la cuenta o engañar a las víctimas para que hagan clic en enlaces maliciosos que parecen provenir de un amigo o colega.

Relleno de credenciales utiliza herramientas automatizadas para probar combinaciones de nombres de usuario y contraseñas robadas en diferentes sitios web y servicios. Miles de millones de credenciales comprometidas por importantes violaciones de datos están disponibles en la web oscura. Los piratas informáticos emplean relleno de credenciales para encontrar cuentas donde las personas reutilizan la misma información de inicio de sesión.

A medida que la autenticación multifactor se normaliza, la suplantación de identidad biométrica, en la que los atacantes falsifican datos biométricos para acceder cuentas privilegiadas, también se ha convertido en un vector de ataque.

Los ataques basados en la identidad tienen como objetivo la información de identificación personal (PII) y las credenciales de inicio de sesión de un individuo. Estos ataques son importantes porque pueden tener importantes impactos tanto en individuos como en organizaciones.

Para las personas, el robo de identidad y la apropiación de cuentas pueden provocar pérdidas financieras, crédito dañado y información personal comprometida. Los delincuentes utilizan identidades y cuentas robadas para realizar compras no autorizadas, solicitar préstamos, presentar declaraciones de impuestos fraudulentas y más.

Para las organizaciones, los ataques basados en la identidad plantean riesgos para los datos de los clientes, la propiedad intelectual y los activos financieros. Los piratas informáticos suelen atacar cuentas y redes corporativas para obtener acceso a datos y fondos confidenciales. Los ataques exitosos pueden socavar la confianza de los consumidores e impactar negativamente la reputación y la marca de una empresa.

Una vez que los atacantes obtienen acceso inicial, intentarán moverse lateralmente a través de las redes para acceder a sistemas y cuentas adicionales. Aprovechan los permisos y la confianza de la cuenta originalmente comprometida para acceder a datos más confidenciales y obtener un mayor control. Movimiento lateral Es una técnica avanzada que a menudo requiere sigilo para evitar ser detectado.

Regulaciones como el Reglamento General de Protección de Datos (GDPR) y la Ley de Privacidad del Consumidor de California (CCPA) responsabilizan a las organizaciones de salvaguardar los datos personales y responder a los ataques basados en la identidad. El incumplimiento de estas normas puede dar lugar a importantes sanciones económicas.

La protección contra ataques basados en la identidad requiere un enfoque múltiple. Las organizaciones deben implementar una capacitación integral en materia de seguridad para educar a los empleados sobre los correos electrónicos de phishing, las tácticas de ingeniería social y las prácticas de contraseñas seguras.

Autenticación multifactor (MFA) agrega una capa adicional de protección para cuentas de usuario y sistemas. Cuando MFA está habilitado, los usuarios deben proporcionar dos o más métodos de verificación para iniciar sesión, como una contraseña y un código de seguridad enviado a su dispositivo móvil.

MFA agrega una capa adicional de seguridad, lo que dificulta que los atacantes obtengan acceso incluso si tienen la contraseña. También puede mitigar el daño de los ataques de phishing al requerir una segunda forma de identificación que es menos probable que tenga el atacante.

Los intentos repetidos de inicio de sesión (en ataques de fuerza bruta) también suelen verse frustrados por MFA, ya que el atacante necesitaría algo más que una simple contraseña para obtener acceso.

La inteligencia artificial y el aprendizaje automático pueden ayudar a detectar intentos de inicio de sesión anómalos y detectar cuentas comprometidas. Los sistemas de inteligencia artificial analizan enormes volúmenes de datos para establecer patrones de comportamiento normales para usuarios y sistemas. Luego pueden señalar actividades inusuales, como inicios de sesión desde dispositivos o ubicaciones desconocidos, intentos de inicio de sesión fallidos excesivos o cambios en la información de la cuenta. La IA y el ML se vuelven “más inteligentes” con el tiempo al incorporar nuevos datos en sus modelos.

En caso de un ataque basado en la identidad, un plan eficaz de respuesta a incidentes es fundamental. El plan debe describir los pasos para proteger las cuentas y los sistemas, investigar el origen y el alcance del ataque y remediar cualquier daño. También debe incluir procedimientos para notificar a los clientes o socios comerciales afectados si sus datos se han visto comprometidos. Las revisiones posteriores al incidente ayudan a identificar áreas de mejora para los controles de seguridad y las estrategias de respuesta.

Monitoreo continuo de redes, sistemas y cuentas de usuario es clave para defenderse contra el robo de identidad y la apropiación de cuentas. Las soluciones de monitoreo utilizan una combinación de análisis de registros, inspección del tráfico de red y análisis del comportamiento del usuario para detectar amenazas en tiempo real. Cuando se descubre actividad maliciosa, los equipos de seguridad reciben alertas para poder contener rápidamente el ataque y evitar la pérdida de datos o la interrupción del sistema. Las revisiones periódicas de los registros de acceso, los permisos y los perfiles de usuario también ayudan a garantizar que las cuentas y los datos estén protegidos adecuadamente.

Con un conjunto sólido de controles de seguridad, monitoreo atento y tecnologías adaptables como la IA, las organizaciones pueden fortalecer sus defensas contra las técnicas en evolución utilizadas en los ciberataques basados en la identidad. Pero la concientización y la educación constantes de toda la fuerza laboral son igualmente importantes para frustrar los intentos de ingeniería social y otras estafas destinadas a robar credenciales de inicio de sesión o datos confidenciales.

Como ha demostrado este artículo, los ataques basados en la identidad son una grave amenaza en el panorama digital actual. Al comprometer las credenciales de inicio de sesión o falsificar identidades confiables, los ciberdelincuentes pueden obtener acceso a datos y sistemas confidenciales para lanzar más ataques.

Los ataques basados en la identidad están en constante evolución, pero con vigilancia, educación y estrategias defensivas adaptativas, se puede minimizar su impacto. El progreso continuo en biometría, análisis de comportamiento y otros métodos de autenticación también puede ayudar a frenar estas amenazas en los próximos años.