Active Directory (AD)-Tiering ist nichts Neues für Organisationen, die die sichersten IT-Umgebungen benötigen, wie etwa in den Bereichen Verteidigung und kritische Infrastruktur. Obwohl es ein überraschend wenig genutzter Ansatz zur Partitionierung und zum Schutz der wertvollsten Vermögenswerte und Konten einer Organisation ist, findet es in immer mehr Unternehmen seinen Weg als effektive Methode, um Privilegeskalation Angriffe in AD.

AD-Tiering-Projekte gehen häufig Hand in Hand mit der Implementierung das Prinzip der geringsten Privilegien um die laterale Bewegung innerhalb einer Ebene zu stoppen. Darüber hinaus werden sie oft von der Implementierung von Sichtbarkeitstools begleitet, um Einblicke in privilegierte Konten und Legacy- Beglaubigung Protokollnutzung. Beide sind für ein erfolgreiches AD-Security-Tiering-Projekt von entscheidender Bedeutung.

In diesem Blog untersuchen wir die Sichtbarkeitsherausforderungen im Zusammenhang mit Active Directory (AD) Tiering und diskutieren, wie Silverfort Sichtbarkeitsfunktionen helfen Unternehmen, diese Herausforderungen zu bewältigen und gestalten die Verwaltung der AD-Stufeneinteilung einfacher und effizienter.

Häufige Sichtbarkeitsprobleme bei der AD-Tiering

Organisationen beginnen ein AD-Tiering-Projekt normalerweise, indem sie den Zugriff menschlicher Konten auf Tier 0 sperren, das Domänencontroller, PKI-Online-Signatur-CA, Entra Connect/AD FS umfasst. Sie tun dies, indem sie Privileged Access Workstations und Anmeldebeschränkungen mit Gruppenrichtlinien und/oder Authentifizierungsrichtliniensilos verwenden.

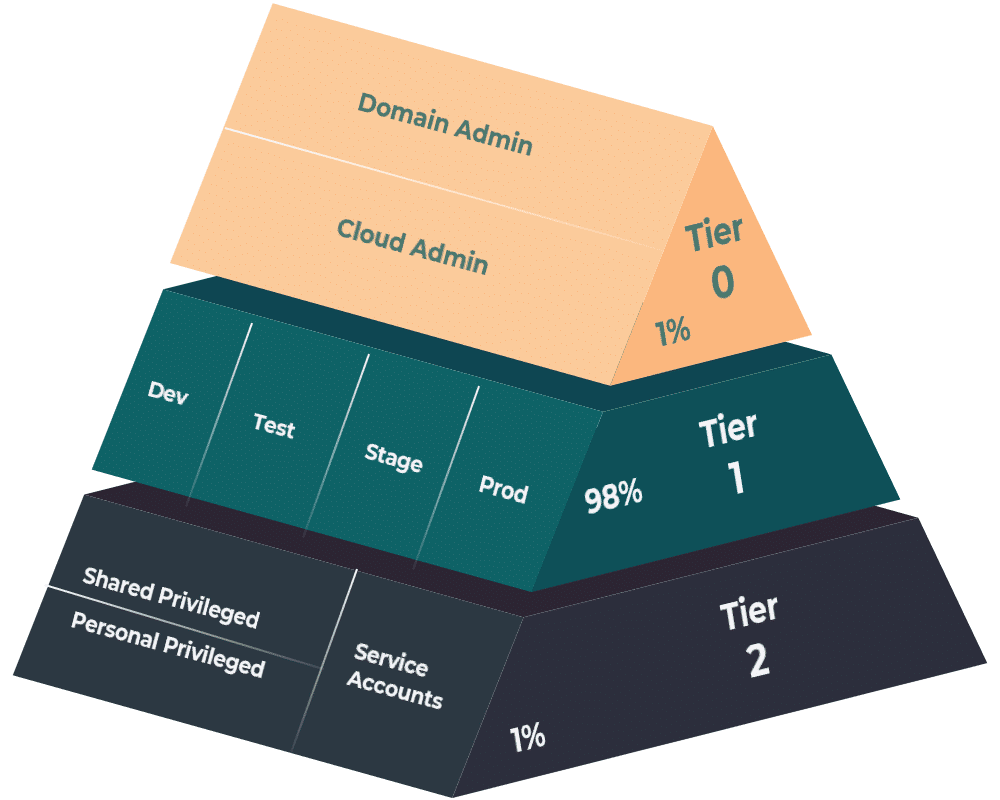

Allerdings fällt es Unternehmen oft schwer, diesen Ansatz über Tier 0 hinaus auszuweiten. Entscheidend ist, dass Tier 1 – wo sich typischerweise 98 % aller Administratorkonten und privilegierten Servicekonten befinden (siehe Abbildung 1) – nicht vollständig abgedeckt ist.

Im Folgenden sind die wichtigsten Herausforderungen aufgeführt, mit denen die meisten Organisationen bei der AD-Tiering-Aufteilung konfrontiert sind:

Eingeschränkte Sichtbarkeit privilegierter Dienstkonten

Ein großer Teil der Dienstkonten wird schon seit langem verwendet und ist oft überprivilegiert. Darüber hinaus können ihre Anmeldeinformationen unverschlüsselt im lokalen Dateisystem gespeichert sein, und es kann sehr schwierig sein, genau zu verstehen, wo und wann sie verwendet werden.

Unzureichende Sichtbarkeit der Kontenzuordnung

Beim Entwurf eines Modells mit den geringsten Privilegien muss unbedingt berücksichtigt werden, auf welche Ressourcen jeder privilegierte Benutzer zugreift. Diese Ergebnisse müssen dann validiert und bereinigt werden, bevor sie als Zugriffsregeln implementiert werden.

Mangelnde Transparenz hinsichtlich der Nutzung älterer Protokolle

Idealerweise alle privilegierte Benutzer sollten Mitglieder der Gruppe „Geschützte Benutzer“ sein, die die Kennwortzwischenspeicherung und veraltete Protokolle deaktiviert. Bevor diese Gruppenmitgliedschaft aktiviert wird, ist es notwendig, einen vollständigen Einblick in die Verwendung veralteter Authentifizierungsprotokolle durch diese privilegierten Benutzer zu erhalten, um die möglichen Auswirkungen zu messen und Abhilfemaßnahmen zu ergreifen.

Aus den oben genannten Gründen gelingt es Organisationen, die mit der Einführung eines AD-Tiering-Modells begonnen haben, in der Regel, Tier 0 für ihre Administratoren zu sichern. Benutzerkonten aber beim Versuch, es auf Stufe 1 auszuweiten, kommen wir nicht weiter.

Wie Silverfort Hilft bei AD-Tiering

Silverfort kann die AD-Stufenbildung verbessern, indem es umfassende Transparenz und Kontrolle über den Benutzerzugriff im gesamten Unternehmen bietet. Es überwacht kontinuierlich Authentifizierungs- und Zugriffsaktivitäten und weist Benutzern und Maschinen basierend auf ihren Verhaltensmustern Risikoindikatoren und -bewertungen zu. Dieser Prozess hilft dabei, den Zugriff auf risikoreiche oder hochwertige Assets zu identifizieren und zu verwalten, was für die AD-Stufenbildung von entscheidender Bedeutung ist. Darüber hinaus SilverfortIntegration mit Azure AD bietet weitere Einblicke in das Benutzerverhalten und das Risiko und unterstützt die Implementierung einer effektiven AD-Tiering-Strategie.

Vollständige Transparenz in der AD-Umgebung

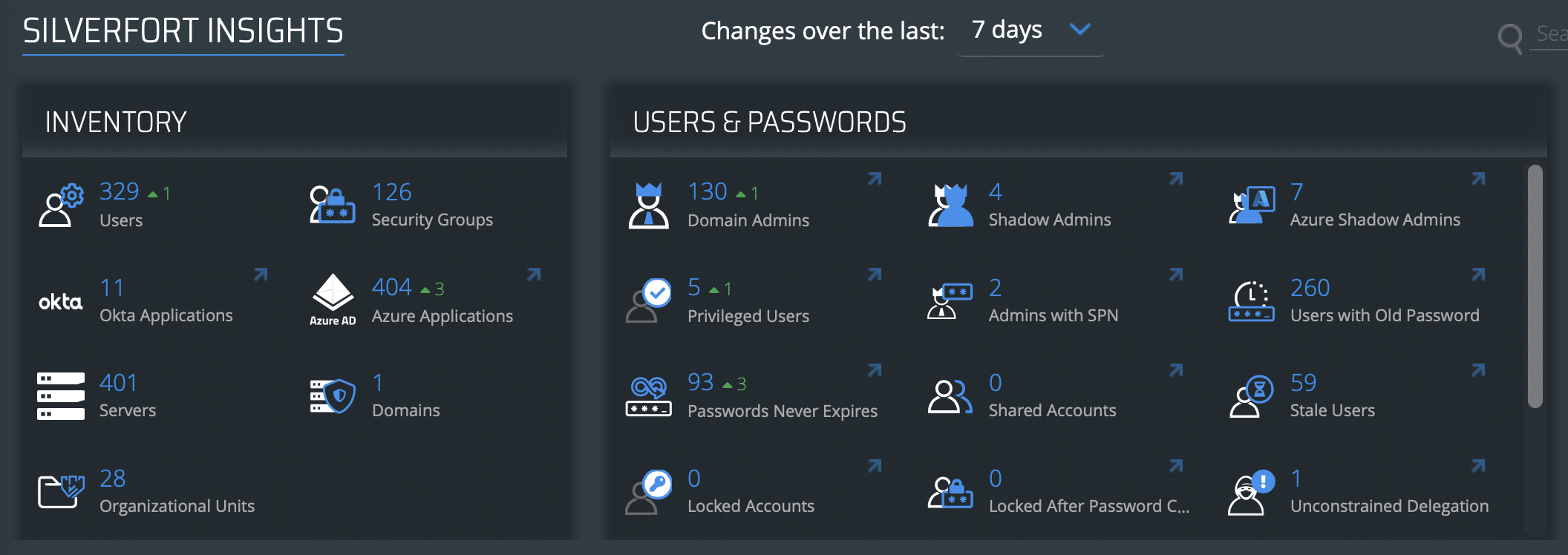

Einmal bereitgestellt, Silverfort erhält Echtzeit-Einblicke in domänenbasierte Authentifizierungen und sammelt die Metadaten für jede Authentifizierung.

Silverfort bietet auch die Möglichkeit, nach Angriffsflächen und Fehlkonfigurationen zu suchen und bietet andere Metriken, die für die Sicherheit und Gesundheit Ihres Active Directory Bereitstellung. Die meisten dieser Metriken werden als KPIs in Dashboards, Live-Warnungen, auf die reagiert werden kann, oder hochrangigen Berichten dargestellt, die dem Management einen Überblick über Active Directory Risiko.

Hier sind einige Beispiele von Silverfort Für die Sichtbarkeit der AD-Stufeneinteilung relevante Funktionen:

Erkennung privilegierter Konten

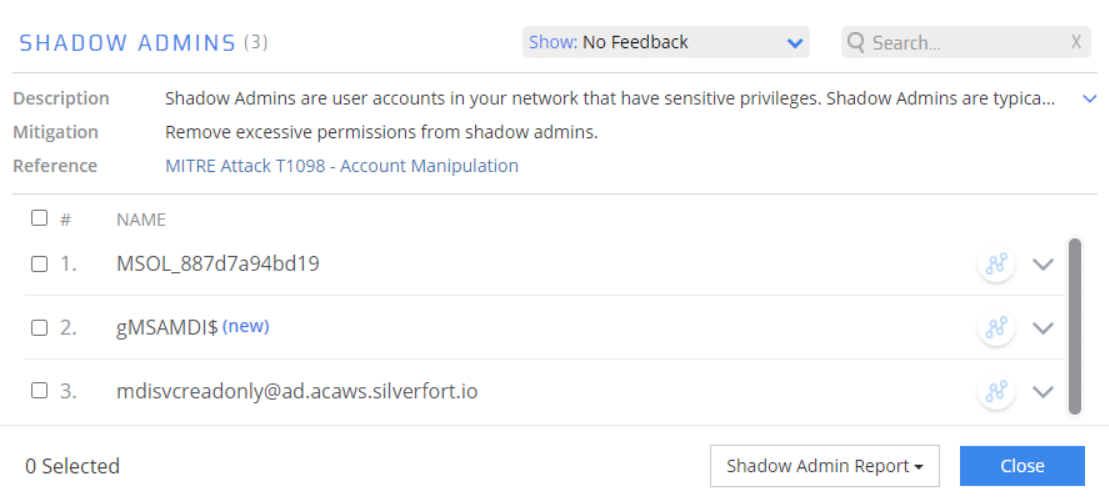

Um den Benutzerbereich für Tier 0 zu erkennen/überwachen, Silverfort können mithilfe unserer Risikoindikatoren „Domänenadministratoren“, „Privilegierte Benutzer“ und „Schattenadministratoren“ schnell eine Bestandsaufnahme aller relevanten Konten vornehmen.

Wenn Sie auf einen der relevanten KPIs klicken, wird eine detaillierte Liste der markierten Konten angezeigt, einschließlich einer kurzen Beschreibung des Risikos, wie es gemindert werden kann, und einem Link zum entsprechenden Artikel im Mitre ATT&CK-Framework.

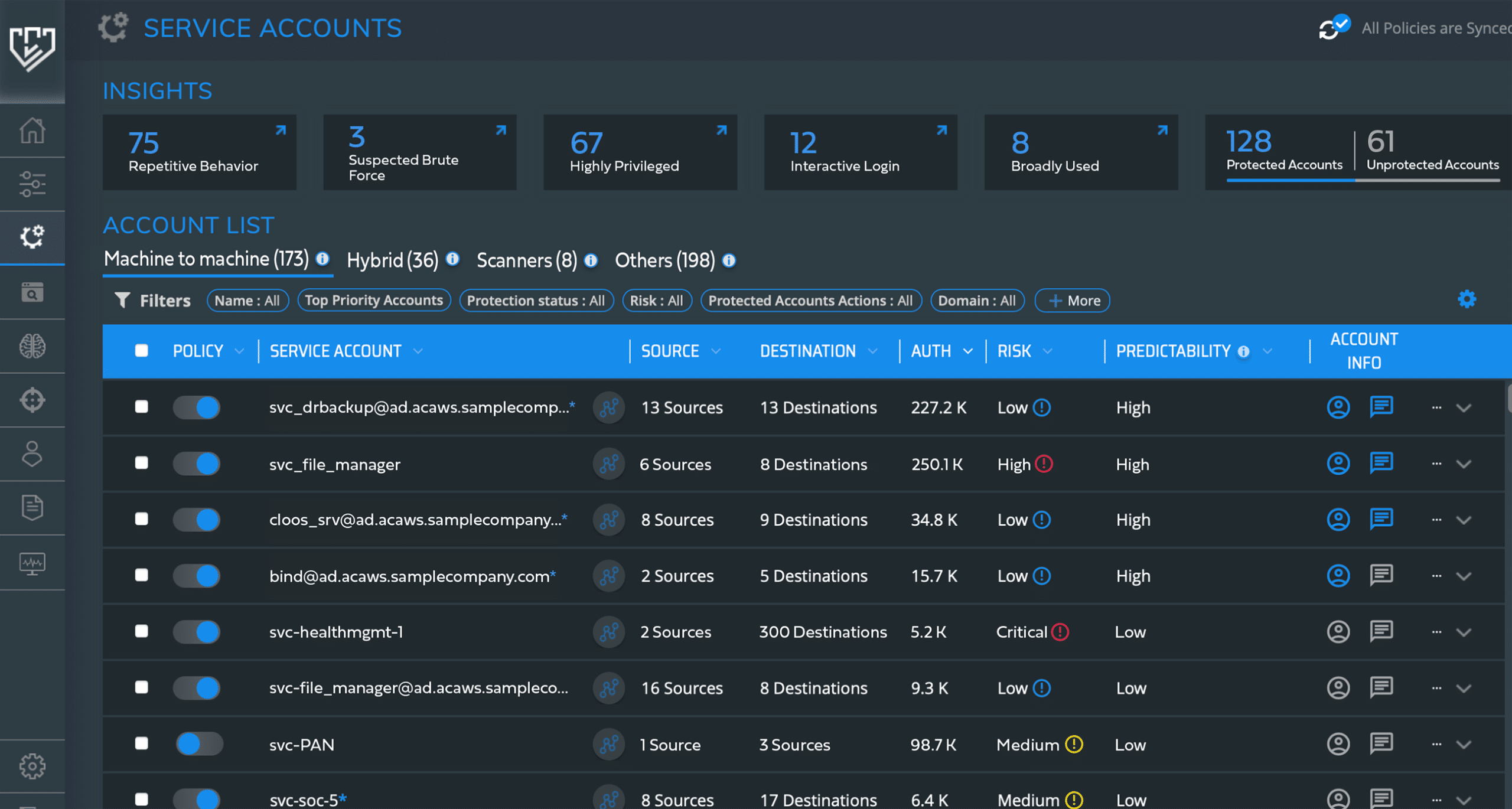

Erkennung von Dienstkonten

Einblick in die Nutzung von Active Directory Servicekonten fehlen oft. Silverfort ermöglicht es, schnell einen Überblick über die Nutzung aller Service-Konten sowie über relevante KPIs wie privilegierte Service-Konten, interaktive Anmeldung (Dual-Use) und Risikostufe basierend auf dem Angriffsfläche und alle beobachteten Angriffe oder ungewöhnlichen Verhaltensweisen.

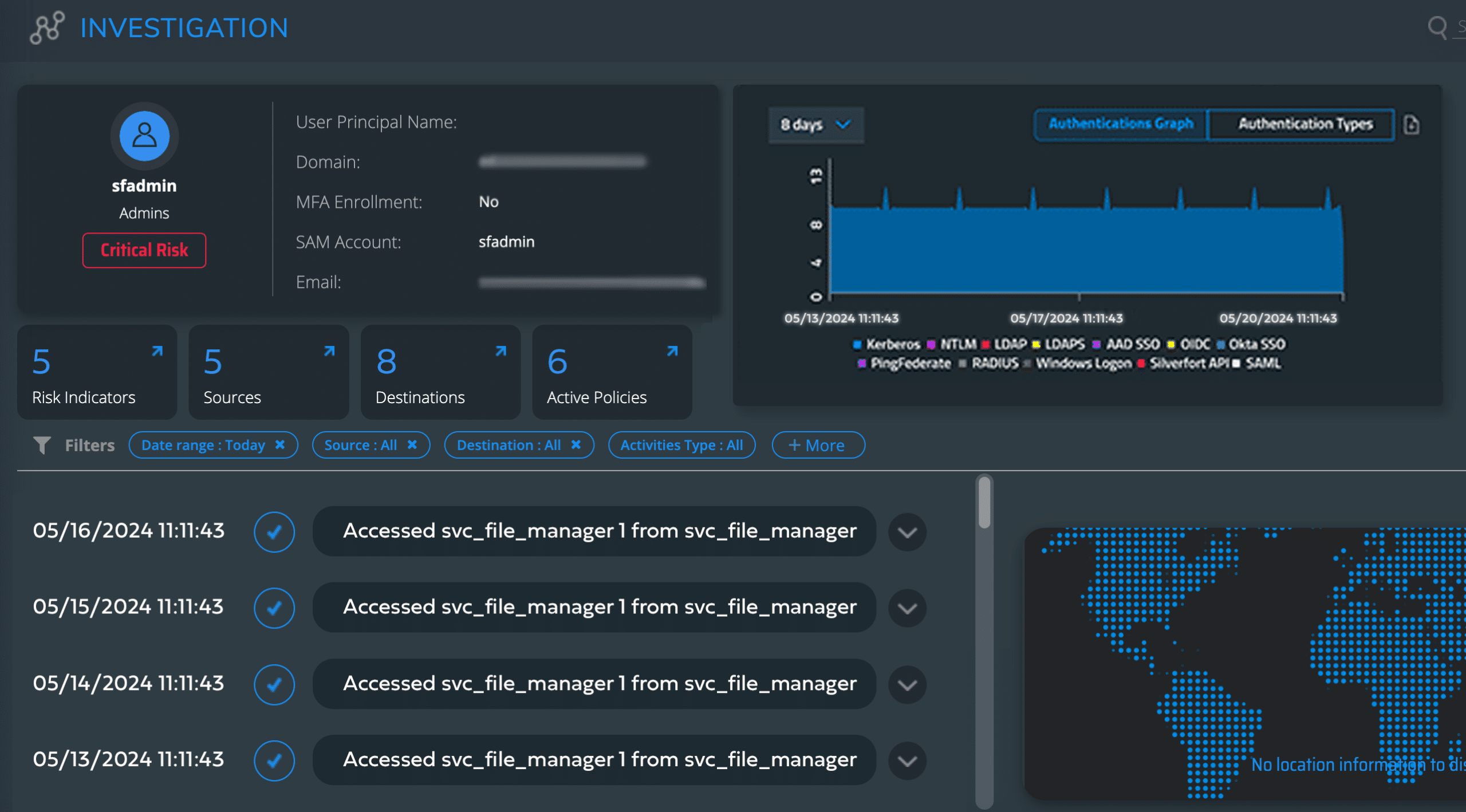

Untersuchen von Servicekontoaktivitäten

Für jeden Active Directory Konto von Zinsen, SilverfortDie Untersuchungsseite von bietet detaillierte KPIs, die Aufschluss darüber geben, wo das Konto verwendet wird (Quellen) sowie alle Authentifizierungen bei Zielnetzwerkdiensten (Targets). Diese Informationen sind wichtig für die Definition des Umfangs der geringstes Privileg Richtlinien verwenden.

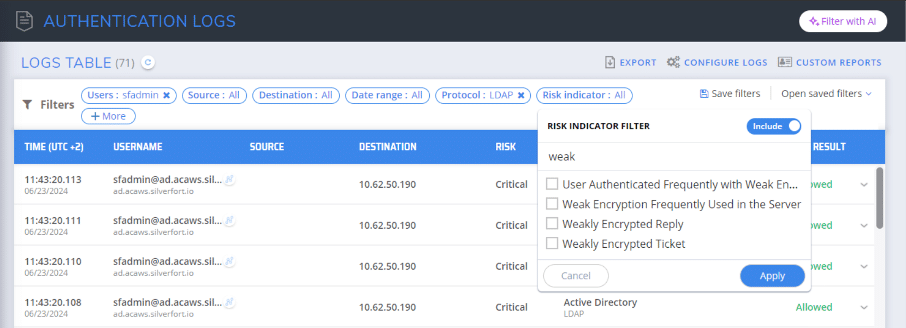

Erweitertes Authentifizierungsprotokolls

SilverfortDas Authentifizierungsprotokoll von mit integrierten Parsern für schwache Verschlüsselungsprotokolle ermöglicht eine schnelle Identifizierung von Authentifizierungen, die nicht von privilegierten Benutzern verwendet werden sollten. Mit diesen Informationen können Legacy-Authentifizierungen eliminiert oder auf ein absolutes Minimum reduziert werden. Privilegierte Konten kann auch zur Gruppe „Geschützte Benutzer“ hinzugefügt werden in Active Directory, mit guter Sichtbarkeit der möglichen Auswirkungen dieser Aktion.

Identitätssicherheit und Haltungsmanagement

Das Bedrohungserkennungs-Dashboard in Silverfort gibt einen Überblick über Active Directory Angriffsflächenmanagement, unter Verwendung von KPIs für häufige Fehlkonfigurationen und andere Schritte, die unternommen werden sollten, um die Angriffsfläche zu reduzieren. Häufig erkannte Probleme sollten behoben werden, insbesondere wenn sie privilegierte Konten oder Ressourcen in Tier 0 oder Tier 1 betreffen.

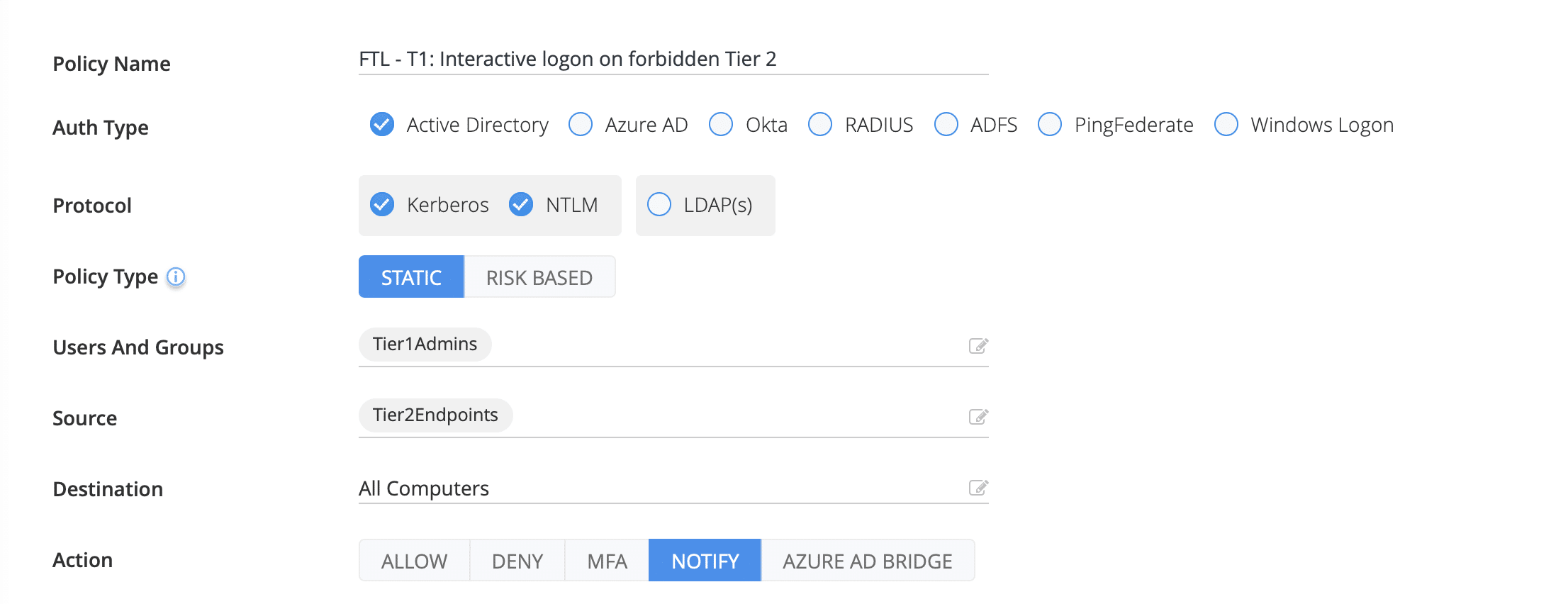

Richtlinien für den Benachrichtigungszugriff

Sobald Asset- und Kontoebenen mithilfe dedizierter Organisationseinheiten oder AD-Gruppen eingerichtet und organisiert wurden, können Sie problemlos Authentifizierungsrichtlinien erstellen, um in Echtzeit Warnungen bei unangemessener Kontoverwendung auf allen Ebenen sowie tägliche Berichte zu deren Vorkommen zu erhalten.

Echtzeittransparenz ist für effektives AD-Tiering-Management unerlässlich

Innovationen von Silverfort um die Sichtbarkeit von Active Directory Authentifizierung ermöglichen einen einfachen und dennoch sehr effektiven Ansatz zur Beschleunigung der Bereitstellung von Active Directory Tiering. Mit relativ geringem Aufwand für Bereitstellung und Konfiguration können Unternehmen Einblicke in die Kontonutzung, Angriffsfläche und Einhaltung von Tiering-Richtlinien sowie in Benutzer-/Dienstkonten- und Computer-/Ressourcenrisiken gewinnen.

Es gibt zwar keine Zauberlösung für die Einführung von Tiering in allen Active Directory Vermögenswerte einer Organisation, Silverfort macht die Aufgabe deutlich einfacher. Lesen unser nächster Blog in der AD-Tiering-Reihe, in der wir die besonderen Schutzherausforderungen im Zusammenhang mit AD-Tiering hervorheben und wie SilverfortDie Durchsetzungsfunktionen von können diese Herausforderungen wirksam bewältigen und Ihre AD-Umgebung stärken.