La campaña Pay2Key APT: por qué la protección de la identidad es necesaria más que nunca

Los ataques de Pay2Key se han dirigido a empresas líderes en los últimos meses con varios ataques de ransomware, extorsión y robo de datos. Estos ataques no presentaron ninguna innovación notable en el lado ofensivo. Sin embargo, sí ofrecen información sobre el hecho de que los actores de amenazas se dirigen cada vez más a las empresas modernas con credenciales comprometidas, no solo para la etapa de acceso inicial, sino también para movimiento lateral. El importante papel que desempeñan las credenciales comprometidas en los ataques actuales plantea un desafío crítico para los equipos de seguridad. Este artículo analiza dos ejemplos de ataques Pay2Key, presenta tres ideas prácticas para los tomadores de decisiones de seguridad empresarial y explica cómo Silverfort's unificado Protección de Identidad La plataforma puede abordar esta nueva realidad, en la que las identidades de los usuarios se han convertido en una principal superficie de ataque.

Tabla de contenido

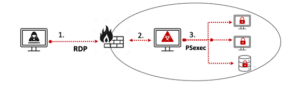

Ataque Pay2Key – Ejemplo n.º 1: RDP y propagación automatizada de ransomware

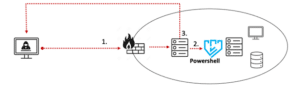

Este ataque fue revelado el 8 de noviembre de 2020, por Check Point . Los atacantes intentaron ejecutar una masa ransomware campaña. Para lograrlo, alteraron el tradicional vector de correo electrónico armado, a menudo utilizado para obtener acceso inicial, por una técnica más eficiente: conexión remota utilizando credenciales RDP comprometidas. Una vez que establecieron una conexión con una máquina dentro del entorno objetivo, configuraron esta máquina como un proxy pivote para entregar la carga útil del ransomware a otras máquinas en la red. El La propagación real se realizó utilizando el PSexec la automatización capacidad que permitió al ransomware repartidos por toda la red en una sola hora.

-

- Acceso inicial vía credenciales RDP comprometidas

- Persistencia mediante configuración de la máquina comprometida como servidor C2C

- Movimiento lateral vía Psexec

Diagrama 1: Ejemplo de ataque Pay2Key n.° 1

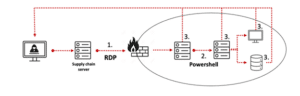

Ejemplo de ataque Pay2Key n.º 2: RDP de la cadena de suministro y movimiento lateral manual

Se produjo un ataque diferente a principios de diciembre de 2020 y presentó una táctica similar para obtener acceso inicial: como en el ejemplo anterior, RDP comprometido Se utilizaron credenciales para acceder a un servidor de un contratista externo que podría conectarse al entorno de destino. A partir de ahí, el ataque siguió a un estándar Movimiento lateral , y los atacantes comprometieron credenciales adicionales a medida que avanzaban y las utilizaron para inicie sesión en otros servidores de producción con Powershell. Finalmente, los atacantes lograron exfiltrar volúmenes significativos de datos confidenciales y los utilizaron para extorsionar a su víctima mientras amenazaban con filtrar los datos al público.

- Acceso inicial a través del servidor de la cadena de suministro con credenciales RDP comprometidas

- Movimiento lateral vía Pscripts de shell

- Persistencia y Datos exfiltración a través de puerta trasera en cada servidor comprometido

Diagrama 2: Ejemplo de ataque Pay2Key n.° 2

Security Insight 1: las credenciales comprometidas ahora se utilizan ampliamente para la etapa de acceso inicial

De forma predeterminada, la asociación inmediata de la etapa de "Acceso inicial" del ataque es el uso de malware y exploits. Si bien en muchos casos esto sigue siendo cierto, es importante tener en cuenta que las credenciales comprometidas están desempeñando un papel cada vez más importante en este proceso. DBIR 2020 de Verizon afirma que el uso de credenciales comprometidas ha superado a los exploits y al malware de puerta trasera como el vector de infección preferido de los piratas informáticos:

'...El malware ha experimentado una disminución constante y constante como porcentaje de las infracciones durante los últimos cinco años. ¿Por qué es esto? ¿El malware acaba de pasar de moda como el pelo abullonado y la cortesía común? No, creemos que otros tipos de ataques, como la piratería informática y las violaciones sociales, se benefician del robo de credenciales...'

Security Insight 2: el movimiento lateral es un problema de credenciales comprometidas

Los autores de malware se esfuerzan por hacer que su vector de ataque parezca un comportamiento legítimo para evitar la detección. Desafortunadamente para el lado defensor, eso no es necesario para la etapa de Movimiento Lateral. Una vez que un atacante ha comprometido con éxito cuenta de usuario credenciales, el inicio de sesión malicioso parece 100% legítimo, dándoles acceso directo a máquinas adicionales. En términos de un protección contra ransomware estrategia, significa que la clave para protegerse contra el movimiento lateral debe encontrarse en el campo de la autenticación segura, es decir, políticas de acceso condicional y MFA. Herramientas que han demostrado ser efectivas contra el uso de credenciales comprometidas.. Sin embargo, estas herramientas no son una práctica común de los equipos de seguridad de las empresas en la actualidad.

Security Insight 3: las credenciales comprometidas son la nueva superficie de ataque a la identidad

El nuevo entorno de TI empresarial presenta redes híbridas locales y en la nube, y necesita admitir un acceso remoto masivo a los recursos empresariales (una necesidad creciente impulsada por Covid19). Las identidades de las cuentas de usuario desempeñan un papel clave en el acceso a los recursos en este entorno. Esto no ha pasado desapercibido para los atacantes que persiguen implacablemente las credenciales de su cuenta de usuario, independientemente de si se trata de credenciales para un servidor de archivos local o una aplicación SaaS de VPN de acceso remoto. Es hora de reconocer que las identidades se están convirtiendo en una cuestión crítica. superficie de ataque y que la protección de la identidad es necesaria más que nunca.

Silverfort Plataforma Unificada de Protección de Identidad

Silverfort es la primera Protección de identidad unificada que consolida los controles de seguridad en redes corporativas y entornos de nube para bloquear ataques basados en identidad. Utilizando una innovadora tecnología sin agentes ni proxy Silverfort aplica monitoreo continuo, análisis de riesgos y política de acceso adaptable en cada autenticación de cada cuenta de usuario a cualquier recurso, local o en la nube. En el contexto de los ataques Pay2Key, apuntaron a RDP y a las herramientas de administración de Windows, como PSexec y Powershell. Si fuera posible hacer cumplir MFA en Powershell y estos otros métodos de acceso, los ataques habrían fracasado por completo. ¿Bien adivina que? – ahora es posible.

Silverfort vs ataques Pay2Key

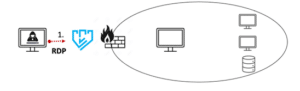

En resumen, la etapa de "Acceso inicial" de este ataque comenzó con el uso de credenciales RDP comprometidas. Silverfort hace cumplir AMF para el PDR conexiones para garantizar el acceso legítimo, por lo que, debido a que los atacantes no pueden autenticarse con el segundo factor, se habría bloqueado la etapa de acceso inicial del ataque y los atacantes nunca habrían penetrado el perímetro.

- Acceso inicial vía credenciales RDP comprometidas is bloqueado por Silverfor MFA política sobre conexiones RDP

Diagrama 3: Ejemplo de ataque Pay2Key n.° 1 Protección de acceso inicial

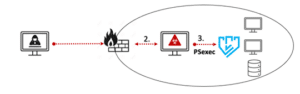

Siempre es importante aplicar defensas adicionales, en caso de que los atacantes sean lo suficientemente persistentes e ingeniosos como para tener éxito con otra técnica de acceso inicial.

En ese caso, Silverfort bloquearía la siguiente etapa de movimiento lateral, al aplicar MFA en las autenticaciones remotas de PSexec (en las que se basó la propagación automatizada del ransomware):

- Acceso inicial establecido

- Persistencia mediante configuración de la máquina comprometida como servidor C2C

- Movimiento lateral vía Psejecutivo está bloqueado por Silverfort Política de MFA en PSexec

Diagrama 4: Ejemplo de ataque Pay2Key n.° 1 Protección de movimiento lateral

De forma similar, Silverfort habría evitado las etapas de Acceso Inicial y Movimiento Lateral del ejemplo de ataque Pay2Key #2. La parte RDP es idéntica, así que pasemos a la parte en la que consideramos que el atacante logró de alguna manera establecer una huella en una máquina dentro del entorno. Hay algunos aspectos de la parte del Movimiento Lateral en los que vale la pena centrarse:

- Acceso inicial se establece

- Movimiento lateral vía Pscripts de shell está bloqueado por Silverfort Política de MFA sobre comunicación remota con Powershell

- Persistencia y Datos exfiltración a través de puerta trasera – sólo en el servidor al que se accedió inicialmente

Diagrama 5: Ejemplo de ataque Pay2Key n.° 2 Protección de movimiento lateral

En este caso Silverfort previene el movimiento lateral aplicando MFA en conexiones remotas de Powershell, asegurando que solo los usuarios válidos legítimos lo ejecuten y limitando el ataque a la única máquina que fue inicialmente comprometida.

Consideraciones Finales:

Como dijimos al principio de este artículo, los ataques Pay2Key no son únicos de ninguna manera. Pero es exactamente la falta de singularidad lo que debería alertar a los equipos de seguridad de todo el mundo: los ataques comunes, más que los únicos, son los que probablemente se dirijan a su entorno y es imperativo protegerse contra ellos. En la empresa actual, las identidades son las claves de las joyas de la corona del reino. Silverfort La plataforma Unified Identity Protection es la primera en brindar a las identidades de sus usuarios la protección que realmente necesitan.

Más información sobre Silverfort esta página