Silverfort Protección contra CVE-2023-23397 Outlook Zero Day

En el último martes de parches, Microsoft lanzó un parche para CVE-2023-23397 Zero Day en Outlook, que se informó que fue explotado en la naturaleza. La explotación de esta vulnerabilidad permite a un adversario tomar hashes NTLM (equivalentes a las credenciales de usuario) de la máquina objetivo y utilizarlos para acceso malicioso a otras máquinas del entorno. Todo esto sucedería tan pronto como se descarga un correo electrónico manipulado en la bandeja de entrada de la máquina sin necesidad de interacción por parte de la víctima. Microsoft ha calificado la gravedad de esta vulnerabilidad como "crítica" y rastreó su explotación a un grupo ruso APT que apunta a un número limitado de organizaciones en los sectores gubernamental, de transporte, energético y militar en Europa. En este artículo proporcionamos un breve análisis de CVE-2023-23397 y mostramos cómo SilverfortLa plataforma Unified Identity Protection puede mitigar el impacto de su explotación con una política simple que haga cumplir MFA sobre autenticaciones NTLM.

Tabla de contenido

CVE-2023-23397 Análisis de alto nivel

Descripción del componente de Outlook dirigido

CVE-2023-23397 es una vulnerabilidad de elevación de privilegios en el cliente Outlook para Windows. Abusa de un atributo antiguo que todavía existe y que permite un sonido de alerta personalizado de una cita programada. Según Microsoft documentación el atributo 'PidLidReminderFileParameter' acepta una ruta completa de un archivo de sonido. Este campo admite la ruta de la Convención de nomenclatura universal (UNC) para acceder a archivos y carpetas remotos mediante el protocolo estándar de intercambio de archivos de red SMB. cuando la cita es atrasado, activa el sonido personalizado y obliga a Outlook a acceder al archivo remoto.

¿Dónde está la vulnerabilidad en este componente?

El problema con este comportamiento es que durante la creación de la sesión SMB, se realiza una autenticación NTLM en el servidor remoto. Arrebatar la sesión puede permitir a un adversario realizar un ataque de retransmisión NTLM contra otro servicio en nombre de la víctima o, alternativamente, aplicar fuerza bruta al hash NTLM y obtener la contraseña del usuario.

Por lo tanto, en primer lugar, recomendamos encarecidamente actualizar todos los clientes Outlook para Windows a su última versión.

Riesgo CVE-2023-23397: robo de credenciales sin necesidad de interacción del usuario

La única preocupación con respecto a esta vulnerabilidad es que puede activarse sin ninguna interacción del usuario en el momento en que el cliente Outlook recibe la cita maliciosa. Esto se debe a que el atributo defectuoso se activa en caso de que la cita sea atrasado. Esto lo diferencia dramáticamente de cualquier vulnerabilidad que requiera interacción, como abrir un archivo adjunto o hacer clic en un enlace. Todo el proceso de explotación se lleva a cabo en segundo plano, lo que brinda al adversario la capacidad de acceder a los recursos en nombre del usuario.

La pila de seguridad común en las organizaciones actuales carece de la capacidad de detectar y prevenir en tiempo real. movimiento lateral ataques que emplean retransmisión NTLM. Esto convierte a CVE-2023-23397 en una amenaza inmediata que debe abordarse.

Silverfort Mitigación a la Explotación de CVE-2023-23397

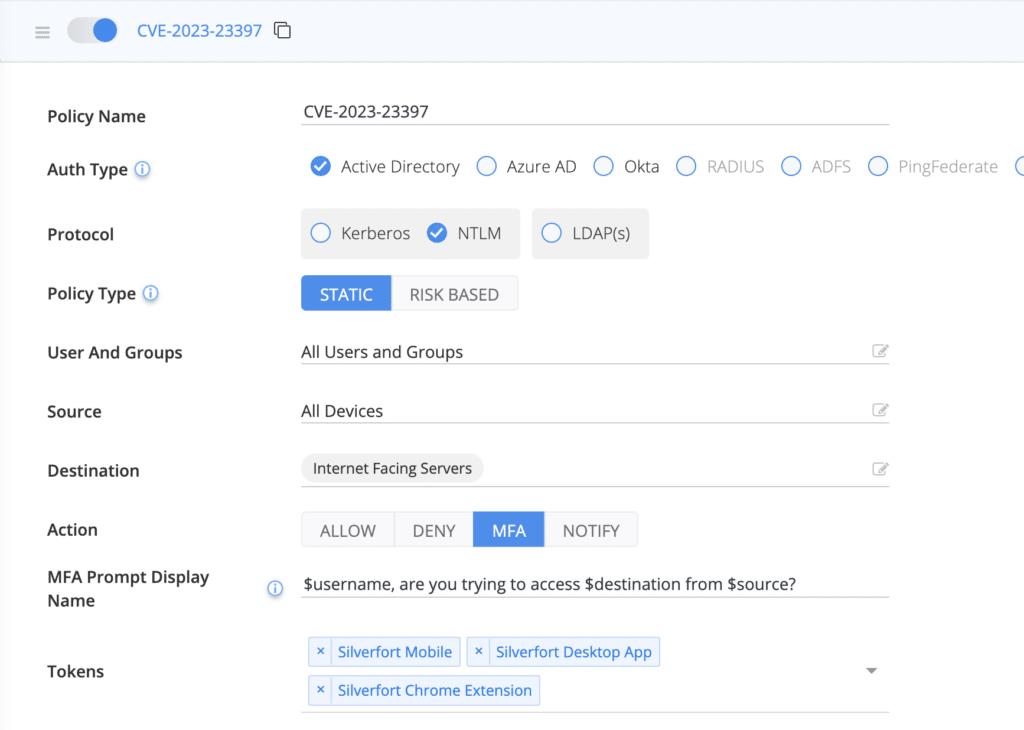

Silverfort's unificado Protección de Identidad La plataforma puede proteger contra la explotación de CVE-2023-23397. Mientras Silverfort no impedirá la explotación en sí misma, lo haría privar al adversario de la capacidad de utilizar el hash robado para acceso malicioso, con una simple política de ayuda macrofinanciera.

Silverfort realiza monitoreo continuo y en tiempo real, análisis de riesgos y aplicación de políticas para todas las autenticaciones en el entorno AD. Como tal, puede identificar autenticaciones NTLM y aprovechar esta identificación para activar la verificación MFA.

Política recomendada para protegerse contra posibles ataques de retransmisión NTLM

Recomendamos lo siguiente:

1. Configure una política NTLM para cualquier servidor que esté expuesto a Internet. Como medida de precaución adicional, también puedes incluir recursos sensibles que no estén expuestos a Internet, ya que esta vulnerabilidad también se puede aplicar desde el interior de la red.

2. Aplique la política MFA para protocolos de autenticación que no sean NTLM, ya que existen variantes de cómo se puede explotar la vulnerabilidad donde la contraseña puede ser forzada de forma bruta, brindando al atacante la capacidad de usarla también con otros protocolos de autenticación.

Si encuentra la capacidad de proteger NTLM y otros protocolos AD con MFA, no dude en comunicarse y solicite una demo o visita nuestro página web del NDN Collective .