Mitigar los riesgos de identidad de las cuentas de ex empleados

Una de las mayores debilidades de seguridad que enfrentan las organizaciones son sus propios empleados. Esto no es agradable, pero es una realidad que debemos aceptar. Cuando cometen errores, abren la puerta a los atacantes. Esto es aún más cierto cuando se trata de cuentas de usuario de empleados anteriores.

Es un error común pensar que el principal riesgo asociado con las cuentas de ex empleados radica en la posibilidad de que ex trabajadores descontentos utilicen sus credenciales de manera maliciosa. Aunque las amenazas internas suponen un riesgo importante, existe otro peligro que a menudo pasa desapercibido: los atacantes externos comprometen cuentas no supervisadas.

En muchos casos, estas cuentas se convierten en reliquias olvidadas de empleos anteriores, que no se controlan ni se supervisan a medida que los empleados buscan nuevas oportunidades. Es precisamente este descuido lo que los convierte en objetivos tan atractivos para los ciberdelincuentes.

Tabla de contenido

Desafíos y riesgos comunes de las cuentas de ex empleados

Los atacantes son conscientes de que las medidas de seguridad organizacionales suelen pasar por alto estas cuentas inactivas o cuentas de usuario obsoletas, comúnmente conocidas como "abandonas". La mayoría de los equipos de TI eliminarán estos privilegios de cuenta y el acceso a recursos críticos, pero no siempre es así.

Aunque nunca quisiéramos imaginar que nuestros empleados sean capaces de realizar acciones maliciosas, no revocar el acceso de una persona que se retira puede dejar la puerta abierta para que se haga un mal uso y se filtre información confidencial de la empresa. También es importante tener en cuenta que las cuentas persistentes suponen un riesgo en términos de uso de contraseñas. Si la cuenta de un abandono activo utiliza una contraseña duplicada o insegura, es posible que terceros tengan fácil acceso a su organización.

Dado que el ex empleado aún puede poseer acceso y permisos con privilegios elevados debido a su puesto, los atacantes tienen un objetivo atractivo que les ayudará a afianzarse en un entorno. Ya sea accediendo a datos confidenciales, infiltrándose en sistemas críticos o iniciando movimiento lateral Dentro de la red, comprometer estas cuentas pasadas por alto tiene el potencial de causar daños significativos.

El ejemplo más común sería el caso de un superadministrador que es despedido. Su cuenta de usuario tiene acceso a la mayoría de los recursos críticos, pero TI no desconecta la cuenta ni elimina su acceso privilegiado.

Ejemplo de la vida real: los actores de amenazas aprovecharon las cuentas de ex empleados para violar los sistemas gubernamentales estatales

Según la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), un actor de amenazas obtuvo acceso a la red de una organización gubernamental de EE. UU. utilizando las credenciales de inicio de sesión administrativo de un ex empleado. Al utilizar credenciales comprometidas, los atacantes pudieron acceder a una VPN interna y al entorno local y ejecutar consultas LDAP en un controlador de dominio.

La organización, cuyo nombre CISA no ha identificado, no eliminó la cuenta del ex empleado, lo que permitió al actor de amenazas analizar el entorno y sus recursos. Las credenciales permitieron el acceso a dos servidores virtualizados, SharePoint y la estación de trabajo del empleado. Las credenciales de un segundo empleado se extrajeron del servidor de SharePoint y se usaron para autenticarse en el sitio local. Active Directory y Entra ID (Azure AD), obteniendo así acceso administrativo.

Ambos servidores virtualizados se desconectaron y la cuenta de usuario se deshabilitó. Además de cambiar las credenciales de la segunda cuenta comprometida, la organización víctima también eliminó sus privilegios administrativos. Además, CISA señaló que ninguna de las cuentas administrativas tenía MFA habilitado

Como ilustra este ejemplo, incluso seguir las mejores prácticas en toda su estrategia de seguridad de TI no es suficiente cuando se trata de atacantes. En lugar de asumir que ha hecho lo suficiente para proteger las cuentas de ex empleados, es mejor agregar controles de seguridad de identidad más concretos que nieguen el acceso como medio para garantizar la seguridad de estas cuentas.

Cómo Silverfort Protege las cuentas de antiguos empleados

Silverfort permite a los equipos de identidad descubrir fácilmente cuentas de antiguos empleados en sus entornos y eliminarlas o quitarles sus permisos. Silverfort clasifica las cuentas que no se han utilizado durante un año o más como "usuarios obsoletos". Con Silverfort puede obtener visibilidad completa y continua de los usuarios obsoletos y aplicar medidas de seguridad adecuadas, como aplicar políticas de bloqueo de acceso a estas cuentas de usuario.

Veamos exactamente cómo se hace esto en Silverfortla consola de:

Visibilidad de los usuarios obsoletos

Silverfort descubre automáticamente todas las cuentas en su entorno, incluidas las cuentas de usuarios obsoletas, y proporciona visibilidad en tiempo real de toda la actividad de los usuarios. Esto le permite detectar y responder a posibles amenazas a la seguridad, incluido el bloqueo del acceso de cualquier cuenta que muestre un comportamiento anómalo.

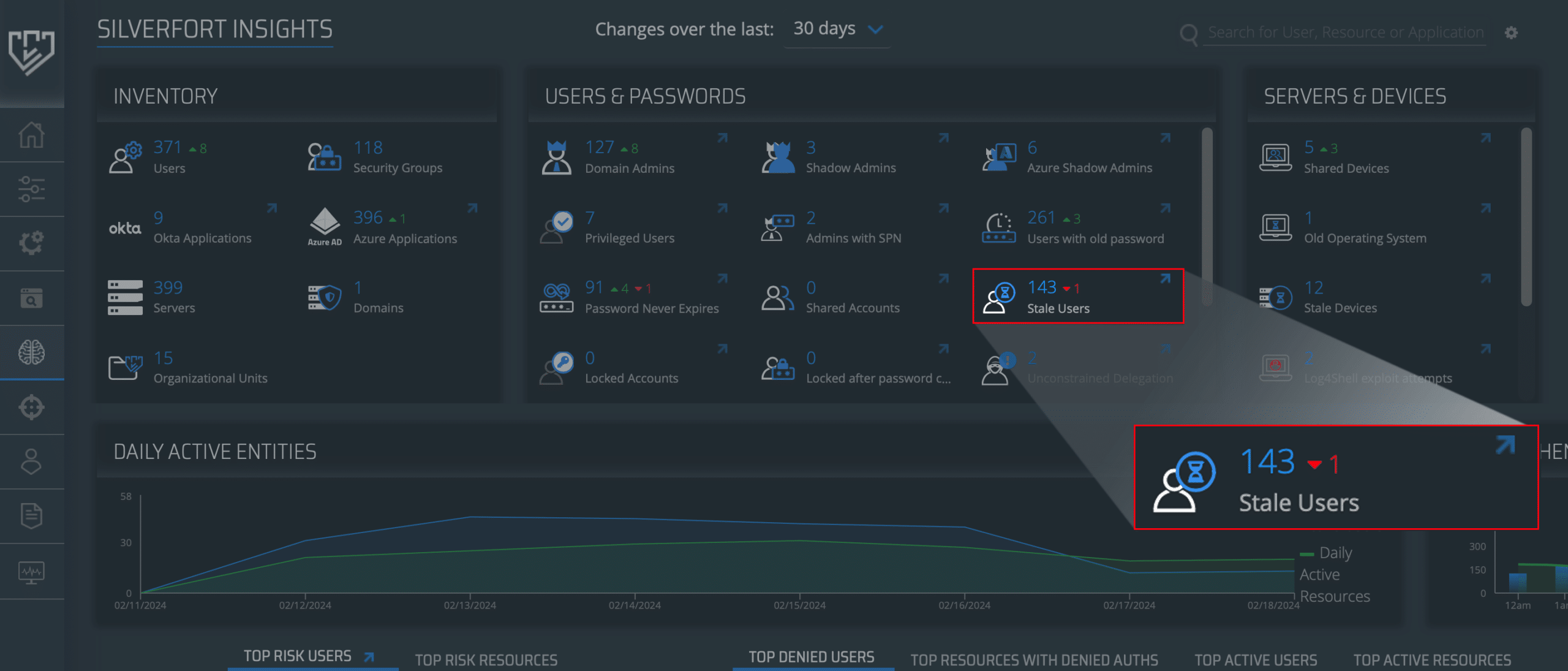

In SilverfortEn la pantalla Insights, verá un inventario de identidad detallado que muestra los tipos de usuarios y recursos en su entorno, así como las debilidades en su seguridad. En Usuarios y contraseñas, puede encontrar la lista completa de usuarios obsoletos en su entorno. Silverfort detecta y clasifica estas cuentas según atributos comunes de las cuentas de usuario obsoletas.

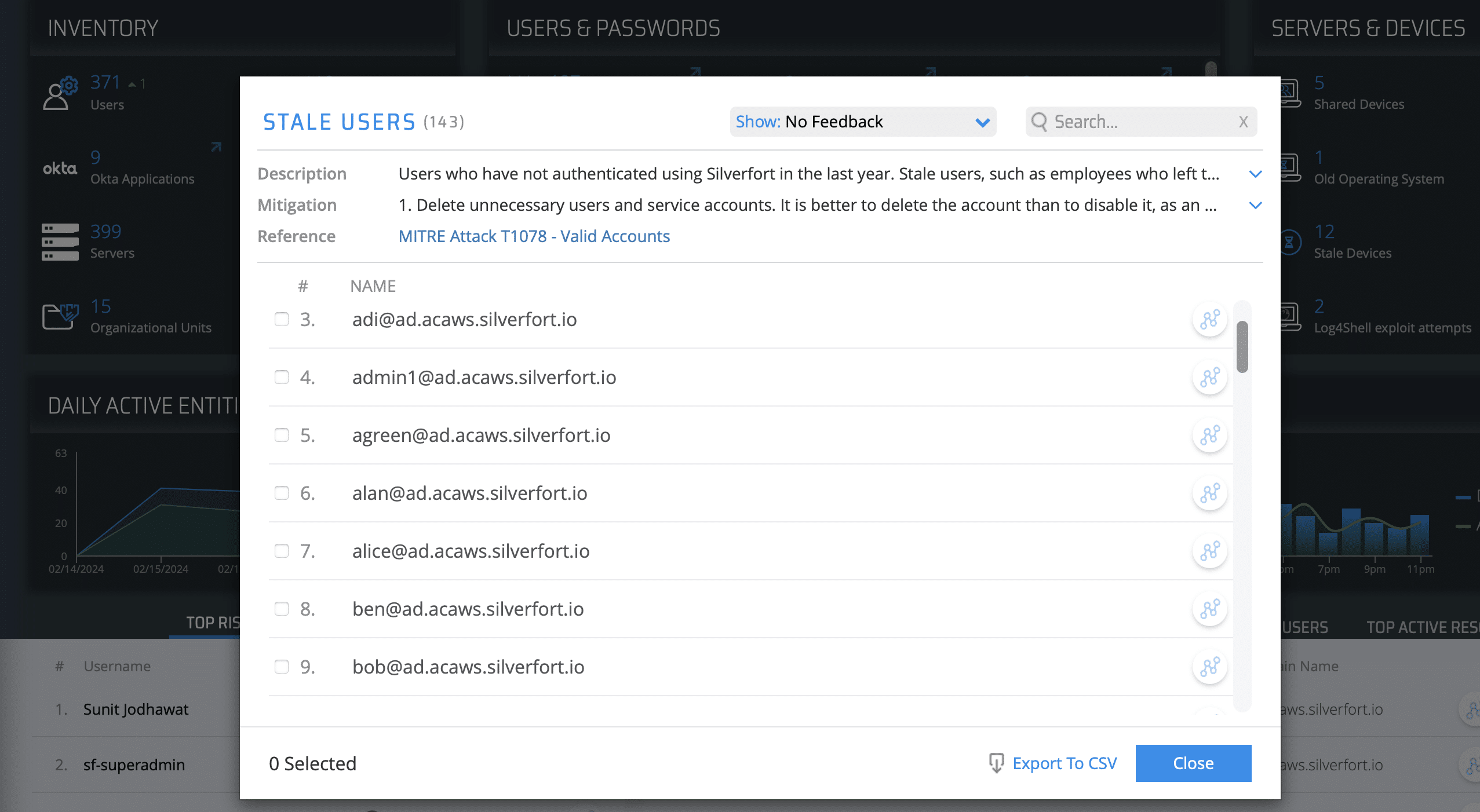

Al hacer clic en el espacio Usuarios obsoletos se abre una ventana que muestra todos los detalles de estas cuentas. Ahora que tiene los nombres de estos usuarios obsoletos, puede ubicarlos en su IdP y eliminar sus permisos, eliminarlos por completo o aplicar una política de denegación de acceso a la cuenta de usuario.

El poder de negar

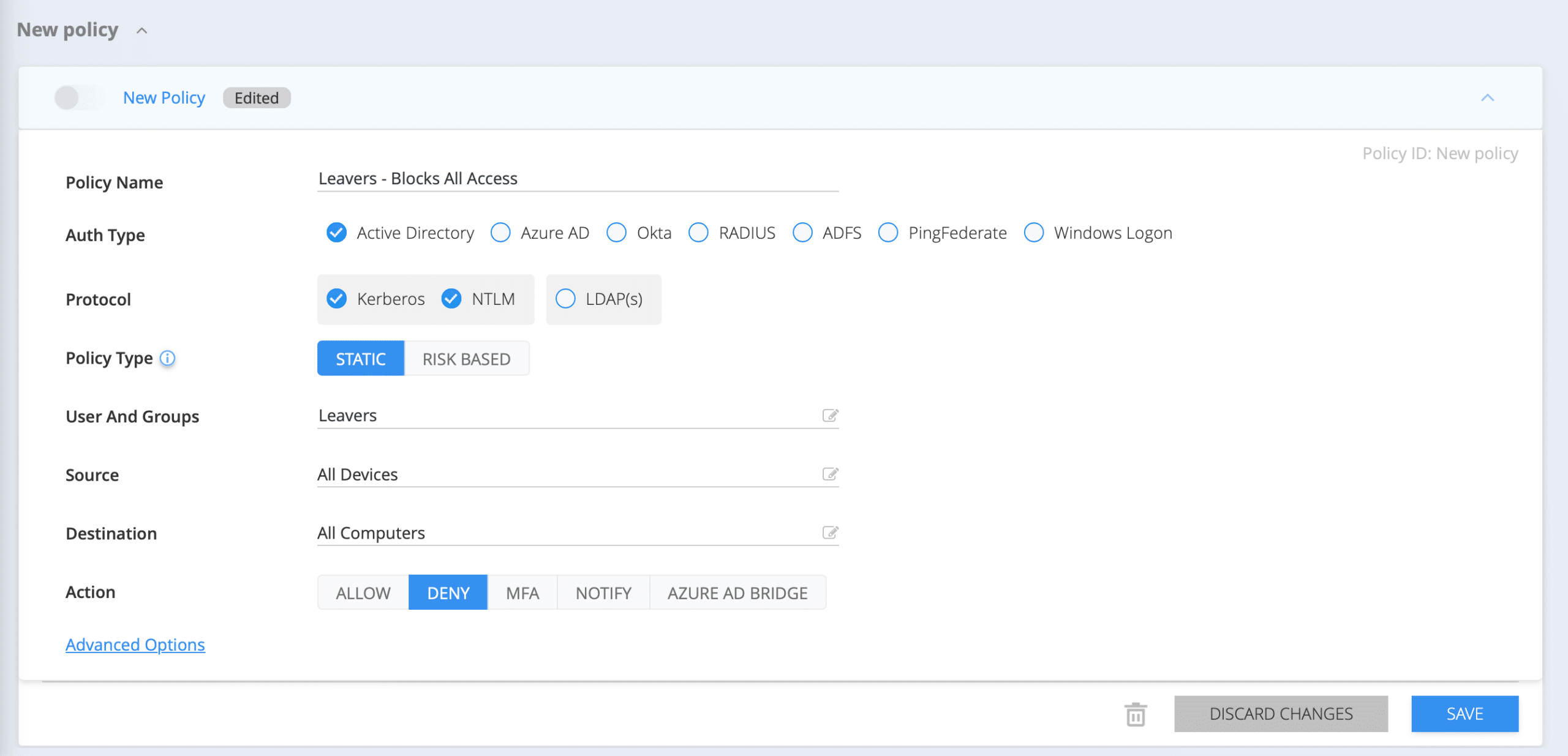

Para adoptar un enfoque más proactivo para evitar que las cuentas de usuarios de ex empleados creen más riesgos de seguridad, se recomienda crear una política de denegación de acceso para los 'Salientes'. Esto garantizará que si un actor malintencionado crea una cuenta obsoleta para obtener acceso a cualquier cosa en su entorno, se le negará el acceso automáticamente.

In Silverfort, Políticas internas pantalla, cree una nueva política. Verifique su IdP como el Tipo de autenticación, luego verifique Kerberos/NTLM or LDAP, dependiendo de tus necesidades. Elegir Basado en estática para el tipo de póliza y para Usuario y grupo, debe asignarse al grupo Leavers o un nombre similar que tenga para los empleados que se van o se han ido. A continuación, bajo Acción, escoger Negar.

Una vez habilitada, esta política negará automáticamente el acceso a cualquier cuenta a la que esté asignada. Si esta cuenta estuviera comprometida, esta política privaría a un adversario de la capacidad de utilizarla para acceso malicioso.

La visibilidad y la protección en tiempo real son fundamentales para mitigar los riesgos de las cuentas de antiguos empleados

Muchos tipos de amenazas a la seguridad pueden poner en peligro a su organización en el entorno híbrido actual, por lo que la seguridad integral requiere visibilidad, supervisión y protección completas. La visibilidad de los usuarios obsoletos y el bloqueo de cualquier solicitud de acceso son importantes para garantizar que los atacantes no utilicen estas cuentas para obtener acceso a otras partes del entorno.

Al aplicar un seguimiento continuo y la aplicación activa de políticas a todo tipo de cuentas de empleados, Silverfort puede automatizar el descubrimiento de usuarios obsoletos y ofrecer protección en tiempo real contra su abuso.

buscando resolver Protección de la identidad desafíos en su entorno? Comuníquese con uno de nuestros expertos esta página.