Silverfort Previene de forma proactiva la explotación de la vulnerabilidad PrintNightmare

Una vulnerabilidad en Windows Print Spooler podría permitir la ejecución remota de código como "Sistema" por parte de usuarios de dominio autenticados en sistemas Windows. Se han filtrado en Internet detalles y pruebas de concepto de la vulnerabilidad. La vulnerabilidad se llama "PrintNightmare". Print Spooler, que está activado de forma predeterminada en Microsoft Windows, es un servicio de Windows que se encarga de administrar todos los trabajos de impresión enviados a la impresora de la computadora o a los servidores de impresión.

La explotación exitosa de esta vulnerabilidad podría abrir la puerta a la toma completa del sistema por parte de adversarios remotos. Un atacante remoto y autenticado podría ejecutar código con derechos elevados en una máquina con el servicio Print Spooler habilitado.

Cuando Microsoft publicó un aviso sobre una vulnerabilidad similar en Print Spooler (CVE-2021-1675), los investigadores de seguridad publicaron accidentalmente detalles de PrintNightmare (CVE-2021-34527). Un atacante puede aprovechar esta vulnerabilidad para tomar el control de un sistema afectado.

Tabla de contenido

Silverfort Protección contra la explotación de PrintNightmare

Silverfort's unificado Protección de Identidad puede ofrecer protección total contra tales vulnerabilidades con una política de autenticación simple basada en riesgos, aplicada a sistemas que ejecutan el servicio Print Spooler. De esta manera, cualquier intento de acceso malicioso por parte de adversarios desencadenará una MFA notificación al usuario real comprometido, lo que en la práctica eliminaría la posibilidad de aprovechar esta vulnerabilidad para obtener acceso a recursos adicionales.

SilverfortLa solución de puede aplicar controles de acceso seguros modernos, como MFA, en interfaces de acceso comunes en Active Directory ambiente, aumentando materialmente su resiliencia a los ataques de identidad que utilizan credenciales comprometidas para acceder a los recursos empresariales.

"SilverfortLa capacidad de hacer cumplir controles de acceso seguros y modernos, como MFA en interfaces de acceso comunes en Active Directory El medio ambiente cambia las reglas del juego”, dijo Yaron Kassner, Cofundador y director de tecnología de Silverfort. “Casi todos los TTP posteriores a la explotación se basan en el supuesto de que sus objetivos carecen de la capacidad de evitar autenticaciones maliciosas en tiempo real. El Imprimir Pesadilla El exploit es otro gran ejemplo de la brecha de seguridad que estamos abordando”.

Silverfort Guía de seguridad

Reduce el Superficie de ataque

- Escanee todas las máquinas de su entorno para comprobar dónde está habilitado el servicio de cola de impresión de Windows. Puede comenzar escaneando sus controladores de dominio con SilverfortLa herramienta gratuita de evaluación de vulnerabilidades.

- Deshabilite el servicio de cola de impresión de Windows en controladores de dominio y otros sistemas que no imprimen.

- Deshabilite la impresión remota entrante desde computadoras que sí imprimen, pero a las que no se accede de forma remota para imprimir.

- Reducir la membresía tanto como sea posible a los grupos indicados en la ficha de Microsoft. guía (ver la Sección de Mitigaciones).

- Deshabilite las conexiones remotas entrantes en todas las máquinas que acepten servidores de impresión.

Crear una política basada en riesgos

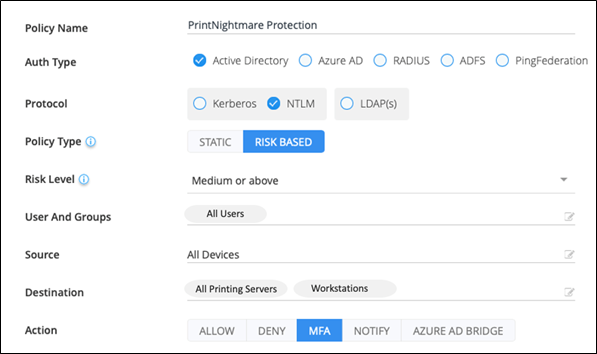

Asigne una política de acceso basada en riesgos que aplique MFA en cualquier NTLM conexión a máquinas donde el servicio de cola de impresión de Windows está habilitado. Después de seguir las instrucciones anteriores, esto debería limitarse a los servidores de impresión. Cree una política para cualquier usuario con puntuación de riesgo 'Medio' y superior. Los exploits publicados de PrintNightmare utilizan un ataque pass-the-hash en NTLM para las conexiones, por lo que esta política bloquearía el acceso de alto riesgo por parte de cualquier atacante que intente explotar la vulnerabilidad para acceder a los recursos de destino.

Así es como se vería la política:

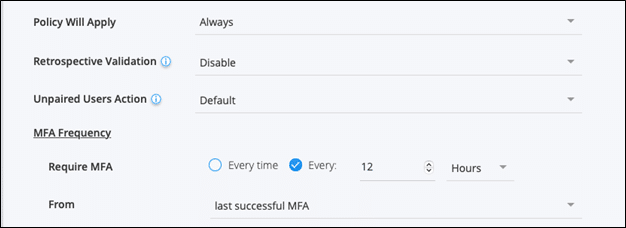

En Configuración avanzada, configure la política para requerir MFA cada 12 horas:

Para defenderse de las alteraciones de estos exploits, también puede crear una política para CIFS. Kerberos Entradas.

¿Querer aprender más? Planificar una manifestación con uno de nuestros expertos.