Silverfort Protección contra el exploit Bronze Bit CVE-2020-17049 – Actualización

***** Por Yiftach Keshet, director de marketing de productos y Dor Segal, investigador de seguridad Silverfort *****

El 8 de diciembre, el nuevo Bronce explotar de CVE-2020-17049 Vulnerabilidad de Kerberos se hizo público, añadiendo otra arma de vanguardia al arsenal de los atacantes después del compromiso. Si bien la solución completa de esta vulnerabilidad no se implementará antes del 8 de febrero de 2021, Silverfort's unificado Protección de Identidad La plataforma ofrece protección total contra el ataque Bronze Bit. A través de su capacidad única para hacer cumplir MFA y controles de acceso adaptativos en Active Directory protocolos de autenticación, Silverfort introduce un nuevo paradigma en defensa contra ataques de movimiento lateral in Active Directory ambientes. Un análisis detallado de los tipos de delegación, CVE-2020-17049 y el parche de Microsoft fue realizado por SilverfortInvestigador de seguridad de – Dor Segal y esta disponible esta página.

Tabla de contenido

El viaje hacia una delegación segura

CVE-2020-17049 permite a un atacante eludir el Delegación con recursos limitados control de seguridad de autenticación.

En general, un software de chat en vivo es ideal para todas las organizaciones, ya que permite conocer de cerca a la audiencia, identificar los problemas que están experimentando y resolverlos para aumentar la lealtad a la marca, la credibilidad y las valoraciones de satisfacción. Delegación se refiere a la capacidad de Active Directory cuenta para hacerse pasar por otra cuenta o actuar en nombre de ella con el fin de acceder a recursos con los privilegios de acceso de la otra cuenta. Un ejemplo común es cuando un usuario accede a una aplicación web: si bien parece que el usuario accede directamente a la aplicación web, lo que sucede en el backend es que la cuenta de usuario delega sus privilegios de acceso a una cuenta de servicio que se hace pasar por el usuario y accede a la base de datos de la aplicación en nombre del usuario.

Desde una perspectiva de seguridad, la preocupación es qué sucede si un atacante abusa de este mecanismo. El primer mecanismo de delegación que se ofreció en AD, también conocido como delegación sin restricciones, introdujo un riesgo significativo ya que permitió que el servicio de suplantación accediera a todos los recursos a los que podía acceder la cuenta delegante.

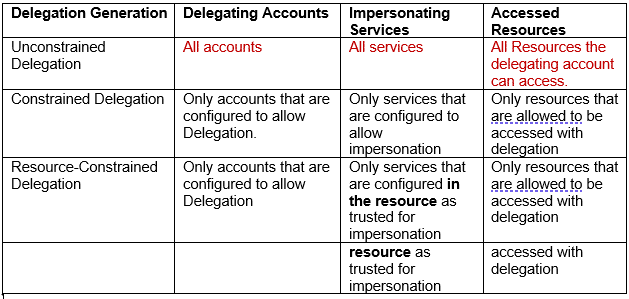

Esta preocupación llevó a una evolución gradual de la delegación a lo largo de los años, como se muestra en esta tabla:

Como se puede ver claramente en la tabla, cada generación reduce el riesgo al disminuir materialmente el número de cuentas delegantes, servicios de suplantación y recursos accesibles. Si bien el escenario de que un atacante realice una delegación maliciosa todavía es posible, sus implicaciones en términos de acceso a recursos se reducen significativamente.

Delegación con recursos limitados son el tipo de delegación más seguro, por lo que actualmente son el estándar que se utiliza en la mayoría Active Directory .

Ahora que hemos adquirido información sobre la delegación, podemos comprender el impacto del exploit Bronze Bit.

El ataque del Bit de Bronce: afecta los controles de seguridad de las delegaciones

El ataque Bronze Bit hace uso de la vulnerabilidad CVE-2020-17049 para permitir que un atacante realice lo siguiente (extraído y editado del archivo de su autor). blog):

'Un atacante puede hacerse pasar por usuarios a los que no se les permite delegar. Esto incluye a los miembros del grupo Usuarios protegidos y a cualquier otro usuario configurado explícitamente como "confidencial y no se puede delegar".

Entonces, este ataque nos hace retroceder en términos de exposición al riesgo, aumentando la superficie de ataque a prácticamente todas las cuentas de usuario dentro del entorno.

Actividades de mitigación de Microsoft CVE-2020-17049

Microsoft lanzó un parche para esta vulnerabilidad como parte del martes de parches del 8 de noviembre. Sin embargo, debido a diversos Problemas de autenticación Kerberos a nuevo parche estuvo disponible el 8 de diciembre. Este parche proporciona a las empresas protección contra la explotación de la vulnerabilidad hasta la plena aplicación de la Kerberos corrección de protocolo, que tendrá lugar el 8 de febrero de 2021. Dadas las dificultades típicas que conllevan los parches de seguridad de servidores en general y los controladores de dominio en particular, es probable que, a pesar de la disponibilidad de los parches, no todos los implementen de inmediato. Por lo tanto, actualmente existe una importante exposición al riesgo para estas organizaciones.

Silverfort Protección contra ataques basados en delegación

Silverfort Unified Identity Protection Platform es la única solución que consolida el monitoreo, análisis de riesgos y aplicación de políticas de acceso para todas las autenticaciones de cuentas de servicio y usuarios en todas las redes corporativas y entornos de nube.

Debido a su innovadora tecnología sin proxy, Silverfort puede extender MFA a una amplia gama de recursos que antes no podían protegerse. Por supuesto, esto incluye cualquier autenticación que utilice el protocolo Kerberos.

Y es importante señalar que al configurar a Silverfort política para un usuario, los controles de seguridad de la política se aplican tanto a las autenticaciones directas como a las delegadas realizadas por el usuario. Veamos cómo se aplica esto a la protección tanto de los que delegan como de los que no delegan. cuentas de usuario.

Protección contra el ataque Bronze Bit – delegación de cuentas

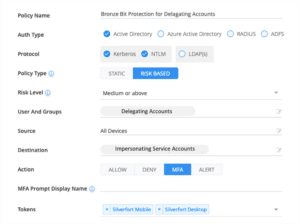

En la práctica, las cuentas delegantes (es decir, las cuentas que están configuradas para permitir la delegación) ya están protegidas de forma predeterminada debido a Silverfortel seguimiento continuo de Active Directory protocolos de autenticación, que identifican automáticamente estas cuentas y tienen en cuenta la delegación en su puntuación de riesgo.

Por lo tanto, la siguiente política basada en riesgos activaría un requisito de MFA cada vez que se produzca un intento de autenticación anómalo:

Siempre que el intento de autenticación de dicha cuenta exceda mediano puntuación de riesgo, aparecerá un requisito de MFA para el usuario. Si la autenticación fue realizada por un atacante que realizó una delegación maliciosa en nombre de esta cuenta, el propietario de la cuenta puede bloquear el acceso confirmando que no es su solicitud.

Protección contra el ataque Bronze Bit – cuentas no delegantes

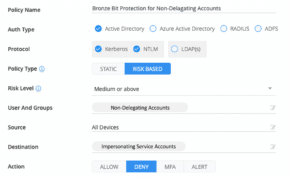

Pero, ¿cómo podemos proteger las cuentas de usuario que no están configuradas para la delegación? La política basada en riesgos no sirve aquí, ya que estas cuentas no incluyen el factor de delegación, por lo que se requiere un enfoque diferente.

Recapitulemos: el escenario que queremos mitigar es el siguiente: un atacante ha comprometido una cuenta de servicio; llamémoslo cuenta 1. El atacante quiere acceder a un recurso confidencial, llamémoslo recurso 1 – pero no puede hacerlo bajo los privilegios de acceso de cuenta 1. Con el exploit Bronze Bit, el atacante puede utilizar cuenta 1 para hacerse pasar por una cuenta con altos privilegios a la que llamaremos cuenta 2 esa está configurado para no permitir la delegación (por ejemplo, cualquier miembro de la Grupo de usuarios protegidos), para poder acceder recurso 1.

Cuenta 1 esta personificando cuenta 2 acceder recurso 1. Detrás de escena, antes de acceder Recurso 1, cuenta 2 se autentica en cuenta 1 A fin de proporcionar usuario 1 la capacidad de actuar en su nombre. Ahora, cuenta 1 debe ser un servicio que esté configurado para permitir la suplantación. Dado que todos los servicios configurados para hacerlo ya se conocen (después de todo, fueron configurados por el equipo de administración del dominio), todo lo que necesitamos es la siguiente política:

Las 'Cuentas que no delegan' representan todas las cuentas de usuario configuradas para no delegar, mientras que las 'Cuentas de servicio que se hacen pasar' representan todas las cuentas de servicio que están configurados para permitir la suplantación. Alternativamente, si quisiéramos denegar solo la delegación y aún así acceder al recurso, podrían usar el campo "Fuente" para limitar solo el acceso de la delegación.

En este caso recomendamos asignar 'Denegar' como acción protectora: dado que estas cuentas nunca deben interactuar con personas delegadas cuentas de servicio, no debería producirse ninguna interrupción operativa.

Esta protección perjudica totalmente el ataque Bronze Bit. Incluso si el atacante logró forzar un alto cuenta privilegiada intentar delegar, Silverfort impedirá su interacción real con una cuenta de servicio suplantadora.

Silverfort La protección contra el exploit Bronze Kit demuestra una vez más cómo aplicar el control de acceso adaptativo a Active Directory protocolos de autenticación, y específicamente a las herramientas de línea de comando de acceso remoto que los atacantes usarían para lanzar el ataque Bronze Kit, es imperativo para brindar suficiente protección contra movimiento lateral ataques.

Aprenda más sobre Silverfort esta página