Hafnium Microsoft Exchange Zero Days expone el acceso de administrador como una superficie de ataque crítica

Microsoft ha revelado recientemente que el grupo de ataque Hafnium está explotando activamente cuatro vulnerabilidades de día cero en Microsoft Exchange Server. Tres de estas vulnerabilidades son operables ya sea en conjunto con un autenticación evite la vulnerabilidad u obtenga permisos de administrador con credenciales comprometidas. Esto resalta una vez más que el acceso de administrador es fundamental. superficie de ataque eso debería estar muy vigilado.

Microsoft lanzó una actualización de seguridad en la que se solucionan estas vulnerabilidades. Este es, con diferencia, el método de protección más eficaz y le recomendamos que lo instale lo antes posible. Además, varios proveedores de seguridad lanzaron IOC para que sus clientes detecten si estas vulnerabilidades se explotan en sus entornos.

Sin embargo, este no es de ninguna manera el último evento de día cero ni el último ataque dirigido a interfaces de administración. Y si bien tanto la actualización de seguridad como los IOC publicados mitigan la amenaza del Hafnium, definitivamente existe la necesidad de un método de protección proactiva que elimine esta superficie de ataque por completo.

Silverfort's unificado Protección de Identidad proporciona dicho método, que permite a los equipos de identidad y seguridad reducir drásticamente la capacidad de los atacantes de utilizar credenciales de administrador comprometidas para acceder, modificar o ejecutar código en servidores críticos.

Tabla de contenido

¿Cuál es el riesgo real de los días cero de hafnio?

Los servidores Exchange suelen contener datos empresariales confidenciales y, por lo tanto, se consideran un objetivo de alto valor para los atacantes. Después de lograr un punto de apoyo inicial en la red objetivo, los atacantes buscan obtener acceso privilegiado, generalmente comprometiendo las credenciales de administrador. La desafortunada realidad es que, a pesar de las múltiples soluciones de seguridad existentes, los atacantes suelen tener éxito en esta tarea.

En este ataque, Hafnium explota dos tipos de vulnerabilidades de día cero:

- >La vulnerabilidad de omisión de autenticación CVE-2021-26855 permite al atacante autenticarse como servidor de Exchange y obtener acceso malicioso.

- Vulnerabilidades de ejecución de código y escritura de archivos (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) permiten a los atacantes ejecutar código y escribir archivos en cualquier ruta del servidor. Para poder utilizarlos, el atacante debe explotar CVE-2021-26855 primero, o inicie sesión con credenciales de administrador.

En esta parte de la cadena de destrucción, los atacantes realizan lo que parece ser un inicio de sesión legítimo con credenciales legítimas y, por lo tanto, es un punto ciego que ni Soluciones de gestión de identidades y accesos, ni otras soluciones de seguridad, pueden identificar eficientemente como un problema.

Protección de tiempo para credenciales de administrador con Silverfort

Se ha demostrado que MFA es un poderoso control contra el uso malicioso de credenciales comprometidas.. Al exigir a los usuarios que confirmen su identidad con un segundo factor, puede evitar que los atacantes obtengan acceso no autorizado. El problema es que hasta hoy, MFA Las soluciones no se pudieron implementar en interfaces de acceso a servidores locales, incluido Exchange Server de Microsoft, independientemente de si el acceso se realiza de forma local o remota, utilizando RDP o una herramienta de acceso remoto de línea de comandos.

Afortunadamente, Silverfort ahora le permite aplicar este tipo de protección para el acceso administrativo en tiempo real mediante la implementación MFA para intercambio local.

MFA para acceso administrativo

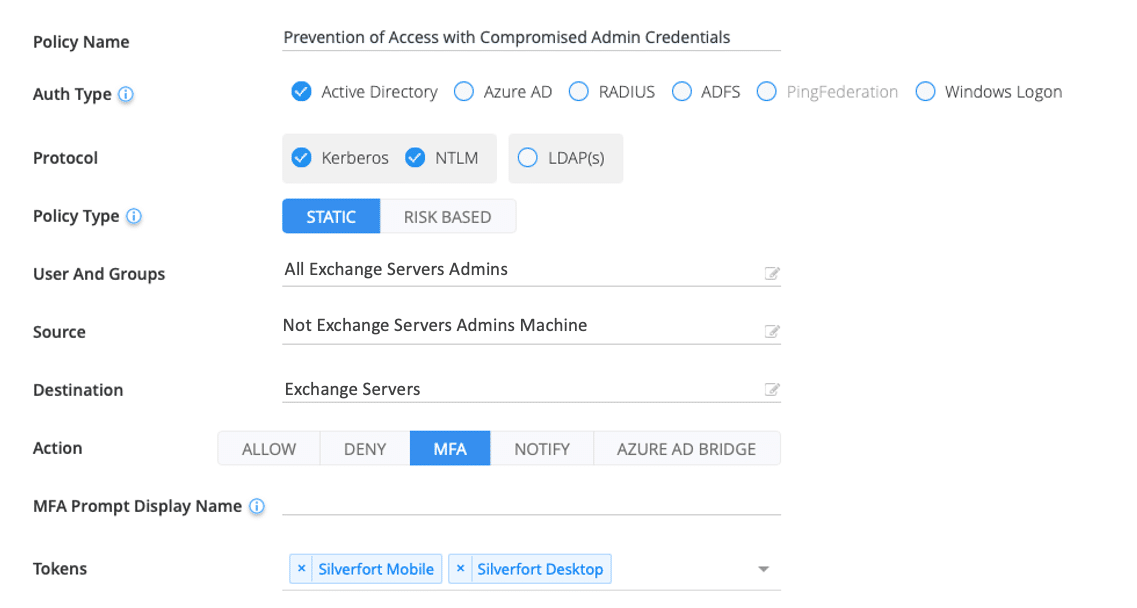

La póliza requiere que usted ingrese:

- Los Usuarios: una lista de todas las cuentas con privilegios administrativos en Exchange Server

- La fuente: cada máquina que no forma parte del grupo de máquinas de administradores de Exchange

- Acción deseada: recomendamos que se aplique MFA para cualquier intento de acceso desde estas máquinas de origen al servidor Exchange

Monitoreo y bloqueo de acceso a cuentas de servicio

En muchas implementaciones, varios cuentas de servicio se crean para servidores Exchange. Estas cuentas de máquina a máquina presentan el mismo riesgo asociado con las cuentas de administrador humano, pero MFA no puede protegerlas ya que no hay ninguna persona real detrás de ellas.

Dado que el comportamiento de cuentas de servicio es muy predecible, Silverfort puede identificarlos automáticamente y comparar su comportamiento con una línea base para detectar cualquier desviación que pueda indicar un posible compromiso. Silverfort luego proporciona sugerencias de políticas que se pueden habilitar fácilmente en cualquier momento para bloquear el acceso sospechoso, enviar alertas a su SIEM, escribir en el registro o cualquier combinación de los tres.

Visibilidad para el análisis posterior a la infracción

Silverfort genera y proporciona un seguimiento de auditoría completo de las actividades de la cuenta de administrador y el nivel de riesgo de cada intento de acceso. Esta visibilidad es muy útil si decide no hacer cumplir la MFA. Si bien esto no bloquearía el intento de acceso malicioso en tiempo real, proporcionaría información útil sobre cualquier inicio de sesión sospechoso y ayudaría a realizar un análisis forense eficiente de actividad maliciosa previa.

Conclusión

El acceso administrativo es una de las superficies de ataque más críticas de su red y debe protegerse en consecuencia. Aplicar MFA en todos los accesos de administrador a máquinas confidenciales en su entorno evita de manera proactiva que los atacantes accedan a ellas con fines maliciosos, incluida la explotación de CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 Vulnerabilidades de día cero de Hafnium. Silverfort le permite aplicar MFA en cualquier dispositivo sin instalar agentes de software en cada servidor Exchange y sin implementar servidores proxy en su red.

Aprender más, programe una llamada con uno de nuestros expertos.