Consolidando su IAM híbrido en Microsoft Entra ID (anteriormente Azure AD)

Los entornos de TI empresariales modernos son muy diversos e incluyen muchos activos diferentes, desde infraestructura de TI heredada hasta cargas de trabajo modernas en la nube. Esto impulsa la necesidad de múltiples productos IAM, cada uno de los cuales cubre un entorno diferente: local, en la nube, acceso remoto seguro y otros. Estas soluciones de IAM funcionan en diferentes silos y brindan diferentes capacidades de protección para diferentes activos, lo que crea un problema tanto de gestión como de seguridad. En términos de Protección de Identidad, el problema es más grave. Las aplicaciones web modernas y nativas de la nube pueden protegerse mediante Entra ID (anteriormente Azure AD) Acceso condicional, Autenticación basada en riesgos y MFA que previenen eficazmente el 99% de los ataques basados en identidad. Sin embargo, los recursos empresariales locales (infraestructura de TI, aplicaciones locales, herramientas de acceso a la línea de comandos, bases de datos, recursos compartidos de archivos, etc.) no son compatibles de forma nativa ni con el SSO ni con el Protección de Identidad medidas de Entra ID (anteriormente Azure AD). Esto crea una brecha de seguridad crítica que no se ha abordado hasta hoy.

Por primera vez, Silverfort Los clientes pueden simplificar y optimizar su protección de identidad consolidándola en Entra ID (anteriormente Azure AD) para todos sus recursos locales y de múltiples nubes. Entra ID (anteriormente Azure AD) Acceso condicional, autenticación basada en riesgos y Soluciones Microsoft Authenticator MFA para Active Directory ahora son totalmente aplicables a recursos empresariales centrales que nunca antes soportaron, incluida la infraestructura de TI, aplicaciones locales heredadas, herramientas de acceso a la línea de comandos y muchos otros. Por esto, Silverfort permite a las empresas aplicar la mejor protección de identidad en todos los recursos e intentos de acceso.

Tabla de contenido

El viaje de tres pasos hacia Entra ID (anteriormente Azure AD) Consolidación de IAM híbrida

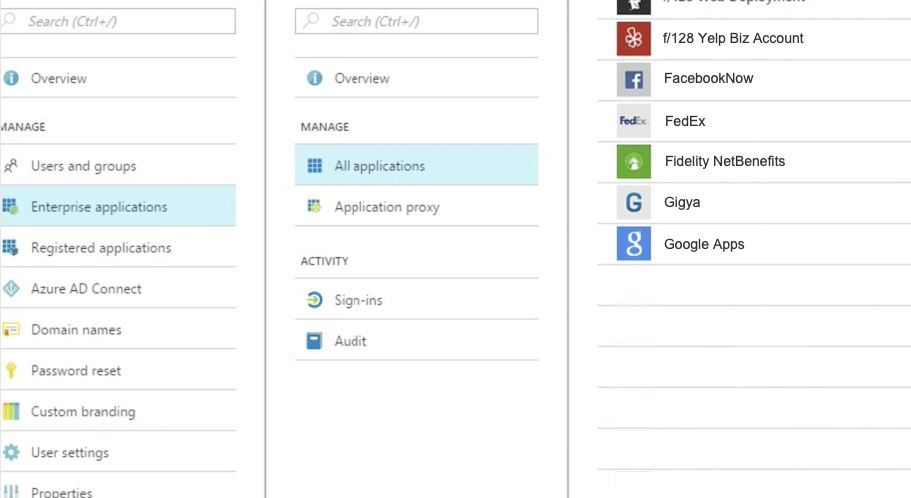

Silverfort permite a las empresas puente sus aplicaciones y recursos administrados en Entra ID (anteriormente Azure AD) como si fueran aplicaciones basadas en SAML. Una vez unidos, estos recursos aparecen en Entra ID (anteriormente Azure AD) Consola similar a cualquier aplicación que admita de forma nativa Azure AD administración y puede estar sujeto a las políticas de acceso de Azure AD.

El camino hacia la consolidación total de la protección de la identidad en Entra ID (anteriormente Azure AD) incluye tres pasos:

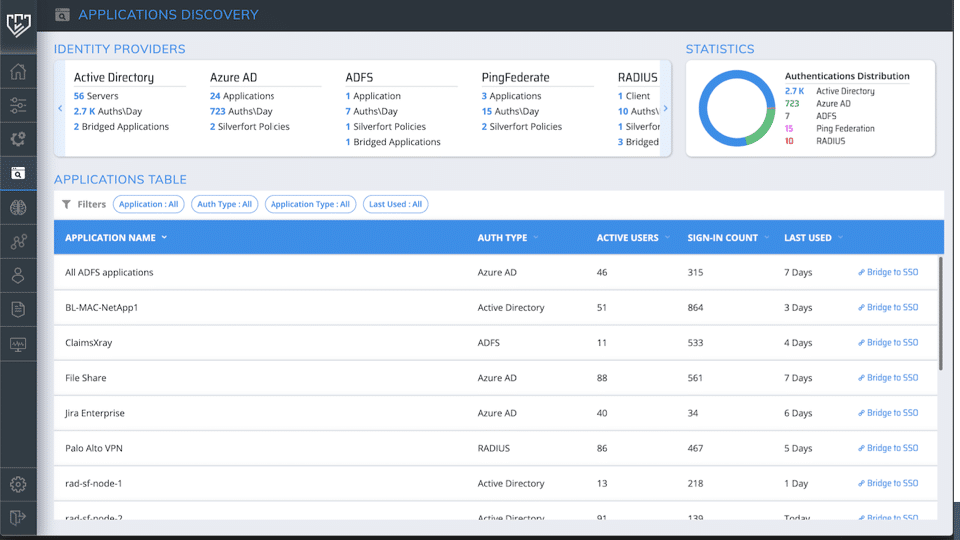

Paso #1: Descubrimiento de todas las aplicaciones y recursos

La etapa inicial es descubrir todos los recursos y aplicaciones en el entorno local y de múltiples nubes. Automatizar este proceso supone un enorme ahorro de tiempo para las grandes empresas que necesitarían identificar cientos, si no miles, de aplicaciones en sus entornos locales y en la nube. Silverfort descubre automáticamente todos estos recursos y aplicaciones, identificando aquellos que soportan de forma nativa Entra ID (anteriormente Azure AD) SSO y aquellos que no lo hacen.

Paso 2: Migración de aplicaciones compatibles a Entra ID (anteriormente Azure AD)

Para acelerar y optimizar el proceso de migración de aplicaciones basadas en SAML que son compatibles de forma nativa con Entra ID (anteriormente Azure AD), Silverfort proporciona información operativa procesable sobre el uso y las dependencias de las aplicaciones. Estos conocimientos ayudan a las organizaciones a priorizar el proceso de migración en función de las necesidades operativas y comerciales.

Paso 3: conectar aplicaciones no compatibles Entra ID (anteriormente Azure AD)

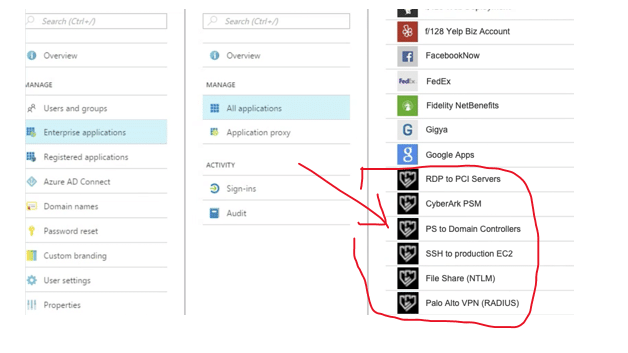

Para recursos y aplicaciones que no son compatibles de forma nativa con Entra ID (anteriormente Azure AD), Silverfort permite a las organizaciones conectarlas Entra ID (anteriormente Azure AD). Las aplicaciones puenteadas aparecen en la Entra ID (anteriormente Azure AD) con una Silverfort icono. Ahora es posible aplicar políticas de autenticación y acceso a estas aplicaciones desde la Entra ID (anteriormente Azure AD) consola.

¿Qué es la experiencia del usuario después de la consolidación de IAM híbrida?

Después de completar el proceso de conexión y la configuración de las políticas de autenticación y acceso, cualquier intento de acceso a los recursos es monitoreado y protegido.

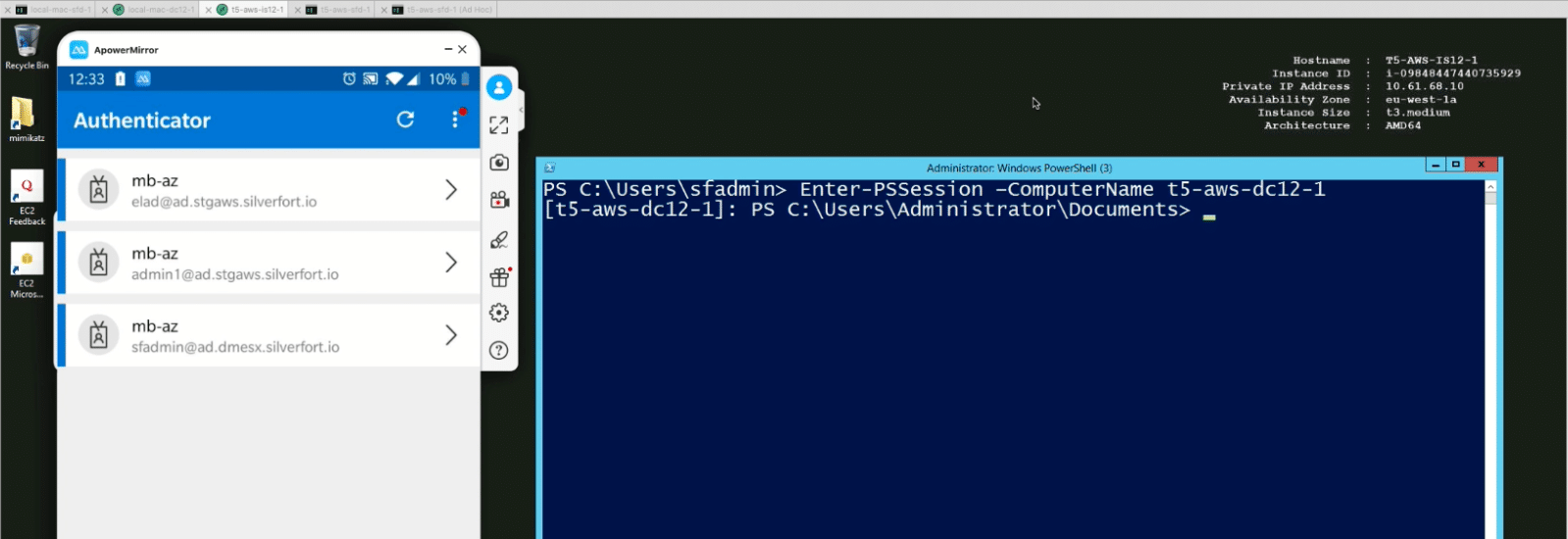

Por ejemplo, ahora puede hacer cumplir una MFA política en Powershell remoto.

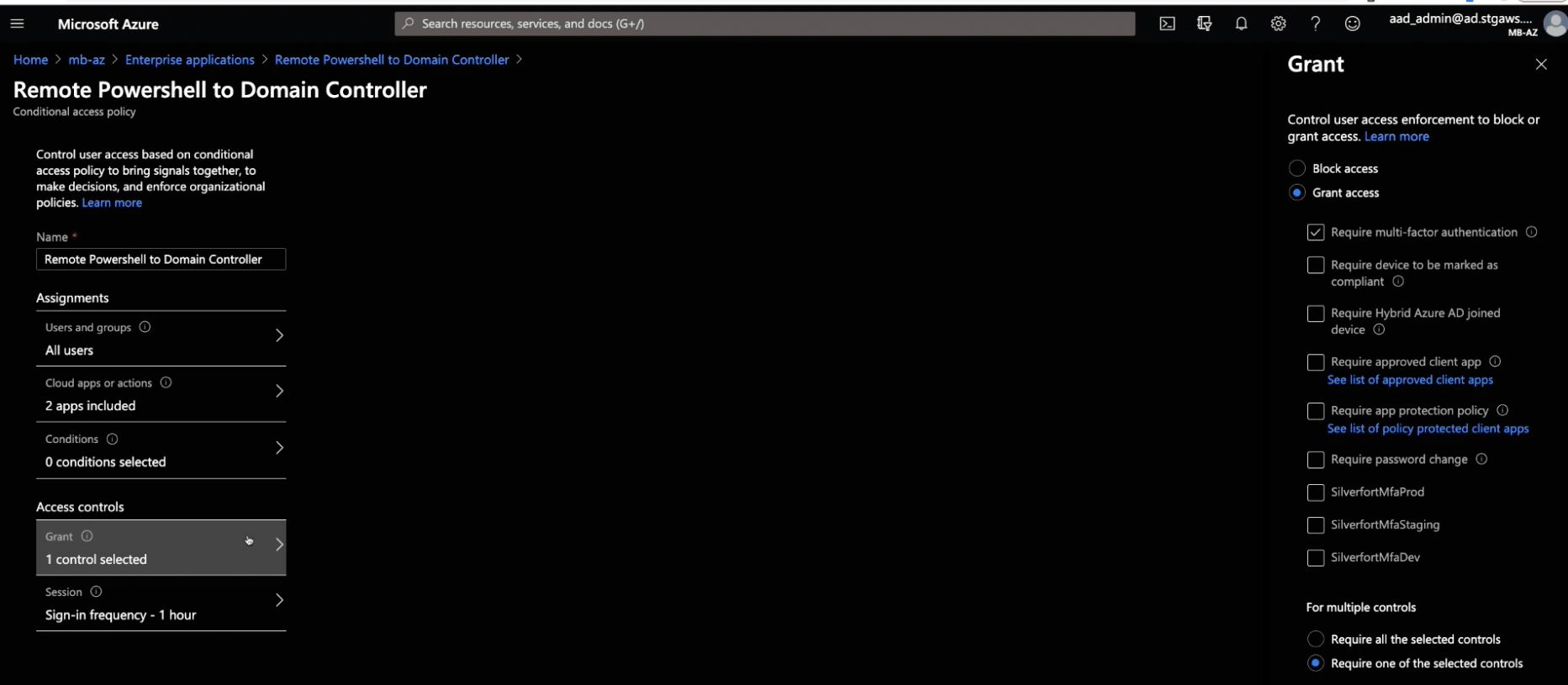

Primero configurará una política que requiera MFA al acceder a un controlador de dominio remoto con Powershell:

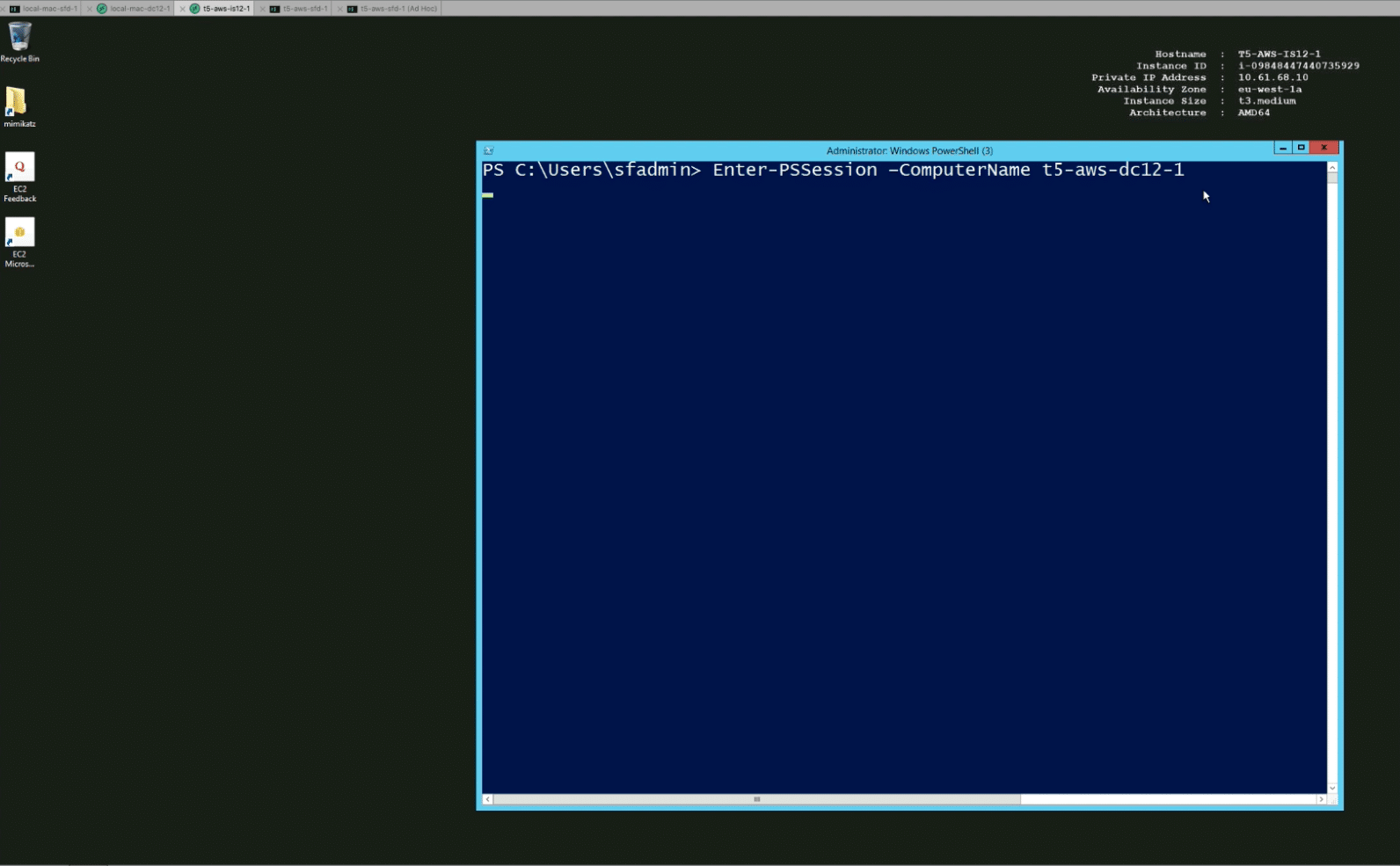

Desde la perspectiva del usuario, el usuario accederá como antes, ingresando un comando de Powershell, el nombre de DC y las credenciales de usuario:

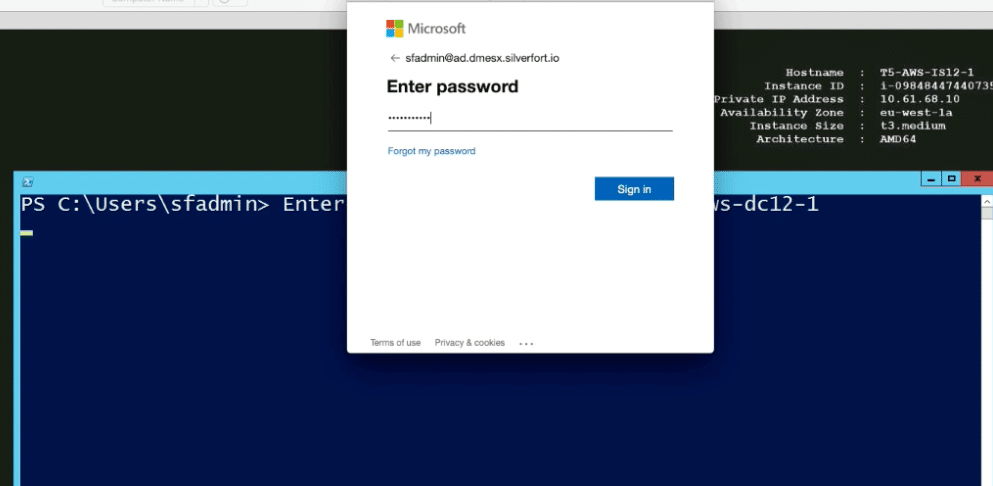

Sin embargo, con el Entra ID (anteriormente Azure AD) aplicada, en lugar de obtener acceso inmediato al DC, se le solicita al usuario una ventana emergente de inicio de sesión de Microsoft:

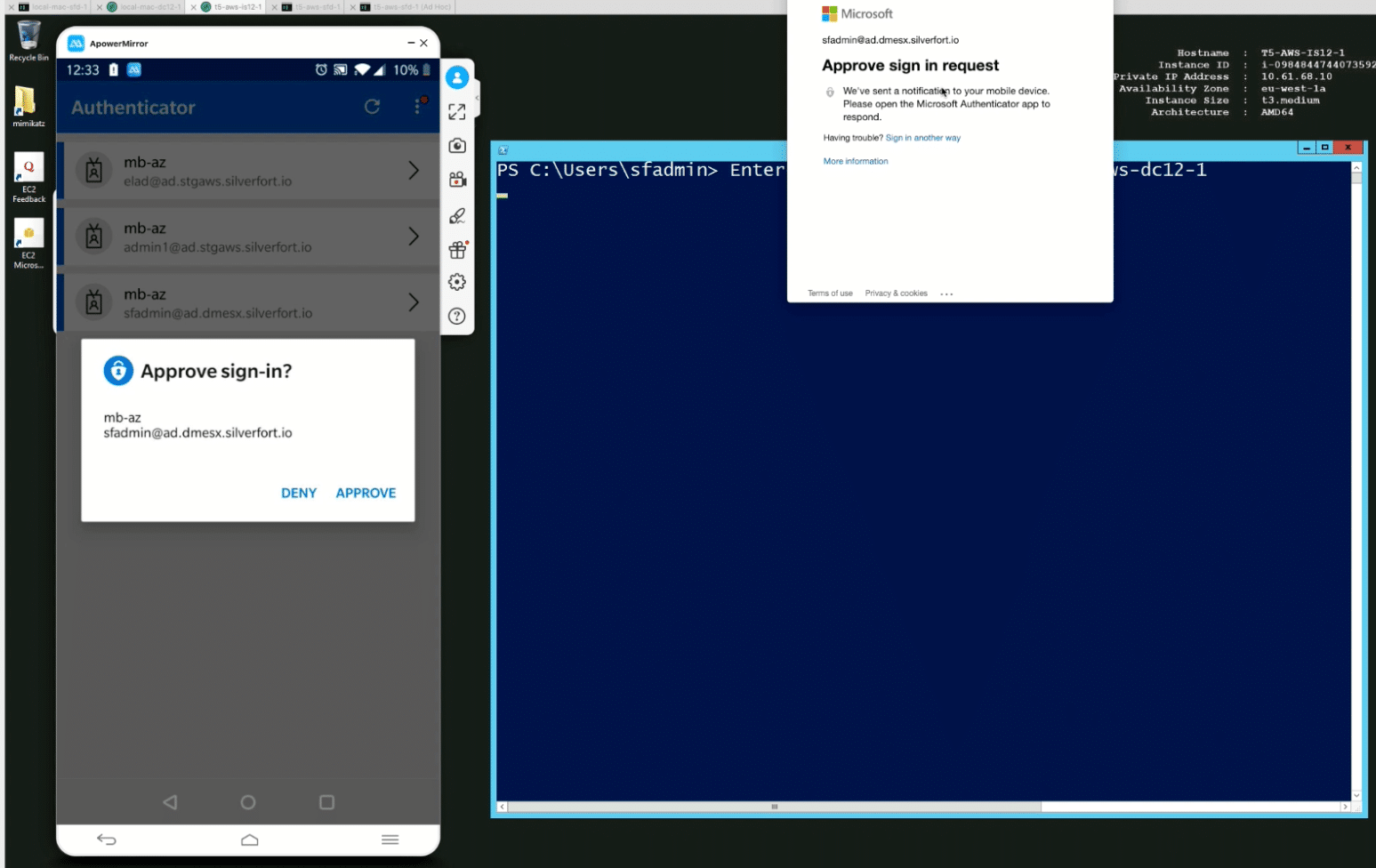

Y nuevamente, según la política, el usuario recibe una notificación de MFA en su teléfono celular.

Sólo después de la aprobación del inicio de sesión el usuario puede acceder al controlador de dominio.

¿Quieres ver más?

Mire esta breve grabación de demostración para ver cómo se vería:

Palabras finales

Hoy en día, el acceso y la autenticación a recursos que no se pueden gestionar en Entra ID (anteriormente Azure AD) deben ser administrados por otras soluciones de IAM: Active Directory, solución ZTNA, VPN, base de datos local, etc. Esto crea desafíos tanto de gestión como de seguridad.

SilverfortLa tecnología sin agentes y sin proxy permite a las empresas puente sus aplicaciones y recursos administrados en Entra ID (anteriormente Azure AD) como si fueran aplicaciones basadas en SAML. Consolidando todos los recursos y aplicaciones en el Entra ID (anteriormente Azure AD) La consola, la autenticación y el acceso a cualquier activo se pueden administrar como si fueran compatibles de forma nativa con Entra ID (anteriormente Azure AD) y sujeto a Entra ID (anteriormente Azure AD), tan simples como eso.

La consolidación de IAM híbrida consiste en simplificar y optimizar su protección de identidad consolidándola en una única interfaz. Es un componente clave para mejorar la postura de seguridad de su empresa y ganar resiliencia contra ataques que utilizan credenciales comprometidas para acceder a sus recursos locales y en la nube.