— Von Jonathan Nativ, Vertriebsleiter, APAC, Silverfort -

Beim Schachspiel ist der König die wichtigste Figur. Sobald Ihr Gegner Ihren König bekommt, ist das Spiel vorbei. Der König ist jedoch eine relativ verwundbare Figur und wird von stärkeren wie Türmen, Läufern und natürlich der Dame geschützt.

In der IT-Welt Privilegierte Zugriffsverwaltung (PAM) (oft als Passwort-Tresor bezeichnet) ist der „König“, weil es die Schlüssel zum Königreich speichert – die Anmeldeinformationen der wichtigsten und sensibelsten Benutzer in der Organisation (privilegierte Benutzer) und oft als Einstiegspunkt verwendet wird in die Organisation für externe Benutzer.

Daher werden Gegner alles tun, um es zu kompromittieren.

Was ist eine PAM-Lösung und warum ist es wichtig, sie zu schützen?

Die PAM-Lösung ist ein zentralisiertes Repository, in dem alle vertraulichen Anmeldeinformationen gespeichert und verwaltet werden. Das beinhaltet:

1. Anmeldeinformationen des Domänenadministrators

2. Datenbankanmeldeinformationen

3. Anmeldeinformationen und Zugriffsschlüssel für die Cloud-Infrastruktur

4. Firewall-Passwörter

5. Corporate Social Media-Konten

6. Viele mehr

Ein wichtiger Punkt bei PAM-Lösungen ist, dass sie nach der Implementierung zum sensibelsten Einzelsystem im Netzwerk werden, da sie alle Anmeldeinformationen der privilegiertesten Benutzer enthalten.

Laut GartnerDie Sicherung privilegierter Konten in einer Organisation ist heutzutage ein Sicherheitsprojekt mit höchster Priorität. Dies liegt daran, dass kompromittierte Zugangsdaten wurden bei mehr als 80 % der Datenschutzverletzungen eingesetzt. Wenn Angreifer Zugriff auf das Netzwerk erhalten, suchen sie zunächst nach privilegierten Anmeldeinformationen. Mit diesen Anmeldeinformationen können sie auf hochwertige Vermögenswerte zugreifen, sich seitlich im Netzwerk bewegen und schädliche Software installieren.

Was ist, wenn einer Ihrer Systemadministratoren (der die PAM-Lösung verwendet) Opfer eines Phishing-Angriffs wird und seine persönlichen Zugangsdaten gestohlen werden? Wenn diese Anmeldeinformationen den Zugriff auf die PAM-Lösung ermöglichen, hat der Angreifer nun Zugriff auf alle Anmeldeinformationen, die bequem an einem zentralen Ort gespeichert wurden.

Wenn ein Angreifer Zugriff auf die PAM-Lösung erhält, erhält er oder sie buchstäblich unbegrenzten Zugriff auf jedes sensible System im Netzwerk. Hinzufügen Multi-Faktor-Authentifizierung (MFA) bietet eine wichtige Sicherheitsebene gegen die Verwendung gestohlener Benutzeranmeldeinformationen. Aus diesem Grund empfehlen PAM-Anbieter dringend, immer eine MFA-Lösung zusammen mit der PAM-Lösung zu implementieren.

Wie soll ich also meinen König schützen?

In einem kürzlich von Deloitte veröffentlichten Artikel werden PAM und MFA als die beiden wichtigsten Identitätsinitiativen für Unternehmen mit gleicher Bedeutung eingestuft. Diese beiden wichtigen Initiativen gehen Hand in Hand – die Speicherung all Ihrer sensiblen Passwörter an einem Ort macht wenig Sinn, wenn Angreifer mit einem weiteren Passwort leicht darauf zugreifen könnten. Sobald die PAM-Lösung mit MFA geschützt ist, kann ein Angreifer nicht auf die PAM-Lösung zugreifen, selbst wenn er an die gestohlenen Anmeldeinformationen eines Systemadministrators gelangt. Dies liegt daran, dass ein zusätzlicher Faktor von Beglaubigung (wie ein Token oder eine Genehmigung über eine mobile Anwendung) ist vom Benutzer erforderlich, bevor der Zugriff gewährt wird.

Bei der Auswahl und Implementierung einer MFA-Lösung ist darauf zu achten, dass alle Schnittstellen zur PAM-Lösung durch MFA geschützt sind – nicht nur die Haustür. Das ist vielleicht leichter gesagt als getan.

Lassen Sie mich erklären:

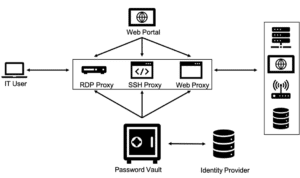

Die meisten PAM-Lösungen haben mehrere Schnittstellen, darunter:

1. Zugriff auf das Webportal – Wird zum Abrufen von Anmeldeinformationen sowie für Verwaltungsaufgaben verwendet

2. Proxy-Zugriff – Wird von Systemadministratoren verwendet, um sich mit Systemen unter Verwendung von Tresor-Anmeldedaten zu verbinden (dies ist die bevorzugte Methode von Systemadministratoren, da sie transparenter ist).

3. API-Zugriff – wird für automatisierte Aufgaben verwendet und Service Accounts

[Bildunterschrift] Das obige Bild zeigt eine grundlegende High-Level-Architektur einer typischen PAM-Lösung.

Hier kommt die Königin

Um wirklichen Schutz zu bieten, muss eine MFA-Lösung eine Möglichkeit bieten, jede Schnittstelle zum PAM-System zu sichern.

Ohne alle Schnittstellen zu schützen, hinterlassen Sie eine Schwachstelle im System, die es einem Angreifer ermöglicht, einzudringen.

In vielen Fällen ist MFA aufgrund der komplexen Integrationsanforderungen nicht auf allen PAM-Schnittstellen implementiert. In den meisten Fällen erfordern MFA-Implementierungen Agenten oder Proxys sowie Änderungen an der Netzwerkarchitektur. Da PAM-Lösungen oft als „Black Box“-Appliance ausgeliefert werden, ist es nicht möglich, Agenten zu installieren oder Änderungen am Code vorzunehmen.

Auf RADIUS basierende MFA-Lösungen sind komplex zu implementieren und bieten eine schlechte Benutzererfahrung, da für jede geöffnete Sitzung ein Einmalkennwort (OTP) eingegeben werden muss (denken Sie daran, dass Administratoren täglich unzählige Sitzungen öffnen können – das ist also lästig).

SilverfortDie agentenlose und proxylose Lösung von aktiviert MFA auf allen PAM-Schnittstellen ohne aufwändige Änderungen am System oder der Umgebung vornehmen zu müssen. Dank an SilverfortDurch die agentenlose Architektur von ist es auch möglich, alle Schnittstellen zur PAM-Lösung zu schützen, einschließlich der Webschnittstelle, des GUI-Clients, der API und der Proxys, ohne dass MFA immer wieder für jede Sitzung durchgeführt werden muss.

Bei der Auswahl eines MFA-Anbieters ist es auch wichtig, die Endbenutzererfahrung zu berücksichtigen.

IT-Administratoren (die verwenden privilegierte Konten) reagieren normalerweise sehr empfindlich auf Änderungen in ihrem Arbeitsablauf. Außerdem verwenden sie die PAM-Lösung innerhalb einer Stunde mehrmals, sodass jede Unannehmlichkeit erhebliche Auswirkungen auf die Produktivität haben kann.

In den meisten Fällen speichern die Benutzer die Anmeldeinformationen für die PAM-Lösung in ihren Browsern oder Verbindungsmanagern, um ihnen das Leben zu erleichtern.

Weitere Aspekte, die bei der Auswahl eines MFA-Anbieters für eine PAM-Lösung berücksichtigt werden sollten:

1. Änderungen an aktuellen Arbeitsabläufen

2. Möglichkeit, mehrere Sitzungen gleichzeitig ohne mehrere MFA-Herausforderungen zu öffnen

3. Benutzerfreundliche MFA-Optionen wie Softtoken und mobile MFA-Apps

4. Fähigkeit, MFA nur einmal innerhalb eines bestimmten Zeitrahmens auszulösen

5. Risikobasierte MFA, die das Benutzerverhalten und den Kontext berücksichtigt

Silverfort risikobasierte Authentifizierungslösung ist flexibel und ermöglicht es, ein Gleichgewicht zwischen Sicherheit und Benutzererfahrung zu schaffen, indem es Benutzern ermöglicht wird, sich nur hin und wieder mit MFA zu authentifizieren, während sie die ganze Zeit geschützt bleiben. Dies zusammen mit dem adaptiven risikobasierten Ansatz macht es zu einer idealen MFA-Lösung für eine PAM-Implementierung.

Zusammenfassung

PAM ist eine kritische Sicherheitsebene für Organisationen. PAM-Projekte erfordern einen erheblichen Zeit- und Ressourcenaufwand. Macht es Sinn, sich die Mühe zu machen, die Tür abzuschließen, aber das Fenster offen zu lassen?

MFA sollte hinzugefügt werden, um Ihre PAM-Lösung vom ersten Tag an zu schützen. Es sollte als integraler Bestandteil der PAM-Lösung betrachtet werden und verwendet werden, um den Zugriff über alle Wege und Schnittstellen zu sichern, um die wichtigsten Assets in Ihrem Netzwerk zu schützen.