Conclusiones clave sobre violaciones de Uber: por qué MFA, la protección de cuentas de servicio y PAM deben trabajar juntos para proteger contra credenciales comprometidas

La reciente violación de Uber debería ser una llamada de atención para repensar cómo se implementa y practica la protección de la identidad en los entornos empresariales actuales. Porque el aspecto más sorprendente de esta violación no es sólo el papel que desempeñaron las credenciales comprometidas, sino también el fallo de la Protección de la identidad medidas que existían para evitar el uso malicioso de esas credenciales.

De hecho, este ataque es un ejemplo perfecto de por qué las amenazas a la identidad son el vector de ataque más destacado hoy en día debido a las lagunas inherentes en las políticas actuales. MFA y Soluciones PAM. En este artículo, examinamos estas brechas y discutimos SilverfortEl enfoque unificado de Protección de la identidad a través de una plataforma especialmente diseñada que puede frustrar esas amenazas exactas.

Tabla de contenido

Flujo de ataques: Credencial comprometida a lo largo del camino

- Los atacantes obtuvieron credenciales de VPN de un contratista externo. Úber publicado que "Es probable que el atacante haya comprado la contraseña corporativa de Uber del contratista en la web oscura, después de que el dispositivo personal del contratista hubiera sido infectado con malware, exponiendo esas credenciales".

- Con estas credenciales en mano, los atacantes llevaron a cabo una Ataque con bomba del MFA seguido de una llamada directa al contratista donde se hicieron pasar por personal de apoyo. Esto dio como resultado que el contratista aprobara la notificación de la MFA, otorgando así a los atacantes acceso al entorno interno de Uber.

- Una vez dentro, el atacante escaneó la red hasta encontrar un recurso compartido de red que, según el atacante Tweet, contenía algunos scripts de Powershell. Uno de los scripts de Powershell contenía el nombre de usuario y la contraseña de un usuario administrador en PAM'. Con esto, pudo acceder al PAM y extraer datos de varios sistemas, incluidos DA, Duo, OneLogin, AWS y Google Workspace.

Nota importante: al estar incrustado en un script, este 'usuario de dominio' probablemente era una cuenta de servicio creada para permitir que el script realizara las autenticaciones que necesitaba para cumplir su tarea. Es una práctica común codificar dichas credenciales en un script, pero eso significa que no pueden ser protegidas y sujetas a la rotación de contraseñas PAM, lo que las hace vulnerables a los ataques. - Desde allí, accedieron a múltiples recursos a voluntad, incluida la publicación de una foto explícita en un foro de mensajes interno.

Brechas que permitieron el ataque

Al analizar las medidas de seguridad implementadas, vemos una variedad de debilidades en las soluciones MFA y PAM, así como en la protección de la cuenta de servicio que permitió que este ataque fuera exitoso. Examinemos cada uno:

MFA: Protección limitada y cobertura parcial

- Incapacidad para detectar autenticación riesgosa: La solución MFA implementada no tenía la capacidad de identificar intentos de acceso denegado continuamente como indicador de riesgo, lo que provocó que el contratista recibiera avisos una y otra vez.

- Incapacidad para proteger el acceso a recursos compartidos de red: A pesar de su sencilla experiencia de usuario, acceder a un recurso compartido de red (ya sea a través de la interfaz de usuario o de la línea de comandos) desencadena un proceso de autenticación en segundo plano a través del protocolo CIFS. Dado que este servicio no es compatible de forma nativa con MFA, no había protección al acceder al recurso compartido de red.

PAM: punto único de falla cuando se implementa como protección independiente

- Acceso desprotegido: No hubo control de seguridad para el inicio de sesión inicial en la interfaz PAM. Requerir MFA para este acceso habría eliminado la capacidad de los atacantes de utilizar las credenciales comprometidas para acceso malicioso.

- Punto único de fallo: Incluso después de que un atacante violó el PAM y comenzó a acceder a los datos, no tuvo que ir más lejos. Una arquitectura de seguridad sólida debe incluir protecciones de múltiples capas para el acceso privilegiado, de modo que incluso si se viola la capa PAM, todavía existan otros controles de seguridad para detener el avance de los atacantes.

Cuentas de servicio: falta de seguimiento y protección

- Incapacidad para guardar y rotar contraseñas: Como se explicó anteriormente, las credenciales para cuentas de servicio que están codificados en un script no pueden estar sujetos a rotación y almacenamiento de contraseñas, ya que esto probablemente provocará la interrupción de los procesos que realiza el script. Sin embargo, el resultado en este caso fue crítico ya que la exposición de estas credenciales permitió a los atacantes acceder directamente al PAM.

El Silverfort Manera: MFA adaptable, protección de cuenta de servicio y refuerzo de PAM

Silverfort, Protección de identidad unificada La plataforma extiende MFA a cualquier usuario, sistema o recurso (incluidos aquellos que nunca antes pudieron protegerse) y aplica políticas de MFA adaptables que pueden responder de manera eficiente a los riesgos detectados. Además, Silverfort coloca una valla virtual entre las cuentas de servicio para evitar el uso indebido por parte de actores de amenazas.

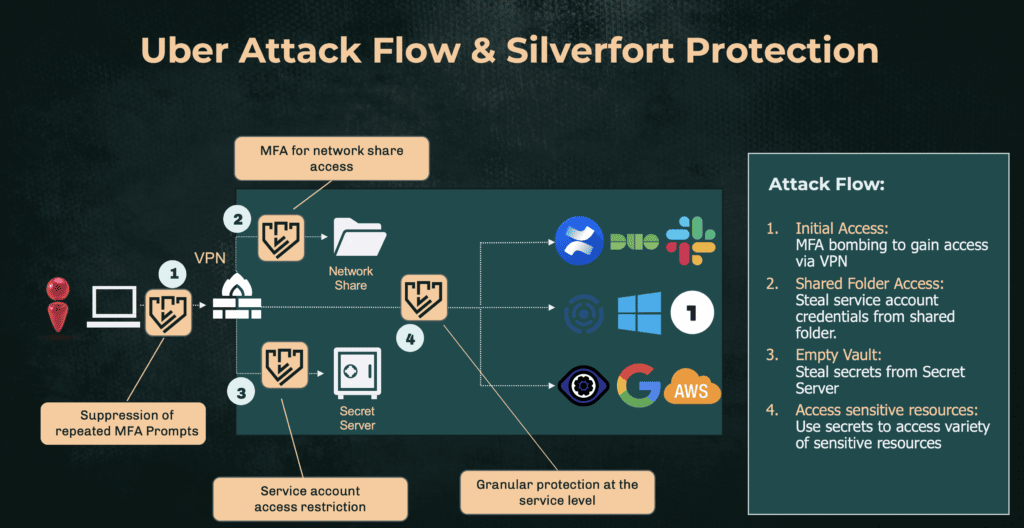

Junto con una solución PAM, Silverfort Puede prevenir infracciones similares a las de Uber mediante las siguientes capacidades:

- Mitigación del bombardeo del MFA: Silverfort Se pueden configurar políticas para suprimir el envío de mensajes de MFA al usuario después de una secuencia de intentos de acceso denegado. Mientras los intentos de acceso están registrados y son visibles en Silverfort consola para que el equipo de seguridad los investigue, el usuario real no los ve y, por lo tanto, no se verá tentado a permitir el acceso. Leer más en SilverfortLa mitigación del bombardeo del MFA en este blog.

- Protección MFA para recursos compartidos de red: Silverfort Puede aplicar protección MFA en el acceso a recursos compartidos de red. Esto se logra mediante Silverfortintegración con Active Directory, que permite analizar cada intento de acceso, independientemente del protocolo de autenticación o servicio utilizado. Esto agrega otra capa de protección y evita que los atacantes accedan a dichas carpetas incluso cuando tengan credenciales comprometidas en la mano.

- Protección de cuenta de servicio dedicada: Silverfort automatiza el descubrimiento, el monitoreo de actividad, el análisis de riesgos y la creación de políticas de acceso para todas las cuentas de servicio dentro del entorno. Esto significa que cualquier desviación de la cuenta de servicio de su actividad estándar puede desencadenar una política que bloquearía su acceso al recurso objetivo.

- Protección MFA para acceso PAM: Silverfort puede aplicar una política MFA sobre el acceso a la propia consola PAM, protegiéndola de accesos maliciosos como el de la infracción de Uber.

- MFA o bloqueo de acceso para cuentas privilegiadas que acceden desde una fuente que no es PAM: Silverfort puede aplicar una política que requeriría MFA o bloquearía el acceso por completo desde cualquier cuenta privilegiada (es decir, los almacenados en la bóveda de PAM) que intenta acceder a recursos desde cualquier fuente que no sea la propia máquina PAM. Esta política es una mitigación directa contra escenarios en los que atacantes han extraído maliciosamente el contenido PAM y luego intentan utilizar estas credenciales privilegiadas recientemente comprometidas para acceder a recursos confidenciales.

El siguiente diagrama muestra el flujo del ataque y las distintas etapas en las que Silverfort lo habría impedido:

Conclusión

La suposición realista que deben hacer las partes interesadas en la seguridad es que las credenciales eventualmente se verán comprometidas. Teniendo esto en cuenta, el punto de referencia definitivo para medir la parte de protección de identidad en la pila de seguridad empresarial es qué tan resistente es ante tal escenario. Como hemos establecido en este artículo, tradicional Soluciones MFA y la implementación de PAM independiente no logran proporcionar el nivel de protección que las empresas necesitan hoy en día.

SilverfortLa plataforma Unified Identity Protection es la primera solución que presenta una solución holística que combina MFA adaptable, protección automatizada de cuentas de servicio y refuerzo de PAM que puede enfrentar el panorama actual de amenazas a la identidad. Hacer clic esta página para obtener más información.