Presentamos el algoritmo LATMA para una mejor detección de movimientos laterales

La detección de movimientos laterales es un desafío con el que probablemente todos los investigadores de ciberseguridad estén familiarizados. Mi equipo y yo enfrentamos este desafío hace unos meses y, como era de esperar, descubrimos rápidamente que no existe una solución fácil o rápida para abordarlo.

En esta publicación, explicaré el desafío de detectar movimiento lateral y mostrarles cómo mi equipo y yo mejoramos significativamente nuestra capacidad para detectarlo con nuestro Herramienta analizador de movimiento lateral (LATMA). Discutiré los detalles de este algoritmo y explicaré cómo pudo obtener resultados mucho mejores que otros disponibles actualmente.

Si eres practicante, ¡escúchalo! Porque voy a compartir cómo puedes usar nuestra nueva herramienta de código abierto para detectar movimiento lateral en su entorno.

Tabla de contenido

Comprender el movimiento lateral al examinar un ataque reciente

Antes de hablar de la detección de movimiento lateral, primero definamos exactamente qué es. Y no hay mejor manera de hacerlo que usando un ejemplo.

Hace unos meses, los piratas informáticos del grupo cibercriminal Lapsus$ obtuvieron acceso a los sistemas de Uber a través de una VPN con credenciales de usuario habituales que adquirieron mediante una técnica de ingeniería social llamada "bombardeo MFA". Los atacantes escanearon la red para encontrar información valiosa y finalmente encontraron un script de PowerShell que contenía credenciales de administrador. Luego utilizaron las credenciales de este administrador para iniciar sesión en una base de datos y exponer información confidencial de la empresa.

Este ataque constó de varios pasos:

- Obtener acceso inicial a los sistemas de Uber, en este caso mediante ingeniería social.

- Buscar información y luego utilizarla para acceder a otras máquinas de la red y obtener credenciales privilegiadas.

- Usar estas credenciales privilegiadas para cumplir un objetivo malicioso; en este caso, exponer información confidencial.

Esos tres pasos ocurren en casi todas las infracciones exitosas. Sin embargo, sólo el segundo paso se considera movimiento lateral, ya que indica la capacidad de los atacantes para moverse con éxito a través de la red de una organización. Este es el paso en el que me centraré.

Comprender el papel que juega la autenticación en el movimiento lateral

El movimiento entre máquinas requiere autenticación. Durante esta fase, el atacante debe proporcionar credenciales al proveedor de identidad y solo después de verificarlas podrá avanzar a la máquina de destino.

El problema es que el movimiento normal entre máquinas requiere autenticación tanto como el movimiento malicioso, y ambos dejan los mismos rastros. Esto hace que sea muy difícil distinguir entre movimientos normales y maliciosos.

Una forma de abordar este problema es mediante la detección de anomalías. Sin embargo, adoptar este enfoque tiene sus propios desafíos, ya que muchas anomalías en realidad no son maliciosas. Por ejemplo, cuando un empleado va a su departamento de TI en busca de ayuda y la persona de TI inicia sesión en la computadora de la persona que solicitó ayuda, esto es una anomalía, pero obviamente no es maliciosa.

Lamentablemente, esta es la razón por la que los algoritmos simples de detección de anomalías en realidad no son muy útiles. Por eso mi equipo y yo desarrollamos el algoritmo LATMA que supera este obstáculo.

Los tres pasos para la detección de LATMA

Paso 1: crear un gráfico para el tráfico de autenticación anormal

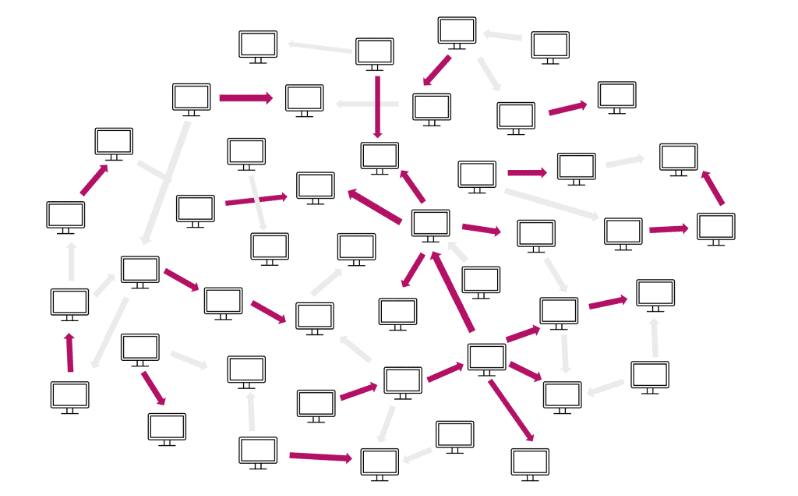

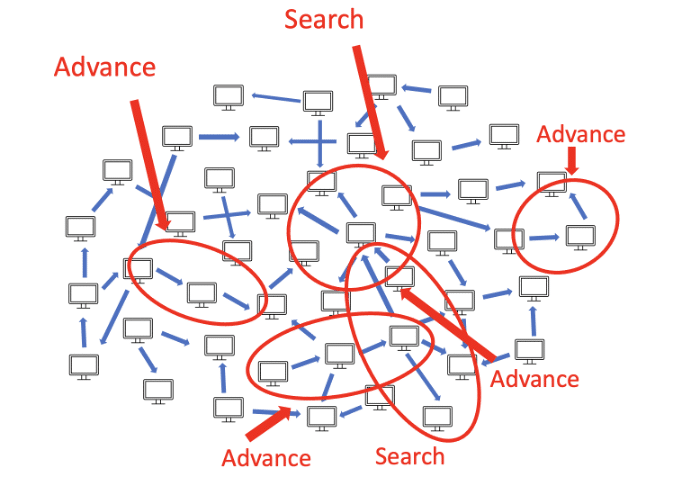

En este paso, LATMA digiere la totalidad del tráfico de autenticación en la organización y determina qué autenticaciones parecen normales y cuáles anormales. Lo hace utilizando información sobre el dominio, como roles de computadora/usuario y su comportamiento esperado. Luego, las autenticaciones se utilizan para construir un gráfico que represente la red, donde cada nodo representa una computadora y cada borde representa una autenticación.

Sin embargo, como se mencionó anteriormente, encontrar anomalías no es suficiente para detectar el movimiento lateral, por lo que hay varios pasos más en el proceso.

Paso 2: encontrar patrones de movimiento lateral

En este paso, tomamos el gráfico de autenticación del paso anterior como entrada y buscamos patrones de movimiento lateral. Estos patrones están asociados con diferentes tipos de malware. intención.

Clasificamos los patrones en tres categorías:

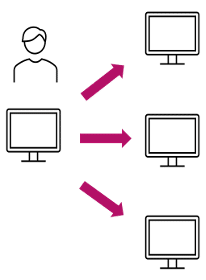

Patrones de búsqueda – Antes de que los atacantes realicen cualquier movimiento, probablemente buscarán un buen objetivo hacia el que avanzar. El patrón es: muchas autenticaciones desde una única fuente (que representa la ubicación actual del atacante) a múltiples servidores.

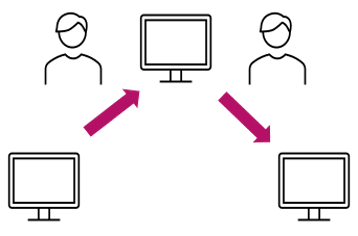

Patrones avanzados – Representan el movimiento de los atacantes entre diferentes activos de la red. Los atacantes podrían robar credenciales en el camino y luego usarlas para avanzar.

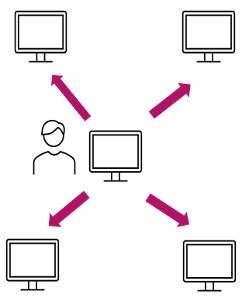

Patrones de actuación – Por lo general, ocurren hacia el final de la infracción, cuando los atacantes han comenzado a cumplir sus objetivos maliciosos. Estos patrones suelen caracterizarse por un acceso automático masivo a varias máquinas a la vez para robar información o ejecutar malware.

Paso 3: alerta

LATMA genera una alerta cuando al menos dos de estos patrones ocurren en secuencia. Por ejemplo, si el atacante busca una máquina objetivo hacia la cual avanzar y luego avanza exitosamente hacia ella, el algoritmo genera una alerta.

En el ejemplo, el ataque podría haberse detenido antes que el patrón de actuación, porque el algoritmo genera una alerta si detecta un patrón de actuación que se conecta a otro patrón. Los patrones de actuación suelen significar que el atacante ya ha cumplido sus objetivos. En este caso, el resultado del algoritmo puede ayudar con la investigación.

Presentamos LATMA: la herramienta analizadora de movimiento lateral

Como parte de nuestra investigación, desarrollamos una herramienta gratuita que implementa la lógica de LATMA y genera un informe detallado de todos los movimientos sospechosos en el medio ambiente. La herramienta consta de dos módulos:

Recopilador de registros – Este módulo recopila el tráfico de autenticación del Active Directory (AD) ambiente. Recopila los registros de los controladores de dominio y los puntos finales, centrándose únicamente en los interactivos. Kerberos y autenticaciones NTLM. Este módulo es de código abierto y se puede encontrar aquí: https://github.com/silverfort-open-source/latma

Módulo analizador – Este módulo ingresa los registros del recopilador y genera un informe detallado que contiene los patrones que encontró LATMA, cómo están conectados, quién los realizó y cuándo. También visualiza los hallazgos en un GIF. Este módulo es gratuito y se puede encontrar aquí: https://www.silverfort.com/resources/tools/lateral-movement-analyzer-tool-beta/

Una de las ventajas de esta herramienta es que los resultados son legibles y claros. Porque a veces la parte más difícil al lidiar con una alerta no es solo saber que sucedió sino convencer a su equipo de que no fue una falsa alarma. Los sencillos resultados de LATMA ayudan a abordar este problema.

Mire esta demostración completa de LATMA, desde 16:54 - 30:44

La prueba de LATMA está en los resultados

Si ha leído hasta aquí, espero que esté convencido de que este algoritmo y herramienta tienen valor. Por eso también quiero mostrarles que es extremadamente preciso.

Como parte de mi trabajo en Silverfort, puedo ver tráfico de autenticación de cientos de entornos diferentes, y es posible que se sorprenda al saber que muchos de ellos están dirigidos a intentos de movimiento lateral. Sabemos esto porque nuestro cliente descubrió esto o SilverfortLa plataforma nos alertó de ello. Eso hace que estos datos sean buenos para la validación, el entrenamiento de algoritmos y la prueba de hipótesis.

Ejecutamos LATMA en docenas de conjuntos de datos de diferentes entornos. La conclusión es que detectó el 95 % de los movimientos laterales y generó una falsa alarma aproximadamente una vez cada tres días, ¡casi 30 veces mejor que otros algoritmos existentes!

Trabajo futuro: hacia dónde vamos con esto

El trabajo en el algoritmo nos ayudó a mí y a mi equipo a comprender y modelar mejor los ataques de movimiento lateral. También me hizo darme cuenta de que, a pesar de la importante mejora, todavía queda un largo camino por recorrer. Las superficies de ataque están evolucionando rápidamente y los atacantes tienen cada vez más oportunidades de aprovechar esto, por ejemplo, migrando de un entorno local a la nube y viceversa. Por lo tanto, una posible mejora de este algoritmo incluiría registros y eventos de entornos de nube y detección de un movimiento lateral que cruza plataformas.

Esté atento a más noticias sobre LATMA y asegúrese de dejarnos saber sus comentarios sobre esta herramienta.