Los peligros ocultos de los administradores en la sombra

Las cuentas Shadow Admin son cuentas de usuario que tienen privilegios confidenciales, no porque sean miembros de una comunidad privilegiada. Admin Active Directory (AD) grupo, sino porque sin darse cuenta se les asignaron permisos que pueden permitirles hacerse cargo de otras cuentas privilegiadas y aprovecharlas para llegar a sus sistemas de destino y comprometerlos.

Si una cuenta de Shadow Admin se ve comprometida, puede ser muy riesgoso para la organización. Después de todo, estos cuentas de usuario se puede utilizar para comprometer cuentas adicionales y obtener privilegios administrativos.

Sin embargo, identificar estas cuentas y restringir su acceso no es una tarea trivial.

Tabla de contenido

¿Qué son los administradores en la sombra?

Un administrador paralelo es un usuario que no es miembro de grupos administrativos de AD, como administradores de dominio, administradores empresariales, administradores de esquemas, administradores, etc. Sin embargo, este usuario tendrá derechos sobre algún tipo de capacidades administrativas en una cuenta de administrador, que le permitan para adquirir mayores capacidades administrativas.

Estas capacidades administrativas incluyen:

- Derechos de control total (usuario o grupo)

- Escribir todas las propiedades (en un grupo)

- Restablecer contraseña (en un usuario)

- Todos los derechos ampliados (sobre un usuario)

- Cambiar permisos (usuario o grupo)

- Escribir miembro (en un grupo)

- Escribir propietario (usuario o grupo)

- El propietario real (usuario o grupo)

Además, cualquier usuario que pueda hacerse cargo y controlar a un administrador en la sombra de cualquier nivel también se considerará un administrador en la sombra.

Un ejemplo de administrador en la sombra:

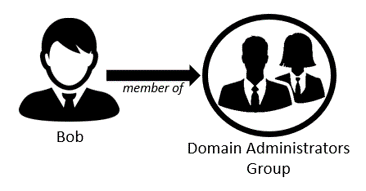

Digamos que Bob es administrador de dominio (un miembro del grupo de administradores de dominio). Esto significa que Bob tiene acceso de administrador de dominio a Active Directory.

Figura 1: Bob es miembro del grupo de administradores de dominio

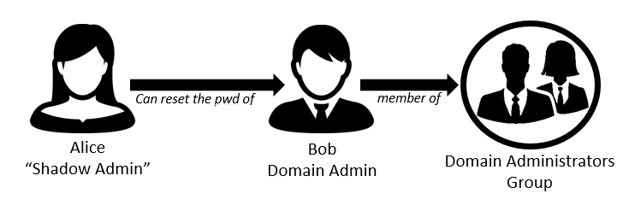

Alice no es miembro del grupo de administradores de dominio. Sin embargo, Alice tiene la capacidad de restablecer la contraseña de Bob. Por lo tanto, Alice puede restablecer la contraseña de Bob, iniciar sesión como Bob y ejecutar tareas que requieren privilegios de administrador de dominio en su nombre. Esto convierte a Alice en una "administradora en la sombra".

Figura 2: Alice puede restablecer la contraseña de Bob, lo que la convierte en "Administradora en la sombra"

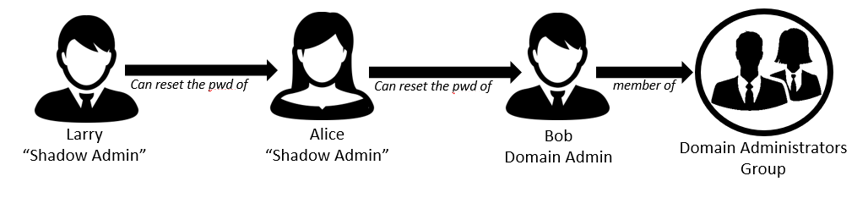

Ahora, digamos que Larry puede restablecer la contraseña de Alice. Esto significa que Larry puede restablecer la contraseña de Alice, iniciar sesión como Alice, cambiar la contraseña de Bob, luego iniciar sesión como Bob y ejecutar tareas que requieren privilegios de administrador de dominio. Esto convierte a Larry en un administrador en la sombra de nivel 2.

Figura 3: Larry puede restablecer la contraseña de Alice, lo que lo convierte también en un "Administrador en la sombra"

Y no termina con Larry. ¿Quién puede restablecer la contraseña de Larry?

El proceso continúa y una organización podría, potencialmente, tener muchos administradores en la sombra.

Tres razones por las que se crean administradores en la sombra

Hay algunas razones por las que existen administradores en la sombra en nuestras redes:

- Error humano o mala gestión de los derechos del usuario: Los administradores en la sombra pueden ser creados por administradores sin experiencia por error o porque no entendieron completamente las implicaciones de las asignaciones directas de privilegios. Aunque no hay intenciones maliciosas detrás de estas cuentas de administrador en la sombra, aún pueden presentar un riesgo para el medio ambiente al permitir a los usuarios acceso no autorizado a activos confidenciales.

- Creado para uso temporal pero nunca eliminado: Aunque esto se considera una mala práctica, en algunos casos los administradores de TI pueden otorgar a las cuentas privilegios temporales que convierten a los usuarios en administradores en la sombra, con la intención de eliminar estos privilegios en una fecha posterior. Si bien esto puede resolver problemas inmediatos, estos privilegios a menudo se dejan vigentes, lo que deja a estas cuentas con privilegios administrativos sin supervisión.

- Los adversarios pueden crear administradores en la sombra para ocultar actividades y permanecer sigilosos: Una vez que se han obtenido los privilegios de administrador, los atacantes pueden crear cuentas de administrador en la sombra para permitir la persistencia y ocultar sus actividades. Estas cuentas de administrador en la sombra se pueden usar para ocultar actividades maliciosas mientras el atacante permanece sigiloso.

Independientemente del motivo de su creación, los administradores en la sombra representan un riesgo para la organización, ya que permiten que personas no autorizadas realicen actividades que no deberían realizar. Si un adversario obtiene control sobre una cuenta de administrador en la sombra, puede usarse como vector de ataque.

El hecho de que estas cuentas no sean monitoreadas o supervisadas significa que no sólo usted no sabe que debe restringir su acceso (no puede solucionar problemas que no conoce), sino que también significa que el acceso no autorizado y los cambios pueden ocurrir. sin ser detectado. En algunos casos, estos cambios o accesos no autorizados pueden detectarse demasiado tarde: después de que se filtraron datos confidenciales o después de que sistemas críticos se vieron comprometidos.

¿Cómo puedo determinar quiénes son mis administradores en la sombra?

Identificar administradores en la sombra es un problema complejo y desafiante. Primero debe determinar quiénes son sus administradores, es decir, todos los usuarios que pertenecen a los grupos AD que les otorgan privilegios administrativos. Algunos grupos de AD son obvios, como el grupo de administración de dominio. Pero algunos grupos son menos obvios. Hemos visto que en muchas organizaciones se crean diferentes grupos administrativos para respaldar diferentes propósitos comerciales. En algunos casos, incluso puedes encontrar grupos anidados. Es importante identificar a todos los miembros de estos grupos. Al trazar las membresías de los grupos, debemos tener en cuenta no solo las identidades de los usuarios que aparecen en la lista de miembros, sino también las configuraciones de ID del grupo principal de cualquier usuario.

Comprender a los miembros de nuestros grupos administrativos en AD es un primer paso importante, pero no es suficiente para identificar a todos. cuentas privilegiadas en el dominio. Esto se debe a que no incluyen a los administradores paralelos. Para detectar a los administradores en la sombra, debe analizar los permisos ACL otorgados a cada cuenta.

¿Cree que puede analizar las ACL? Piensa otra vez

Como se explicó anteriormente, para detectar administradores paralelos, debe analizar el permiso ACL de cada cuenta en AD, para comprender si la cuenta tiene privilegios sobre algún grupo administrativo o cuenta de administrador individual. Esto, en sí mismo, es una tarea muy difícil, si no imposible, para cualquier ser humano.

Si puede realizar este análisis, le proporcionará el primer nivel de administradores en la sombra.

Pero no es suficiente. Ahora necesita analizar todas las ACL nuevamente para comprender quién tiene privilegios para cambiar estos administradores paralelos de primer nivel. Y luego, una y otra vez, y otra vez: este proceso debe continuar hasta que se detecten todos los niveles de sus administradores en la sombra.

¿Y si encontraras un grupo de administración en la sombra? Eso complica aún más las cosas.

La conclusión es que este importante análisis no se puede realizar manualmente.

Silverfort: La mejor solución MFA

Silverfort consultas periódicamente Active Directory para obtener las diferentes ACL de todos los objetos del dominio. Identifica automáticamente grupos de administradores comunes. Luego analiza las ACL en busca de usuarios y grupos de administradores paralelos que tengan privilegios equivalentes a los miembros de estos grupos de administradores, privilegios que efectivamente los convierten en cuentas/grupos de administradores paralelos. Continúa analizando las ACL para determinar tantas veces como sea necesario para identificar todos los niveles de cuentas y grupos de administradores paralelos, asegurándose de tener visibilidad completa de esas cuentas potencialmente peligrosas.

Los administradores de AD deben revisar esta lista completa para determinar si los privilegios de estas cuentas y grupos de administradores paralelos son legítimos o no, y si deben restringirse o supervisarse.

Además, Silverfort monitorea y analiza continuamente todas las solicitudes de acceso en todo el dominio. Considera a los administradores en la sombra como cuentas de alto riesgo. Silverfort identifica automáticamente, en tiempo real, actividades confidenciales, como un intento de restablecer una contraseña de usuario, y alerta sobre ello o requiere que el usuario valide su identidad con autenticación multifactor (MFA) antes de permitir el restablecimiento de la contraseña. Esto puede evitar cambios no autorizados en las cuentas de usuario, así como cualquier acceso no autorizado a activos confidenciales en la red.

Si desea obtener más información sobre esto – contáctenos para programar una demostración