Evite la propagación automatizada de ataques de ransomware

Los ataques de ransomware ocupan un lugar destacado entre las preocupaciones de ciberseguridad de las empresas. La práctica común hoy en día es protegerse contra el entrega y ejecución etapas de estos ataques. Sin embargo, casi todas las empresas carecen de la capacidad de prevenir de forma proactiva la propagación automatizada of ransomware carga útil que ha logrado eludir la protección de entrega y ejecución. Dado que esta propagación es la diferencia entre un único punto final infectado y un bloqueo empresarial masivo, la falta de la capacidad de prevenir esto es una brecha de seguridad crítica. SilverfortLa plataforma Unified Identity Protection ofrece la única solución actual que puede utilizar MFA para prevenir eficazmente la propagación automatizada de ransomware, sin permitir nunca que la carga maliciosa se expanda más allá de la máquina inicialmente infectada.

Tabla de contenido

La propagación automatizada es el factor X en los ataques de ransomware

Los ataques de ransomware pasaron de ser una molestia a un riesgo crítico en 2017, cuando el WannaCry y NotPetya Los ataques causaron estragos entre empresas de todo el mundo, con daños totales estimados en cerca de 15 mil millones de dólares. Estos ataques fueron los primeros en acoplar un carga útil de cifrado propagación automatizada. De esta manera, la ingeniería social de un solo trabajador empresarial para abrir un correo electrónico armado resultó en el cifrado de datos no solo del terminal de este trabajador, sino de todas las demás máquinas en el entorno empresarial. Esta nueva realidad obligó seguridad empresarial tomadores de decisiones para volver a priorizar sus necesidades de seguridad, presionando protección contra ransomware empresarial al principio de su lista.

Anatomía del ataque de ransomware: entrega, ejecución, propagación

Los ataques de ransomware comprenden las siguientes etapas consecutivas:

Protección de entrega: verificada

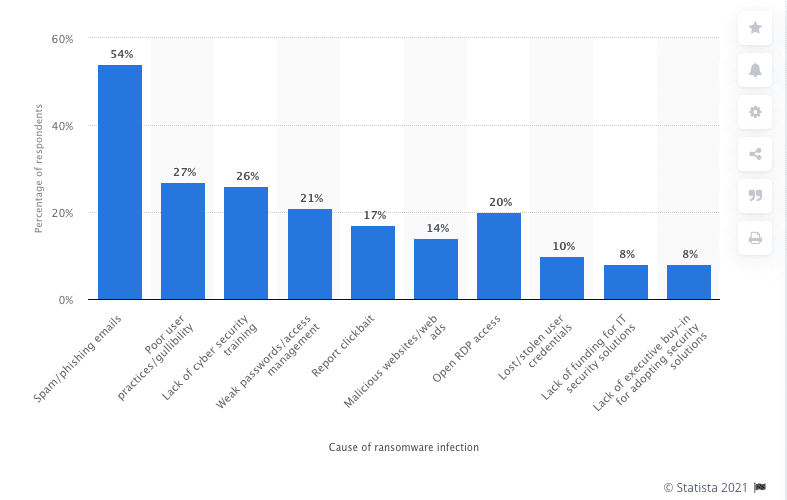

El propósito de la etapa de entrega es colocar la carga útil del ransomware en la máquina del objetivo. Existen varios métodos para que los atacantes logren esto: correos electrónicos de phishing armados, acceso RDP comprometido y abrevaderos que encabezan la lista. La siguiente tabla, tomada de Sitio web de Statista, muestra una distribución más detallada de los vectores de entrega:

La protección contra la entrega de ransomware se lleva a cabo mediante puertas de enlace de seguridad de correo electrónico que escanean los correos electrónicos para detectar y eliminar contenido riesgoso antes de la interacción del usuario, plataformas de protección de terminales que evitan la descarga de malware potencial y MFA en conexiones RDP que impiden que los atacantes se conecten. credenciales comprometidas.

Protección de ejecución: marcada

La etapa de ejecución es cuando la carga útil del ransomware que se entregó con éxito a la estación de trabajo o al servidor comienza a ejecutarse con la intención de cifrar los archivos de datos en la máquina.

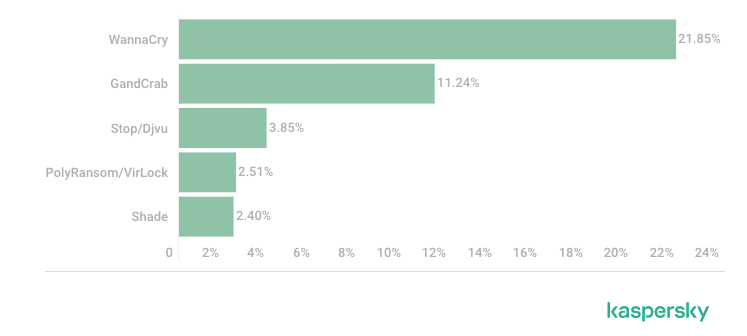

Esta mesa, montada por Kaspersky Labs, muestra las familias de ransomware con mayor rendimiento:

Las empresas se protegen contra la etapa de ejecución implementando plataformas de protección de puntos finales (EPP) en sus estaciones de trabajo y servidores. El EPP tiene como objetivo detener la ejecución de cualquier proceso que se detecte como ransomware, evitando por completo el cifrado malicioso.

Protección de propagación: ¡el punto ciego!

La etapa de propagación es donde la carga útil del ransomware se copia a muchas otras máquinas en el entorno empresarial mediante autenticación maliciosa con credenciales comprometidas. Una de las superficies de ataque más vulnerables son las carpetas compartidas. En un entorno empresarial, cada usuario tiene acceso al menos a algunos de ellos, lo que allana el camino para que se propague el ransomware.

Como hemos explicado antes, esta es la etapa donde se provoca el daño masivo. Sin embargo, esta etapa hoy es un punto ciego en la postura de seguridad de las empresas. Hoy en día no existe ninguna solución de seguridad que sea capaz de impedir la propagación automatizada de ransomware en tiempo real. En la práctica, significa que si una variante de ransomware logra eludir las medidas de seguridad de Entrega y Ejecución (y un cierto porcentaje si estas variantes siempre lo hacen) puede propagarse dentro del entorno empresarial, cifrando cualquier máquina a la que pueda llegar. Y aunque los EPP están mejorando en su protección contra nuevas cepas de malware, los actores de amenazas están creando cargas útiles más evasivas y sigilosas, lo que hace que dicha elusión sea un escenario de alta probabilidad.

¿Cuál es el desafío en la protección contra la propagación automatizada de ransomware?

Para comprender mejor la causa fundamental de esta brecha de seguridad, examinemos cómo funciona la propagación automatizada de ransomware.

Tenemos el punto final del paciente cero donde se ejecutó inicialmente la carga útil del ransomware. Para propagarse a otras máquinas del entorno, el malware utilizará credenciales comprometidas y realizará una autenticación estándar – proporcionar a la otra máquina un nombre de usuario y credenciales válidos (aunque comprometidos). Si bien esta actividad es 100% malicioso dentro de su contexto, en esencia es idéntico a cualquier autenticación legítima en el ambiente. No hay manera para que el proveedor de identidad – Active Directory en este caso, para identificar este contexto malicioso y aprobará la conexión.

Así que aquí está el punto ciego en la protección contra ransomware: por un lado, ningún producto de seguridad puede bloquear las autenticaciones en tiempo real y, por el otro, el único producto que puede hacerlo (el proveedor de identidad) no tiene la capacidad de discernir. entre autenticaciones legítimas y maliciosas.

Aquí es donde Silverfort unificada Protección de Identidad La plataforma entra en juego.

La solución: plataforma unificada de protección de identidad

Silverfort ha sido pionero en el primer diseño específico Protección de identidad unificada plataforma que previene proactivamente ataques que utilizan credenciales comprometidas para acceder a recursos empresariales. Silverfort utiliza tecnología innovadora y sin agentes para integrarse de forma nativa con los proveedores de identidad en el entorno empresarial para aplicar un monitoreo continuo, análisis de riesgos y aplicación de políticas de acceso en todos y cada uno de los intentos de acceso a cualquier recurso local y en la nube. De este modo, Silverfort amplía la autenticación basada en riesgos y MFA a recursos y a interfaces de acceso que nunca antes podrían haberse protegido: de alta calidad que incluyen Active Directory Interfaces de acceso remoto de línea de comando en las que se basa la propagación automatizada de ransomware..

Entonces, ¿cómo Silverfort ¿Ofrecer protección en tiempo real contra la propagación automatizada de ransomware?

Como explicamos anteriormente, la propagación automatizada utiliza autenticación con credenciales comprometidas para propagarse en el entorno de destino con especial inclinación hacia las carpetas compartidas. entendamos como Silverfort aborda este riesgo:

Monitoreo continuo

Silverfort analiza continuamente las autenticaciones de las cuentas de los usuarios y los intentos de acceso, creando un perfil de comportamiento de alta precisión de las actividades normales de los usuarios y las máquinas.

Análisis de riesgo

En el caso de la propagación automatizada, habrá múltiples intentos de inicio de sesión simultáneos provenientes de una sola máquina y cuenta de usuario. SilverfortEl motor de riesgo identificará inmediatamente este comportamiento anómalo y aumentará la puntuación de riesgo tanto de la cuenta del usuario como de la máquina.

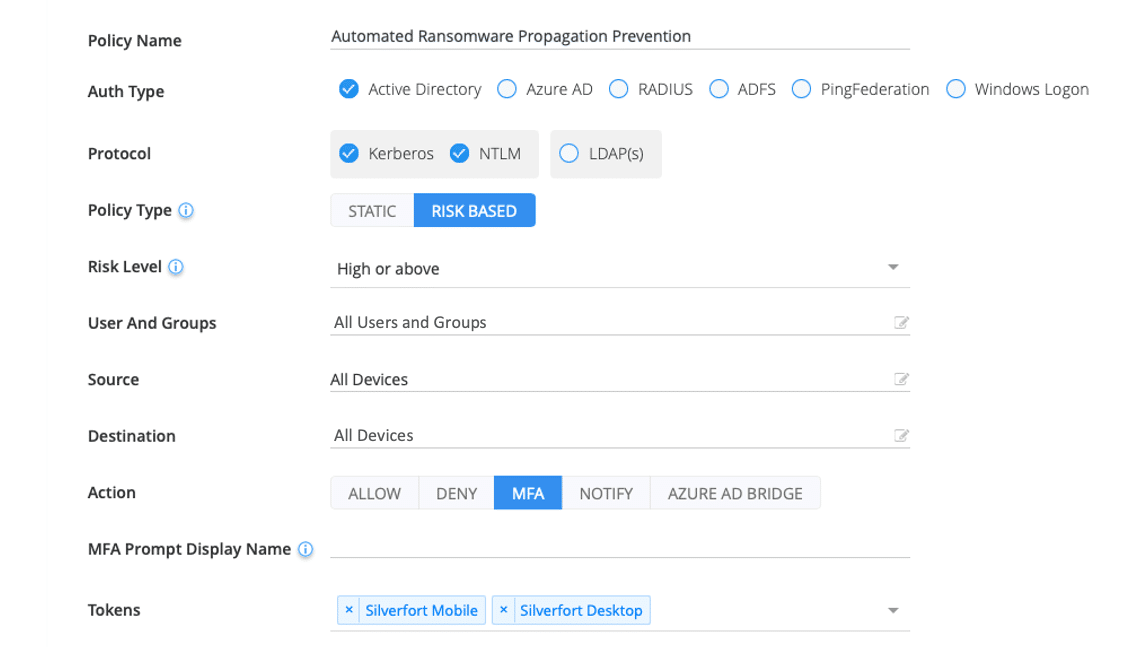

Aplicación de políticas de acceso

Silverfort permite a los usuarios crear políticas de acceso que utilizan su puntuación de riesgo en tiempo real para activar una acción protectora, intensificando autenticación con MFA o incluso bloquear el acceso por completo. La política contra la propagación automatizada de ransomware requeriría MFA siempre que la puntuación de riesgo de una cuenta de usuario sea "Alta" o "Crítica", y se aplicaría a todas las interfaces de acceso: Powershell, CMD y CIFS, que es el protocolo dedicado para proporcionar acceso compartido a carpetas de red.

Con esta política habilitada, siempre que el ransomware intente expandirse a otra máquina, no se permitirá la conexión sin la verificación MFA del usuarios reales cuyas credenciales se vieron comprometidas. Efectivamente, significa que se evitaría la propagación y el ataque se limitaría a un único punto final de paciente cero.

Conclusión: se necesita un enfoque de protección de identidad dedicado para evitar la propagación automatizada

La propagación automatizada es el componente más letal de los ataques de ransomware y es el elemento clave en el riesgo que suponen para las empresas en la actualidad. Con SilverfortCon la plataforma Unified Identity Protection, finalmente puede cubrir y verificar este punto ciego crítico, lo que aumenta materialmente la resistencia de su empresa ante intentos de ataques de ransomware.