PAM es el rey, pero ¿quién protege al rey?

— Por Jonathan Nativ, director de ventas, APAC, Silverfort -

En el juego de ajedrez, el rey es la pieza más importante. Una vez que tu oponente consigue tu rey, el juego termina. Sin embargo, el rey es una pieza relativamente vulnerable y está protegido por piezas más fuertes como torres, alfiles y, por supuesto, la reina.

En el mundo de las TI, Gestión de acceso privilegiado (PAM) (muchas veces denominada Bóveda de Contraseñas) es el 'Rey' porque almacena las claves del reino: las credenciales de los usuarios más importantes y sensibles de la organización (usuarios privilegiados) y muchas veces se utiliza como punto de entrada. en la organización para usuarios externos.

Por lo tanto, los adversarios harán todo lo posible para comprometerlo.

¿Qué es una solución PAM y por qué es importante protegerla?

La solución PAM es un repositorio centralizado donde se almacenan y administran todas las credenciales confidenciales. Esto incluye:

1. Credenciales de administrador de dominio

2. Credenciales de la base de datos

3. Credenciales y claves de acceso a la infraestructura de la nube

4. Contraseñas del cortafuegos

5. Cuentas corporativas de redes sociales

6. Muchos más

Un aspecto clave a tener en cuenta sobre las soluciones PAM es que, una vez implementadas, se convierten en el sistema más sensible de la red, ya que contiene todas las credenciales de los usuarios más privilegiados.

Según la Gartner, proteger cuentas privilegiadas en una organización es un proyecto de seguridad de máxima prioridad en estos días. Esto se debe al hecho de que se utilizaron credenciales comprometidas en más del 80% de las filtraciones de datos. Cuando los atacantes obtienen acceso a la red, lo primero que buscarán son credenciales privilegiadas. Estas credenciales les permitirán acceder a activos de alto valor, moverse lateralmente en la red e instalar software malicioso.

¿Qué pasa si uno de los administradores de su sistema (que utiliza la solución PAM) es víctima de un ataque de phishing y le roban sus credenciales personales? Si esas credenciales permiten el acceso a la solución PAM, el atacante ahora tiene acceso a todas las credenciales, que se han almacenado convenientemente en una ubicación central.

Si un adversario obtiene acceso a la solución PAM, literalmente obtiene acceso ilimitado a cualquier sistema sensible de la red. Añadiendo Autenticación de múltiples factores (MFA) proporciona una capa crítica de seguridad contra el uso de credenciales de usuario robadas. Por ese motivo, los proveedores de PAM recomiendan encarecidamente implementar siempre una solución MFA junto con la solución PAM.

Entonces, ¿cómo debo proteger a mi rey?

En un artículo reciente publicado por Deloitte, PAM y MFA están clasificadas como las dos principales iniciativas de identidad para empresas, con igual importancia. Estas dos importantes iniciativas van de la mano: poner todas sus contraseñas confidenciales en un solo lugar no tiene mucho sentido si los atacantes pueden acceder fácilmente con otra contraseña. Una vez que la solución PAM esté protegida con MFA, incluso si un atacante obtiene las credenciales robadas de un administrador del sistema, no podrá acceder a la solución PAM. Esto se debe a que un factor adicional de autenticación (como un token o la aprobación a través de una aplicación móvil) se requiere del usuario antes de que se le conceda el acceso.

Al seleccionar e implementar una solución MFA, es clave asegurarse de que todas las interfaces de la solución PAM estén protegidas por MFA, no solo la puerta de entrada. Puede que sea más fácil decirlo que hacerlo.

Dejame explicar:

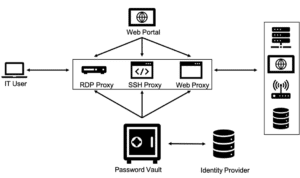

La mayoría de las soluciones PAM tienen varias interfaces, que incluyen:

1. Acceso al portal web: se utiliza para la recuperación de credenciales y para tareas administrativas.

2. Acceso proxy: utilizado por los administradores del sistema para conectarse a sistemas utilizando credenciales protegidas (este es el método preferido por los administradores del sistema porque es más transparente).

3. Acceso API: utilizado para tareas automatizadas y cuentas de servicio

[pie de imagen] La imagen de arriba muestra una arquitectura básica de alto nivel de una solución PAM típica.

Aquí viene la reina

Para ofrecer una protección real, una solución MFA debe proporcionar una forma de proteger cada interfaz en el sistema PAM.

Sin proteger todas las interfaces, estás dejando una vulnerabilidad en el sistema que permitirá que un atacante entre.

En muchos casos, MFA no se implementa en todas las interfaces PAM debido a los complejos requisitos de integración. En la mayoría de los casos, las implementaciones de MFA requieren agentes o proxies, así como cambios en la arquitectura de la red. Como las soluciones PAM a menudo se entregan como un dispositivo de "caja negra", no es posible instalar agentes ni realizar cambios en el código.

Soluciones MFA que se basan en RADIUS son complejos de implementar y brindan una mala experiencia de usuario debido al hecho de que es necesario ingresar contraseñas de un solo uso (OTP) para cada sesión que se abre (tenga en cuenta que los administradores pueden abrir innumerables sesiones todos los días, por lo que se convierte en una molestia).

SilverfortLa solución sin agentes ni proxy habilita MFA en todas las interfaces PAM sin necesidad de realizar cambios complejos en el sistema o el entorno. Gracias a SilverfortLa arquitectura sin agentes de también es posible proteger todas las interfaces de la solución PAM, incluida la interfaz web, el cliente GUI, la API y los servidores proxy, sin la necesidad de realizar MFA una y otra vez para cada sesión.

Al elegir un proveedor de MFA, también es importante tener en cuenta la experiencia del usuario final.

Los administradores de TI (que utilizan cuentas privilegiadas) suelen ser muy sensibles a los cambios en su flujo de trabajo. También utilizan la solución PAM varias veces en el lapso de una hora, por lo que cualquier inconveniente puede tener un impacto importante en la productividad.

En la mayoría de los casos, los usuarios almacenan las credenciales de la solución PAM en sus navegadores o administradores de conexión para facilitarles la vida.

Otros aspectos que se deben considerar al elegir un proveedor MFA para una solución PAM:

1. Cambios en los flujos de trabajo actuales

2. Posibilidad de abrir varias sesiones al mismo tiempo sin múltiples desafíos de MFA

3. Opciones de MFA fáciles de usar, como tokens blandos y aplicaciones móviles de MFA

4. Capacidad de activar MFA solo una vez dentro de un período de tiempo determinado

5. MFA basada en riesgos que considera el comportamiento y el contexto del usuario

Silverfort, solución de autenticación basada en riesgos es flexible y le permite proporcionar un equilibrio entre la seguridad y la experiencia del usuario al permitir que los usuarios se autentiquen con MFA solo de vez en cuando, mientras los mantiene seguros todo el tiempo. Esto, junto con el enfoque adaptativo basado en riesgos, la convierte en una solución MFA ideal para la implementación de PAM.

Palabras finales

PAM es una capa de seguridad crítica para las organizaciones. Los proyectos PAM requieren una cantidad significativa de tiempo y recursos. ¿Tiene sentido tomarse la molestia de cerrar la puerta pero dejar la ventana abierta?

Se debe agregar MFA para proteger su solución PAM desde el primer día. Debe considerarse una parte integral de la solución PAM y usarse para asegurar el acceso a través de todas las rutas e interfaces con el fin de proteger los activos más importantes de su red.