Segmentación de la identidad: un pilar clave para reforzar la postura de seguridad

A medida que evolucionan las amenazas cibernéticas, las organizaciones deben adaptar constantemente sus estrategias de seguridad de identidad para mantenerse protegidas. Uno de los elementos más importantes de las estrategias de seguridad modernas es la segmentación de la red, que implica la división de una red en segmentos más pequeños y aislados para limitar el acceso no autorizado a recursos confidenciales.

Como la segmentación de red es bien conocida e implementada por la mayoría de las organizaciones, el aumento de las amenazas a la identidad presenta un enfoque más moderno para la segmentación desde el plano de control de identidad.

Una extensión adicional de este concepto es segmentación de identidad, que se centra en la identidad y los atributos de los usuarios, dispositivos y aplicaciones. Este enfoque permite a las organizaciones aplicar controles de acceso granulares a identidades específicas, mejorando su postura general de seguridad y protección contra el acceso no autorizado.

En este blog, exploraremos la diferencia entre segmentación de red y segmentación de identidad. También exploraremos cómo la segmentación de la identidad es la clave para implementar una verdadera Zero Trust estrategia.

Tabla de contenido

La evolución de la segmentación de la red

La segmentación de red es un enfoque de seguridad que aísla segmentos en la red empresarial para reducir la superficie de ataque. La segmentación de red funciona mejor en el entorno empresarial de “castillo y foso”, asegurando todos los puntos de exposición del entorno. Este enfoque ha sido implementado en gran medida desde principios de la década de 2000 por los equipos de seguridad y TI.

Si bien este enfoque ha demostrado ser eficaz en la mayoría de las estrategias de seguridad de la red, la naturaleza cambiante de las amenazas cibernéticas resalta las brechas en la segmentación de la red.

Las políticas de acceso a la segmentación de la red suelen estar definidas por reglas de firewall o VLAN, que tienden a ser estáticas y dependientes del tráfico de la red. Estas políticas estáticas dependen del dispositivo y no de los requisitos de acceso del usuario, y a menudo otorgan un acceso amplio a los usuarios según su ubicación dentro de la red. Los atacantes atacan cada vez más las identidades de los usuarios y explotan las credenciales comprometidas para obtener acceso no autorizado.

El enfoque no se adapta a la naturaleza dinámica de los entornos de trabajo modernos, donde los usuarios acceden a recursos desde una variedad de dispositivos y ubicaciones. La segmentación de la red no proporciona el control granular necesario para proteger las identidades de forma eficaz.

La segmentación de la identidad mejora la postura de seguridad de la identidad

La segmentación de identidades es el enfoque de seguridad que implica gestionar y controlar el acceso en función de las identidades, roles y atributos de los usuarios. En lugar de depender de límites rígidos de la red, como listas de acceso IP y reglas de firewall, la segmentación de identidad divide la red no sólo desde un punto de vista físico o geográfico, sino también desde la perspectiva del plano de control de identidad.

Esto se hace segmentando un entorno según la identidad y los atributos de los usuarios, dispositivos y aplicaciones. Al hacerlo, las organizaciones pueden implementar controles de acceso granulares, garantizando que los usuarios solo tengan acceso a los recursos necesarios para sus funciones.

Segmentación de red versus segmentación de identidad

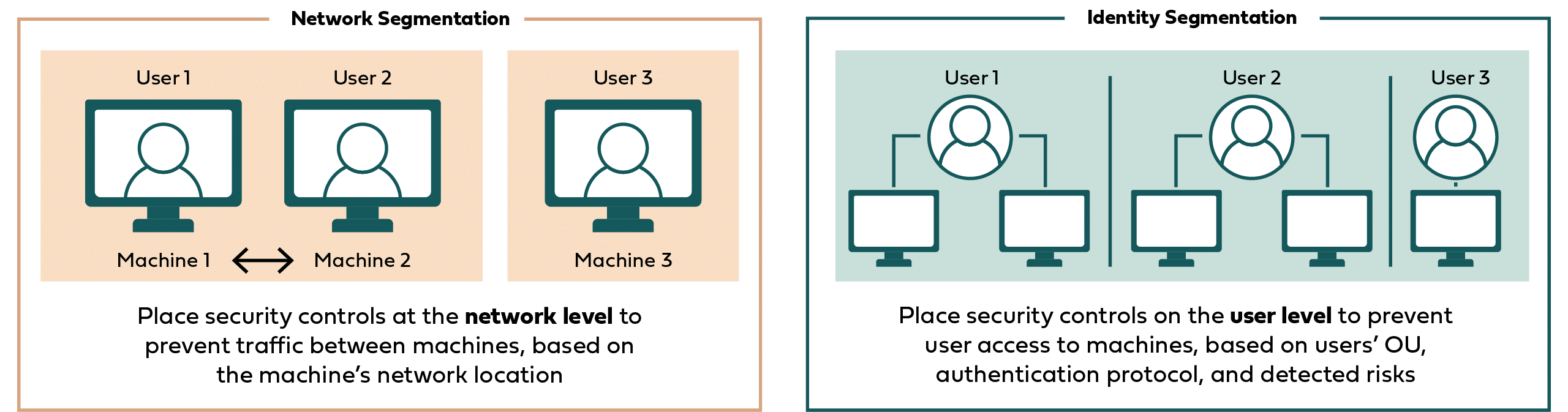

La segmentación de la red implica dividir una red en diferentes segmentos para mejorar la seguridad y el control. La segmentación de red tradicional se basa en factores como direcciones IP, VLAN y separación física para crear estos segmentos. Si bien es eficaz para limitar el impacto de una brecha dentro de la red, la segmentación de la red a menudo no logra abordar la naturaleza dinámica y evolutiva de las identidades de los usuarios.

Por otro lado, la segmentación de identidades desplaza el foco hacia las identidades de los usuarios. Este enfoque se alinea con las amenazas de seguridad modernas donde los usuarios son los objetivos principales y las amenazas a menudo explotan las credenciales comprometidas. La segmentación de identidad implica la creación de controles de acceso basados en atributos, roles y comportamiento del usuario, de modo que los usuarios solo puedan acceder a los recursos necesarios para sus roles, independientemente de su ubicación en la red.

La principal diferencia radica en su enfoque: la segmentación de la red enfatiza la seguridad de las vías y la infraestructura, mientras que la segmentación de la identidad se centra en salvaguardar las identidades de los usuarios individuales. La segmentación de la red tiende a depender de políticas estáticas basadas en la estructura de la red, mientras que la segmentación de la identidad implica controles de acceso dinámicos y contextuales basados en los atributos del usuario. La segmentación de la identidad es particularmente eficaz para contrarrestar las amenazas basadas en la identidad, que se han vuelto cada vez más frecuentes en el panorama de la ciberseguridad.

Adaptación a la arquitectura Zero Trust

Para implementar una arquitectura Zero Trust, todas las organizaciones deben proteger sus identidades, dispositivos, redes, aplicaciones y cargas de trabajo, así como sus datos. Es importante señalar que, si bien muchas organizaciones han implementado con éxito algunos principios del modelo Zero Trust, la mayoría aún necesita fortalecer sus estrategias. gestión de la postura de seguridad de la identidad.

Fuerte de gestión de identidades y la protección permite a las organizaciones responder con mayor rapidez y precisión cuando surge una amenaza potencial. Los equipos de TI pueden rastrear y alertar mejor sobre cualquier amenaza de identidad que surja, lo que genera medidas proactivas para detener posibles intentos de acceso no autorizado.

Para construir una arquitectura Zero Trust completa en todos sus entornos, gestión de identidades y Protección de la identidad deben ser los componentes centrales. Esto le permitirá gestionar y proteger todos los aspectos de la identidad de forma eficaz, lo cual es esencial para salvaguardar todo tipo de activos, incluidos los locales.