Rebota el ticket y los ataques de yoduro de plata en Azure AD Kerberos

Silverfort La investigación encuentra que los actores de amenazas podrían atacar el nuevo protocolo de autenticación en la nube de Microsoft para robar o falsificar tickets en la nube y realizar movimientos laterales.

Resumen

Silver Ticket y Pass the Ticket (PTT) son legados locales notorios Kerberos ataques utilizados para realizar movimientos laterales en Active Directory. Marcando otro paso hacia la nube, Microsoft recientemente hizo Azure AD Kerberos, su implementación del protocolo Kerberos basada en la nube, está disponible de forma generalizada. Azure AD Kerberos permite la autenticación de recursos en la nube sin tener que utilizar una instalación local Active Directory. Microsoft realizó mejoras de seguridad en esta variante de Kerberos en la nube; sin embargo, los ataques se encuentran en la lógica subyacente de cómo opera el protocolo, por lo que solucionarlos requeriría una importante reingeniería de Kerberos. No se trata simplemente de parchear código defectuoso.

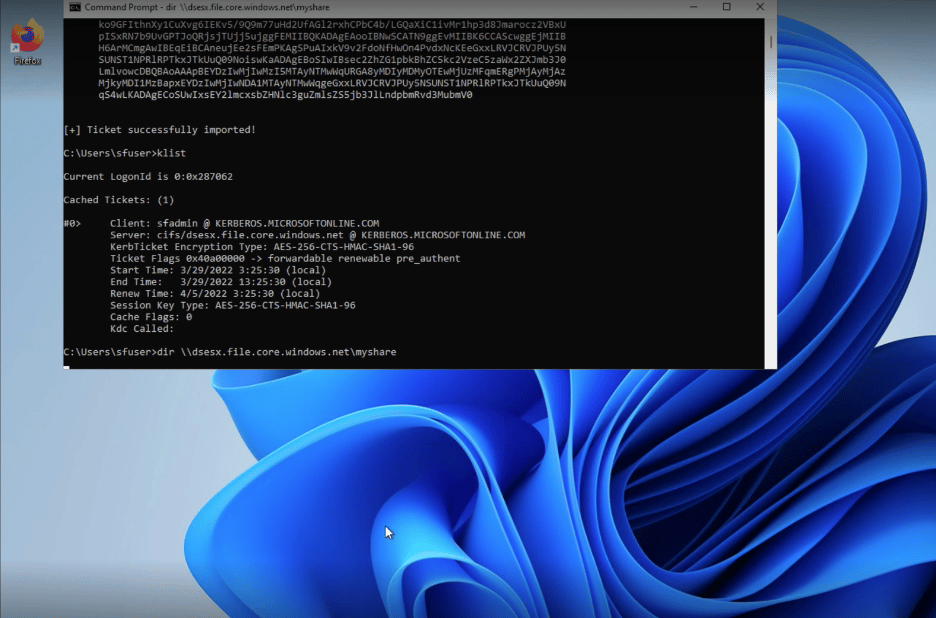

Hemos desarrollado dos variantes de Pass the Ticket y Silver Ticket que funcionan para Azure AD Kerberos. Los llamamos Bounce the Ticket y Silver Iodide. Estos ataques exponen la infraestructura alojada en Azure, como servidores y almacenamiento, a accesos maliciosos.

Puedes leer el análisis técnico completo en este detalles de la moneda.

De acuerdo con la divulgación responsable, ambas técnicas se compartieron con el equipo MSRC de Microsoft antes de su publicación. Nos gustaría compartir nuestro agradecimiento por el tiempo y el esfuerzo que dedicó la empresa a evaluar nuestra investigación.

Como no existe una solución específica, Silverfort insta a las empresas a realizar las siguientes mitigaciones:

- Revise y supervise cualquier cambio en Azure Access Control (AMI) y los permisos de control de acceso del recurso compartido para validar que solo los usuarios autorizados tengan permisos para Microsoft.ClassicStorage/storageAccounts/listKeys/action: operación de extracción de claves Kerberos.

- Para evitar el ataque Bounce the Ticket, reduzca la cantidad de computadoras a las que se permite almacenar TGT en la nube al mínimo requerido. Puede hacerlo restringiendo la política de grupo "Permitir recuperar el ticket de concesión de tickets de Azure AD Kerberos durante el inicio de sesión" a los grupos de seguridad que usan Azure AD Kerberos.