Silverfort

DER IDENTITY-UNDERGROUND-REPORT

Die häufigsten Sicherheitslücken im Identity-Bereich, die zu Kompromittierungen führen

Ihre Verteidigungsmaßnahmen sind überirdisch hoch – aber unterhalb der Oberfläche sind sie exponiert.

Uns ist eine Lücke in der Betrachtung der Cybersecurity aufgefallen. Die meisten Bedrohungsberichte gehen heute sehr detailliert auf Malware, Bedrohungsakteure und Angriffsabläufe ein, enthalten jedoch nur sehr wenig Daten zu Identitätslücken und Schwachstellen, die bei fast jedem Cyberangriff eine Rolle spielen. Wir haben uns entschieden, das zu ändernSchwachstellen, die bei fast jedem Cyberangriff eine Rolle spielen. Wir haben beschlossen, das zu ändern.

Der Identity Underground-Report ist der erste Versuch, die kritischsten Schwachstellen in der Identitätssicherheit aufzuzeigen, die zum Diebstahl von Anmeldeinformationen, zur Ausweitung von Berechtigungen oder zu Seitwärtsbewegungen führen - sowohl on-Premise als auch in der Cloud. Diese sind keine direkten Schwachstellen oder Angriffe, sondern vielmehr inhärente Schwächen in der Identitätsinfrastruktur, die von Bedrohungsakteuren regelmäßig in ihren Angriffen ausgenutzt werden. Deshalb haben wir diese Lücken als Identity Threat Exposures (ITEs) bezeichnet.

Die Daten in diesem Bericht stammen aus Hunderten von Live-Produktionsumgebungen. Wir hoffen, dass der Identity Underground-Report Identity- und Security-Teams dabei helfen kann, ihre Sicherheitsprogramme zu bewerten und sie dabei unterstützt, fundierte Entscheidungen darüber zu treffen, wo in Identitätssicherheit investiert werden solllte.

Wusstest Du schon?

aller Benutzer sind Service Accounts mit hohen Zugriffsrechten und geringer Sichtbarkeit.

der Benutzerkonten sind veraltet und führen keine Aktivität aus.

der Administratorkonten sind für uneingeschränkte Delegierung konfiguriert.

Identity Threat Exposures (ITEs) machen Ihr Unternehmen anfällig für Angriffe

Der Identity Underground-Report zeigt die kritischsten ITEs auf, die es Angreifern ermöglichen, auf Anmeldeinformationen zuzugreifen, Privilegien zu erweitern und sich seitlich zu bewegen, sowohl on-Prem als auch in der Cloud. Wir haben sie in vier Kategorien eingeteilt: Password Exposers, Privilege Escalators, Lateral Movers und Protection Dodgers. ITEs sind schwer zu beseitigen und können aus einer Fehlkonfiguration, einem Fehlverhalten, einer veralteten Identitätsinfrastruktur oder sogar integrierten Funktionen resultieren. Sie sind die Ursache für den steilen Anstieg des Diebstahls von Anmeldeinformationen und der seitlichen Bewegungen, die bei fast jedem Angriff vorkommen. Die in diesem Bericht genannten ITEs sind nachweislich weit verbreitet, folgenreich und für Angreifer leicht auszunutzen. Es gibt zwar viele verschiedene Arten von ITEs, aber wir haben nur diejenigen aufgeführt, die ein Risiko darstellen, dem wahrscheinlich jedes Unternehmen ausgesetzt ist.

Password Exposers

Ermöglicht es Angreifern, sich unbemerkt seitlich zu bewegen.

Zugehörige MITRE ATT&CK-Technik: Privilege Escalation

Beispiele:

- NTLM-Authentifizierung

- NTLMv1-Authentifizierung

- Administratoren mit SPN

Privilege Escalators

Ermöglicht es Angreifern, sich unbemerkt seitlich zu bewegen.

Zugehörige MITRE ATT&CK-Technik: Privilege Escalation

Beispiele:

- Schattenadministratoren

- Uneingeschränkte Delegation

Lateral Movers

Ermöglicht Angreifern die Ausweitung bestehender Zugriffsrechte.

Zugehörige MITRE ATT&CK-Technik: Lateral Movement

Beispiele:

- Service Accounts

- Nutzer mit außerordentlich vielen Nutzerrechten

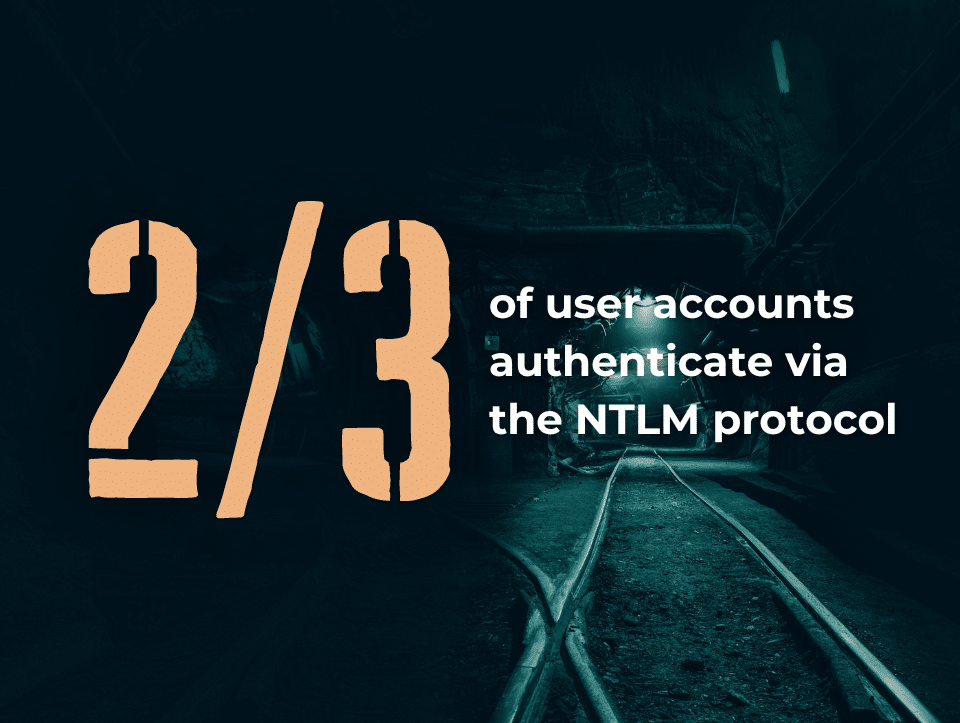

Die NTLM-Authentifizierung lässt sich leicht mit Brute-Force-Angriffen knacken und ist ein Hauptziel für Angreifer, die Zugangsdaten stehlen und tiefer in eine Umgebung eindringen möchten.

Jüngste Untersuchungen von Proofpoint Seurity dass der Bedrohungsakteur TA577 NTLM-Authentifizierungsinformationen stiehlt, um an Passwörter zu gelangen. Dies ist ein weiteres Beispiel für einen Password Exposer ITE.

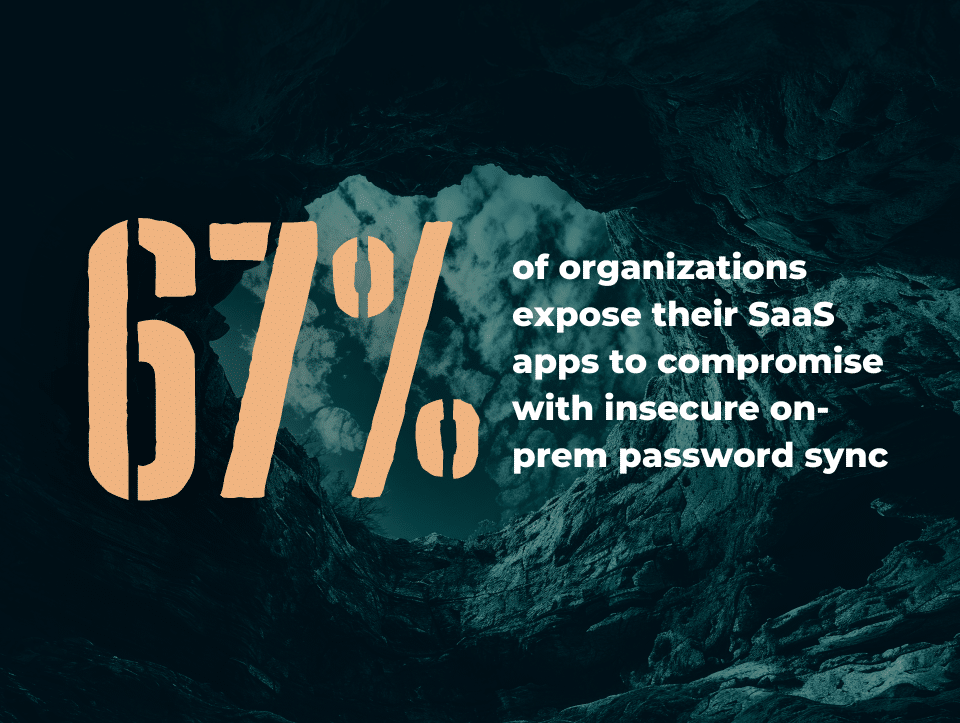

Es ist gängige Praxis, dass Active Directory (AD) Benutzer-Hashes mit dem Cloud-IdP synchronisiert, damit Benutzer auf SaaS-Anwendungen mit denselben Anmeldeinformationen zugreifen können wie auf On-Premise-Ressourcen.

Durch die Synchronisierung von Benutzerpasswörtern auf diese Weise migrieren Unternehmen versehentlich Schwachstellen der lokalen Identität in die Cloud und erstellen einen Password Exposer ITE. Angreifer, darunter die Alphv BlackCat Ransomware-Gruppe sind dafür bekannt, dass sie Cloud-Umgebungen von On-Premise-Einstellungen aus hacken.

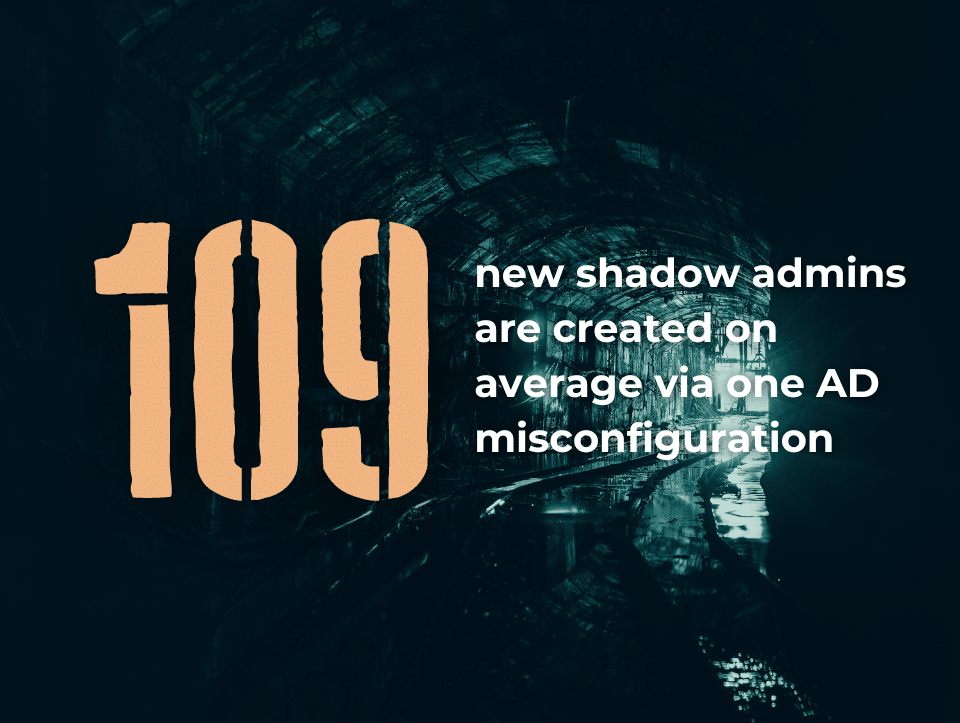

Eine einzige Fehlkonfiguration in einem Active Directory-Konto erzeugt im Durchschnitt 109 neue Schattenadministratoren.

Schattenadministratoren sind Benutzerkonten mit der Befugnis, Passwörter zurückzusetzen oder Konten auf andere Weise zu manipulieren. Angreifer, die als Privilege Escalators bezeichnet werden, verwenden Schattenadministratoren, um Einstellungen und Berechtigungen zu ändern und sich selbst mehr Zugriff auf Rechner zu verschaffen, wenn sie tiefer in eine Umgebung eindringen.

Fast ein Drittel aller Benutzerkonten sind hochprivilegierte Dienstkonten.

Service Accounts werden für die Maschine-zu-Maschine-Kommunikation verwendet und sind Identitäten mit umfangreichen Zugriffsmöglichkeiten und Privilegien. Angreifer haben es auf Service Accountsabgesehen, da sie häufig von Sicherheitsteams übersehen werden. Nur 20 % der Unternehmen sind sehr zuversichtlich , dass sie Einblick in alle Service Accounts haben und diese schützen können. Wir betrachten unbekannte Service Accounts als „Lateral Mover ITEs“.

Was Sie heute tun können, um Ihr Unternehmen zu schützen

Identitäten bleiben ein heimtückischer Bestandteil fast jedes Angriffs. Eine verborgene Welt von Identity Threat Exposures trägt zur Angriffsfläche einer Organisation im Bereich der Identitätssicherheit bei. Die gute Nachricht ist, dass Sie bereits heute Maßnahmen ergreifen können, um diese ITEs zu beseitigen und Ihre Identitätssicherheit zu stärken.

01

Erkennen Sie, wo Sie gefährdet sind, und beseitigen Sie das Risiko, wo es möglich ist.

Verschaffen Sie sich einen Überblick über die ITEs in Ihrer Umgebung, befolgen Sie die Best Practices von Microsoft und beseitigen Sie alle ITEs, die auf Fehlverhalten oder Fehlkonfigurationen zurückzuführen sind.

02

Bestehende Risiken eindämmen und überwachen

Überwachen Sie ITEs, die nicht entfernt werden können, wie z. B. Service Accounts oder die Verwendung von NTLM, genau auf Anzeichen einer Kompromittierung.

03

Ergreifen Sie präventive Maßnahmen

Wenden Sie Identitätssegmentierungsregeln oder MFA-Richtlinien an, um Benutzerkonten zu schützen und Zugriffsrichtlinien für Ihre Service Accounts durchzusetzen.

04

Vernetzen Sie die Identity- und Security-Teams

Kombinieren Sie das Fachwissen Ihrer Identity- und Security-Teams, um ITEs zu priorisieren und Lösungen umzusetzen.