La vulnerabilidad 'BlueKeep': mantener seguros sus sistemas

By Yaron Kassner, CTO y cofundador, Silverfort

El 14 de mayo de 2019 Microsoft emitido un parche contra la llamada vulnerabilidad BlueKeep, que también se conoce como CVE-2019-0708. El parche corrige una vulnerabilidad crítica de ejecución remota de código. Según Microsoft: “Esta vulnerabilidad es una autenticación previa y no requiere interacción del usuario. En otras palabras, la vulnerabilidad es "gusanizable", lo que significa que cualquier malware futuro que aproveche esta vulnerabilidad podría propagarse de una computadora vulnerable a otra de manera similar a como el malware WannaCry se extendió por todo el mundo en 2017".

1 Anuncio de Microsoft TechNet sobre el parche para solucionar CVE-2019-0708

Microsoft lanzó rápidamente el parche y está haciendo grandes esfuerzos para asegurarse de que sus clientes parcheen sus sistemas. La gravedad de esta vulnerabilidad llevó a Microsoft a tomar la inusual medida de publicar parches no sólo para los sistemas actualmente afectados como Windows 10, ventanas 7, windows Server 2016 y Windows Server 2008 R2, pero también para sistemas que ya no son compatibles, como Windows 2003, Windows XP y Windows Vista. Los funcionarios de seguridad de Microsoft dicen que confían en que los exploits de BlueKeep ya existen y pueden tener el potencial de desencadenar ataques autorreplicantes tan destructivos como el ataque WannaCry de 2017 que apagó computadoras en todo el mundo.

La vulnerabilidad de BlueKeep debe tomarse muy en serio. Esta vulnerabilidad se puede aprovechar para lograr un punto de apoyo inicial en una red atacando servidores de escritorio remotos expuestos a Internet, y los atacantes también pueden utilizarla para moverse lateralmente en la red después de obtener este punto de apoyo inicial.

Si bien la aplicación de este parche es de suma importancia, aplicar parches a todos los servidores de una organización puede ser una tarea muy difícil para las empresas. Es importante recordar que incluso un único punto final sin parches puede permitir una infracción. Evidentemente, la vulnerabilidad EternalBlue fue explotada a gran escala mucho después de que Microsoft lanzara el parche.

Ya se han publicado exploits parciales para la vulnerabilidad BlueKeep, por lo que es solo cuestión de tiempo antes de que los atacantes utilicen ampliamente la vulnerabilidad.

Tabla de contenido

Protegiendo sus sistemas de la vulnerabilidad BlueKeep:

Lo primero que debe hacer es identificar cualquier sistema operativo antiguo o sin parches en su red y parchear todos los sistemas afectados; ¡esto debe hacerse lo antes posible!

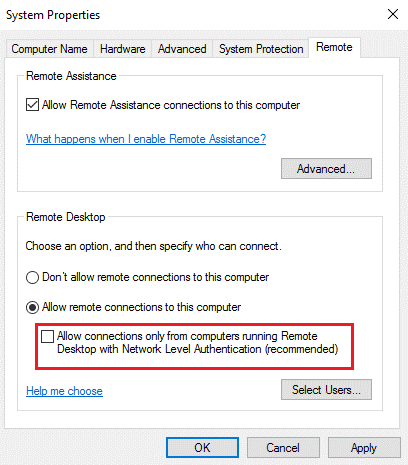

A continuación, debe usar Autenticación de nivel de red (NLA) cuando sea posible: NLA requiere autenticación antes de que se pueda activar la vulnerabilidad. Microsoft recomienda encarecidamente esto, aunque no es la configuración predeterminada.

2 Permitir que NLA requiera autenticación antes de que se pueda activar la vulnerabilidad

Habilitar NLA evita la ejecución de la autenticación previa. Sin embargo, es importante recordar que los sistemas afectados siguen siendo vulnerables a la explotación de la ejecución remota de código (RCE) si el atacante tiene credenciales válidas que pueden usarse para autenticarse exitosamente.

Prevención de la explotación de credenciales comprometidas para la ejecución remota de código con Silverfort

Como se mencionó anteriormente, habilitar NLA es fundamental para evitar la ejecución de la autenticación previa, pero no es suficiente porque si un atacante ya tiene credenciales válidas (que son bastante fáciles de obtener hoy en día), aún así obtendrá acceso y explotará la vulnerabilidad RCE. . Aquí es donde Silverfort entra y previene el uso de credenciales comprometidas para la explotación de RCE y otros ataques de protocolo de escritorio remoto:

SilverfortLa plataforma de autenticación sin agentes y sin proxy puede hacer cumplir autenticación de múltiples factores (MFA) y políticas de autenticación sólidas para evitar el acceso no autorizado a cualquier sistema, sin importar qué sea o dónde se encuentre, ya sea local o en la nube. Esto incluye sistemas que no podrían protegerse mediante Soluciones MFA hasta hoy, como infraestructura de TI, aplicaciones locales y heredadas, archivos compartidos, bases de datos y más.

Cuando un atacante intenta explotar las credenciales comprometidas para obtener acceso a un sistema, Silverfort puede requerir un segundo factor de autenticación para validar la identidad del usuario. Si bien los usuarios legítimos pueden autenticarse fácilmente, un atacante fallará en el 2nd factor de autenticación y por lo tanto se le negará el acceso.

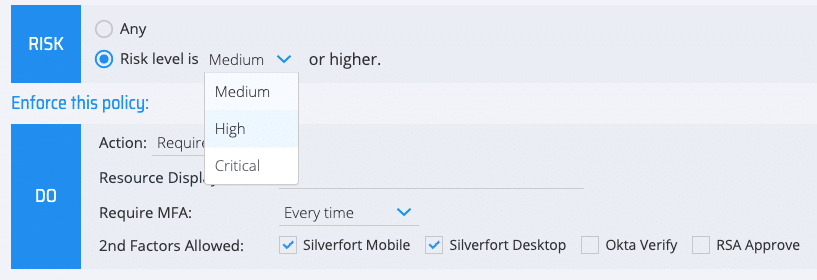

Silverfort Puede aplicar políticas estáticas de MFA que requieren que los usuarios se autentiquen con un segundo factor cada vez que acceden a los sistemas, pero eso puede ser bastante disruptivo. Por lo tanto, se recomiendan encarecidamente las políticas adaptativas basadas en riesgos: las políticas adaptativas se pueden configurar para que requieran un segundo factor de autenticación solo cuando los niveles de riesgo sean altos; esto ayuda a minimizar las interrupciones sin comprometer la seguridad.

Para leer más sobre SilverfortPolíticas adaptativas y motor de riesgos basado en IA. descargue este documento técnico gratuito.

3 Silverfort puede aplicar políticas estáticas de MFA o autenticación adaptativa basada en riesgos políticas

Detener el movimiento lateral con políticas de seguridad de confianza cero

Silverfort puede hacer cumplir MFA y asegurar el acceso no solo para el acceso externo, sino también dentro de las redes corporativas. Esto incluye tanto el acceso de usuario a máquina como el acceso de máquina a máquina (cuentas de servicio).

Varios sistemas corporativos utilizan cuentas de servicio para comunicarse con otros sistemas y automatizar procesos. Estas cuentas son un objetivo principal para los atacantes, ya que a menudo están equipadas con altos privilegios y sus contraseñas rara vez se cambian. Pero debido a que estas cuentas son utilizadas por máquinas, en lugar de humanos, no pueden protegerse con métodos habituales de autenticación multifactor.

Silverfort introduce una capacidad única para asegurar el uso de cuentas de servicio, lo que evita que entidades no autorizadas los roben o hagan un mal uso. Esto se logra sin ningún cambio en los sistemas relevantes.

Silverfort permite a las organizaciones implementar un modelo holístico de seguridad de confianza cero sin implementar agentes de software o servidores proxy, y sin requerir cambios en las redes existentes. Su arquitectura innovadora garantiza un acceso seguro a cualquier sistema, sin importar dónde se encuentre ni qué sea. Esto incluye el acceso de usuario a máquina y de máquina a máquina, así como cualquier acceso administrativo. Porque Silverfort Evita cualquier modificación de los activos y la infraestructura existentes, permite que no sólo las pequeñas empresas ágiles sino también las grandes empresas tradicionales logren seguridad de confianza cero a lo largo de sus redes.

Yaron Kassner, CTO y cofundador, Silverfort

SilverfortCTO y cofundador de Yaron Kassner es un experto en ciberseguridad y tecnología de big data. Antes de cofundar Silverfort, Yaron se desempeñó como consultor experto en big data para Cisco. También desarrolló nuevas capacidades que involucran análisis de big data y algoritmos de aprendizaje automático en Microsoft. Antes de eso, Yaron sirvió en la unidad cibernética de élite 8200 de las Fuerzas de Defensa de Israel, donde dirigió un equipo de investigación y desarrollo de buena reputación, ascendió al rango de Capitán y recibió un prestigioso premio a la excelencia. Yaron tiene un B.Sc. en Matemáticas, Summa Cum Laude, M.Sc. y doctorado. en Ciencias de la Computación del Technion – Instituto de Tecnología de Israel.

¿Quiere obtener más información o ver una demostración? – ¡Ponte en contacto con nosotros hoy mismo!