Silverfort Detecta y protege proactivamente contra ataques certificados

A principios de mayo de 2022 se publicó la vulnerabilidad Certifried (CVE-2022-26923). Esta vulnerabilidad abusa Kerberos extensión del certificado y su Active Directory elementos. Es un escalada de privilegios Vulnerabilidad en la que un usuario débil obtiene privilegios de administrador de dominio en un Active Directory ambiente.

Tabla de contenido

¿Cómo funciona?

El Vulnerabilidad certificada permite a un atacante elevar los privilegios de un usuario débil a un administrador de dominio. En resumen, cada usuario puede crear hasta 10 cuentas de máquina en un dominio. Un atacante puede alterar una máquina más débil con el nombre de la computadora objetivo y solicitar un certificado malicioso en su nombre. A continuación, el atacante puede autenticarse como computadora objetivo utilizando el certificado diseñado y ejecutar código malicioso con altos privilegios. La vulnerabilidad tiene un amplio impacto debido a sus requisitos previos mínimos. Todo lo que requiere es una conexión a la red y un usuario débil.

Cada identidad en AD tiene atributos. Algunos de ellos son únicos en todo el dominio, por ejemplo, el nombre principal del servicio (SPN), y algunos pueden tener duplicados. El atacante crea una cuenta de máquina débil, abusa de su atributo dNSHostName y lo modifica al nombre de host del objetivo. Luego, el atacante solicita un certificado con el nombre alternativo del sujeto (SAN) idéntico al nombre de host del objetivo. Normalmente, este flujo de ataque no se puede completar porque cambiar el dNSHostName debe coincidir con los SPN del servidor. Sin embargo, si se eliminan los SPN, el problema se resuelve; es posible cambiar el dNSHostName.

La vulnerabilidad también se ocupa de cómo el controlador de dominio asigna un certificado al objeto de identidad en Active Directory durante el proceso de autenticación. Es posible solicitar un certificado para Cliente Autenticación propósitos e incrustar el dNSHostName como SAN.

El certificado devuelto ahora puede autenticarse en el controlador de dominio mediante la extensión PKINIT e identificarse como el host de destino.

Una forma de explotar esta vulnerabilidad es autenticarse en Active Directory como controlador de dominio de destino y usarlo para robar las credenciales de todos los usuarios del dominio.

Mitigación

Microsoft lanzó el 10 de mayo. parche para servidores Windows para agregar otra capa de protección a la creación y autenticación de certificados. Sin embargo, sólo se aplicará a los certificados solicitados después de la instalación del parche. El modo de aplicación comenzará el 9 de mayo de 2023.

Silverfort Plataforma de protección unificada tiene la capacidad de informarle sobre ataques Certifried en curso, en caso de que se haya creado algún certificado malicioso antes del parche. Esta última directriz de seguridad sobre Certifried proporcionará instrucciones detalladas sobre cómo defenderse contra un ataque de Certifried.

Creamos un script de Powershell simple para recopilar automáticamente todos los datos necesarios para crear un filtro personalizado con Silverfort.

- Ejecute el siguiente comando en una estación de trabajo de dominio powershell

$dc_list = Obtener-ADDomainController -Filter * | Seleccionar nombre de objeto, dirección ipv4

escribe “https:// /Logs?deviceOrServer=$($dc_list.ipv4address -join

',')&excludedFilters=deviceOrServer&includeSources=$($dc_list.Name.ToLower() -join ',')&service=krbtgt”

Reemplazar con tu SilverfortURL de la consola.

- Pegue el resultado en su navegador e inicie sesión

- Agregue cualquier dirección IP de origen conocida que sus controladores de dominio puedan estar usando, si faltan en la lista generada automáticamente, por ejemplo, direcciones de dispositivos NAT.

- Haga clic en Guardar filtros, asígnele un nombre y haga clic en Guardar

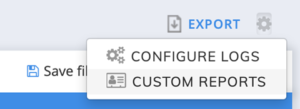

- Ahora que los filtros están creados, haga clic en la rueda dentada en la parte superior derecha de la pantalla:

- Luego seleccione INFORMES PERSONALIZADOS

- Complete los detalles requeridos, seleccione los dos filtros recién creados y haga clic en Guardar.

- Recibirá informes periódicos sobre exploits certificados relacionados con todos sus controladores de dominio.

Si este filtro produce algún resultado de autenticación, su entorno puede estar bajo ataque. En este caso, es posible que los controladores de dominio que aparecen en los registros se hayan visto comprometidos y deban examinarse. Verifique para cada autenticación que el nombre de host de origen coincida con la IP de origen. Si la IP no le resulta familiar, es posible que haya un intento de ataque certificado en su entorno. Comuníquese con nosotros si necesita ayuda.