Reducir la huella de contraseña en un entorno Windows

*****Por Yaron Kassner, CTO y cofundador, Silverfort*****

La palabra sin contraseña se usa mucho últimamente y, aunque todo el mundo habla de ella, no he conocido ninguna empresa que realmente haya logrado eliminar las contraseñas. Eliminar contraseñas es un gran desafío y creo que los grandes desafíos deben resolverse en pequeños pasos. Por eso, en esta publicación de blog, sugeriré una serie de pasos recomendados que ayudarían a las empresas a eliminar las contraseñas. Francamente, esto no es algo que recomendaría a todas las empresas: hay mucho que asumir. Pero los primeros pasos deberían ser prácticos para todos y deberían ser suficientes para aliviar la mayor parte del dolor que causan las contraseñas y al mismo tiempo fortalecer la seguridad de la organización.

Tabla de contenido

¿Podemos simplemente deshacernos de las contraseñas?

Comencemos con un experimento mental: ¿qué pasaría si se eliminaran los requisitos de complejidad de las contraseñas en la empresa o si se eliminara el requisito de cambiar las contraseñas con frecuencia? Es probable que estos cambios tengan un impacto positivo inmediato en los niveles de felicidad de sus empleados. Sin embargo, inmediatamente después de eso, serías pirateado. Esto se debe a que tanto los puntos finales de los usuarios como los sistemas empresariales se convertirán en un blanco fácil para los piratas informáticos.

Entonces, incluso antes de comenzar a pensar en deshacerse de las contraseñas, debe garantizar el acceso seguro a todos los puntos finales y sistemas empresariales con algo mejor que una contraseña.

Afortunadamente, combinar Windows Hello para empresas y Silverfort, puedes lograr esto. Comenzaré con una descripción general de WHFB y cómo se debe usar, y continuaré explicando por qué es importante agregar Silverfort y cómo Silverfort puede garantizar el acceso seguro a todo lo que se encuentra en la parte superior del punto final.

¿Qué es Windows Hello para empresas (WHFB)?

En un esfuerzo por eliminar las contraseñas, Microsoft introdujo la función 'Windows Hello' con el lanzamiento de Windows 10. WHFB es una variante de esta función diseñada para empresas. La función permite una forma segura de acceder a su dispositivo, Active Directory (AD) y Entra ID (anteriormente Azure AD) aprovechando las siguientes capacidades:

Desbloqueo de dispositivo

WHFB otorga gran importancia a su dispositivo, ya que contiene las claves para AD y Entra ID (anteriormente Azure AD). Por lo tanto, es importante evitar que actores malintencionados desbloqueen el dispositivo y accedan a esas claves. Sin embargo, estoy desconcertado por la opción de reemplazar las contraseñas con códigos PIN. ¿Es eso realmente suficiente para afirmar que el inicio de sesión ahora no tiene contraseña? ¿Porque un código PIN no es una contraseña? ¿Es eso suficiente para proteger el dispositivo?

Afortunadamente, Microsoft ofrece factores adicionales para desbloquear su dispositivo que, si se combinan con el código PIN, deberían brindar una seguridad mejor que solo una contraseña para desbloquear el dispositivo.

Autenticación para Active Directory (AD)

Una vez que desbloquea su computadora, desbloquea una clave privada que se guarda en su TPM, y esa clave privada se puede usar para Kerberos autenticación con AD. Si sus políticas de punto final permiten almacenar credenciales en caché en la computadora, cuando inicie sesión, la computadora se desbloqueará sin autenticarse en Active Directory. De lo contrario, si las credenciales no están almacenadas en caché, su computadora deberá solicitar un TGT Kerberos y un ticket de host antes de desbloquearse. forzando autenticación a AD será más seguro que simplemente depender de credenciales almacenadas en caché.

Autenticación para Entra ID (anteriormente Azure AD)

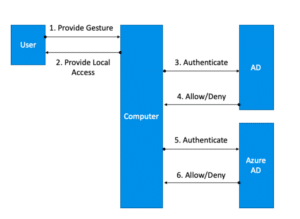

Autenticación para Entra ID (anteriormente Azure AD) es similar y también depende de la clave privada guardada en el dispositivo. Es mejor requerir autenticación para Entra ID (anteriormente Azure AD) antes de desbloquear el dispositivo. A continuación se muestra una figura que muestra el flujo de autenticación con WHFB en una configuración híbrida.

¿Es el desbloqueo multifactor lo mismo que la autenticación multifactor (MFA)?

Según la forma en que FIPS define MFA, un token físico que requiere algo que usted sabe o debe desbloquear se considera MFA, porque un factor es el token físico (algo que tiene) y el otro factor es el gesto que proporciona. Según esta definición, la computadora puede considerarse un token físico y WHFB puede considerarse formalmente MFA incluso si el desbloqueo multifactor está deshabilitado. La distinción es que si el recurso que desea proteger es el dispositivo en sí, necesita desbloqueo multifactor para tener MFA. Si el recurso que desea proteger es externo al dispositivo, basta con WHFB sin desbloqueo multifactor.

Por supuesto, todas estas son formalidades y, si desea la mejor seguridad, siempre debe solicitar el desbloqueo multifactor.

¿Qué modelo de implementación y confianza debo elegir?

Microsoft tiene varios tipos de implementación para elegir.

- Híbrido Entra ID (anteriormente Azure AD) Se unió a la implementación de Key Trust

- Híbrido Entra ID (anteriormente Azure AD) Implementación de confianza de certificado unido

- Entra ID (anteriormente Azure AD)Entra ID (anteriormente Azure AD) Guías de implementación para unirse al inicio de sesión único

- Implementación de confianza clave local

- Implementación de confianza de certificados locales

No creo que muchas organizaciones puedan considerar seriamente los últimos 3 porque la mayoría de las organizaciones no están listas para deshacerse de su AD y probablemente se estén migrando a la nube (o lo estarán pronto).

Esto nos deja con el híbrido. Azure AD Opciones unidas. Recomiendo optar por Certificate Trust Deployment, porque además de los inicios de sesión locales, también habilita la seguridad para el escritorio remoto.

¿Qué sucede cuando los usuarios están desconectados?

Cuando probé WHFB por primera vez, me preocupaba no poder iniciar sesión cuando mi computadora estaba desconectada. Los diagramas de Microsoft muestran la autenticación para Entra ID (anteriormente Azure AD) como flujo de autenticación preliminar para desbloquear el dispositivo. En realidad, esto suele ocurrir antes de que la computadora se desbloquee, pero no es un paso necesario para desbloquearla. De esta manera, los usuarios podrán desbloquear sus computadoras incluso cuando no estén conectados. Esto también significa que no podemos confiar en Entra ID (anteriormente Azure AD) para evitar el acceso no autorizado a los dispositivos de los usuarios.

Mejorando la seguridad de WHFB

Hay cuatro escenarios en los que WHFB aprovecha MFA:

-

-

- Desbloqueo multifactor

- Autenticación inicial en AD

- Autenticación inicial para Entra ID (anteriormente Azure AD)

- Registro de dispositivo

Sin embargo, hay un gran problema sin resolver: no se requiere MFA para acceder a recursos confidenciales dentro de la red, después del inicio de sesión inicial. Esto significa que una vez que el usuario inicia sesión, si el dispositivo tiene malware, el malware puede robar las credenciales (o un hash) y luego puede propagarse libremente por la red. Para empeorar las cosas, el inicio de sesión único (SSO) abre la puerta para que el atacante acceda a todos los recursos sin ninguna verificación adicional.

-

¿Qué no cubre WHFB?

cubiertas WHFB Entra ID (anteriormente Azure AD) y AD cuando el cliente es un dispositivo Windows 10 actualizado. Pero en muchos escenarios empresariales, este no es el caso. Sólo para dar algunos ejemplos:

-

- Aplicaciones LDAP

- Aplicaciones que inician la autenticación Kerberos como cliente (no SSO)

- Macbooks

- Windows 7

- Servidores de Windows

- Linux

Todos los tenemos en nuestros entornos, por lo que es necesario descubrir cómo protegerlos del acceso no autorizado.

¿Cómo puede Silverfort Ayuda?

Protección de recursos dentro de la red

Silverfort puede hacer cumplir la AMF y autenticación basada en riesgos para garantizar el acceso seguro a recursos confidenciales dentro de la red corporativa y el entorno de nube. Es importante tener en cuenta que Silverfort asegura el acceso a los recursos después de que el dispositivo del usuario ha sido desbloqueado.

Puedes usar una solución como Silverfort añadir Autenticación basada en riesgos a cualquiera de los sistemas que WHFB no cubre. Luego, si desea reducir la huella de las contraseñas, puede comenzar simplificando la política de contraseñas en la organización. Si agrega MFA a todos los escenarios de autenticación con una contraseña, la contraseña no tiene que ser tan compleja (incluso puede usar un código PIN de 6 dígitos) y no es necesario cambiarla con tanta frecuencia. Este paso ya reduce significativamente el coste de la gestión de contraseñas para la organización. La otra parte está ganando visibilidad ante el

solicitudes de acceso a aplicaciones – Silverfort le ayuda a identificar todas las solicitudes de acceso y reemplazar gradualmente su autenticación con un mecanismo de autenticación sin contraseña.

MFA móvil para el punto final

Si desea implementar una seguridad más sólida antes de desbloquear las estaciones de trabajo de los usuarios, puede usar Silverfort, solución MFA como factor de autenticación adicional. Silverfort puede funcionar con autenticación fuera de banda, lo que puede proporcionar seguridad adicional sobre el factor que admite Microsoft.

Además, Silverfort Puede agregar autenticación fuera de banda a dispositivos que no admiten WHFB, como dispositivos con Windows 7.

MFA para escritorio remoto

Silverfort proporciona MFA para escritorio remoto, incluso si elige optar por el híbrido Entra ID (anteriormente Azure AD) Se unió a la implementación de Key Trust.

MFA para el registro de dispositivos

El primer paso para registrar un dispositivo en Entra ID (anteriormente Azure AD), normalmente requiere MFA, y eso se puede lograr con Silverfort.

Cómo dejar de tener contraseña

Microsoft recomienda los siguientes pasos para no tener contraseña:

1. Desarrollar una oferta de reemplazo de contraseñas

Todos sabemos que un factor no es suficiente. Por lo tanto, eliminar la contraseña supone un desafío para la seguridad, porque ahora se necesitan dos factores además de la contraseña. WHFB resuelve parte de este desafío, pero como se mencionó anteriormente, deja otros escenarios desprotegidos. El reemplazo de su contraseña debe incluir un factor de autenticación alternativo que pueda proteger todos sus recursos.

2. Reducir la superficie de contraseña visible para el usuario

El primer paso aquí es habilitar WHFB. Entonces, probablemente quieras usar una solución como Silverfort para asignar automáticamente todos los recursos que todavía usan contraseñas.

3. Transición a una implementación sin contraseña

Ahí es donde se pone complicado. Las aplicaciones que no admiten la autenticación sin contraseña dificultarán la realización de este paso. Como se mencionó anteriormente, recomiendo un paso intermedio antes de eso, que es aplicar MFA para estas aplicaciones y al mismo tiempo reducir la longitud y complejidad de las contraseñas.

4. Eliminar contraseñas del directorio de identidad

Si todo su entorno está cubierto por SSO y el inicio de sesión en todos los puntos finales se basa en Windows Hello para empresas, no necesita ninguna contraseña en su directorio. Sin embargo, creo que a la mayoría de las organizaciones les queda un largo camino por recorrer antes de que eso sea posible.

Una estrategia extendida sin contraseña

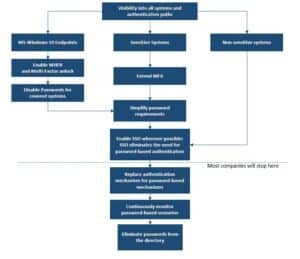

La estrategia que recomiendo tiene un par de pasos más que la de Microsoft, pero creo que es un poco más práctica y te permite ganar valor muy temprano en el proceso:

Imagen: Proceso recomendado para implementar una estrategia 'sin contraseña'

La mayoría de las organizaciones implementarán la parte superior del proceso para mejorar la seguridad de la organización. Simplificará el proceso de inicio de sesión para la mayoría de los usuarios que acceden a la mayoría de las aplicaciones, permitiéndoles utilizar una contraseña sencilla y fácil de recordar. Sin embargo, las organizaciones que quieran eliminar las contraseñas por completo deberán seguir pasos adicionales.

Ultimas palabras:

Ya sea que elija implementar una estrategia completa sin contraseña o no, creo que la combinación de Windows Hello para empresas y una amplia solución de autenticación multifactor puede mejorar significativamente la experiencia del usuario y la postura general de seguridad de la organización.

Habilitar WHFB y Multi-Factor Unlock no es difícil. Implementar una solución MFA para proteger el acceso a sus activos más confidenciales puede ser más desafiante, dependiendo de la solución que utilice. Si quieres saber como Silverfort puede ayudarlo a simplificar la implementación y permitir la autenticación segura para cualquier sistema confidencial, sin necesidad de agentes de software ni servidores proxy en línea; háganoslo saber. Estaremos encantados de ayudarle.

Yaron Kassner, CTO y cofundador, Silverfort

SilverfortCTO y cofundador de Yaron Kassner es un experto en ciberseguridad y tecnología de big data. Antes de cofundar Silverfort, Yaron se desempeñó como consultor experto en big data para Cisco. También desarrolló nuevas capacidades que involucran análisis de big data y algoritmos de aprendizaje automático en Microsoft. Antes de eso, Yaron sirvió en la unidad cibernética de élite 8200 de las Fuerzas de Defensa de Israel, donde dirigió un equipo de investigación y desarrollo de buena reputación, ascendió al rango de Capitán y recibió un prestigioso premio a la excelencia. Yaron tiene un B.Sc. en Matemáticas, Summa Cum Laude, M.Sc. y doctorado. en Ciencias de la Computación del Technion – Instituto de Tecnología de Israel.

¡Les deseo a todos felices fiestas y un maravilloso y seguro 2020!

Yaron Kassner