Bloqueo de ataques de Office365 (CVE-2017-11774) con MFA

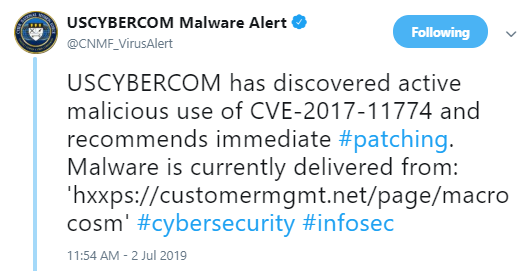

El comando cibernético de EE. UU. publicó recientemente una alerta de seguridad en Twitter sobre el abuso de una vulnerabilidad de Outlook. https://twitter.com/CNMF_VirusAlert/status/1146130046127681536.

Esta vulnerabilidad fue encontrada e informada originalmente por SensePost en 2017; consulte aquí: https://sensepost.com/blog/2017/outlook-home-page-another-ruler-vector/ Desde entonces ha habido un parche disponible, pero todavía se está abusando activamente de la vulnerabilidad.

Tabla de contenido

¿Cómo funciona?

Es un vector de ataque interesante, que permite la ejecución remota de código (RCE) dadas las credenciales de Office 365 comprometidas: el exploit aprovecha una característica de la página de inicio de Outlook, que puede abrir una página web cada vez que se abre una carpeta en Outlook. Por qué querrías hacer esto? Un ejemplo flotando en línea es tener un enlace rápido a SharePoint desde dentro de la aplicación Outlook. Es una característica heredada, que la solución de seguridad de Microsoft eliminó. Este es un ejemplo de por qué es peligroso mantener funciones heredadas en su software: un tema para otro blog. La URL de la página de inicio se almacena dentro de la configuración de la carpeta. ¿Dónde se definen las configuraciones de la carpeta? Si el servidor está sincronizado desde un servidor Exchange local, entonces en ese servidor. Si esta carpeta está sincronizada desde Outlook 365, entonces desde allí. Este vector de ataque explota la sincronización desde el servidor de Office 365 con la computadora real.

¿Cómo se traduce esto en un ataque de ejecución remota de código?

Hasta ahora hemos descrito cómo abrir una página web teniendo acceso a la cuenta de Office 365 del usuario. Pero, ¿cómo se traduce esto en un ataque de ejecución remota de código? Dado que la página web se carga mediante un marco de Internet Explorer, el primer curso de acción es considerar la carga de controles ActiveX. Aunque existen restricciones sobre qué controles ActiveX se pueden cargar, los piratas informáticos encontraron una manera de evitar estas restricciones. Hay un control Outlook ActiveX que está en la lista blanca para ejecutarse en el entorno limitado. Este es un objeto que representa el contenedor que ejecuta el código actual, es decir, la aplicación Outlook. Este objeto tiene una función llamada "createObject", que permite la creación de cualquier objeto arbitrario, incluido el objeto "Shell". Este objeto final permite la ejecución de cualquier aplicación y, por tanto, permite escapar del sandbox. Esto sirve como recordatorio de que los entornos sandbox no son a prueba de balas.

Recomendaciones:

Hay dos recomendaciones clave: en primer lugar, asegúrese de parchear los sistemas de todos sus usuarios. En octubre de 2017 se lanzó un parche para esta vulnerabilidad. No hay razón para dejar ningún sistema sin parchear. Además, recomendamos encarecidamente hacer cumplir MFA para bloquear este y ataques similares: Hacer cumplir MFA para el acceso de los usuarios a la aplicación Outlook y las cuentas de Office 365 detendrán esta cadena de ataques desde la raíz, ya que los atacantes no podrán autenticarse con los 2nd factor y, como resultado, no podrán acceder a la cuenta de Office 365. Incluso dadas las vulnerabilidades en la aplicación Outlook, el acceso a Office365 es necesario para explotar la vulnerabilidad y habilitar un escenario de ejecución remota de código.

Yaron Kassner, CTO y cofundador, Silverfort

SilverfortCTO y cofundador de Yaron Kassner es un experto en ciberseguridad y tecnología de big data. Antes de cofundar Silverfort, Yaron se desempeñó como consultor experto en big data para Cisco. También desarrolló nuevas capacidades que involucran análisis de big data y algoritmos de aprendizaje automático en Microsoft. Antes de eso, Yaron sirvió en la unidad cibernética de élite 8200 de las Fuerzas de Defensa de Israel, donde dirigió un equipo de investigación y desarrollo de buena reputación, ascendió al rango de Capitán y recibió un prestigioso premio a la excelencia. Yaron tiene un B.Sc. en Matemáticas, Summa Cum Laude, M.Sc. y doctorado. en Ciencias de la Computación del Technion – Instituto de Tecnología de Israel.