แคมเปญ Pay2Key APT – เหตุใดจึงต้องมีการปกป้องข้อมูลประจำตัวมากกว่าที่เคย

การโจมตี Pay2Key ได้กำหนดเป้าหมายไปยังองค์กรชั้นนำในช่วงสองสามเดือนที่ผ่านมาด้วยการโจมตีด้วยแรนซัมแวร์ การขู่กรรโชก และการโจรกรรมข้อมูล การโจมตีเหล่านี้ไม่มีนวัตกรรมใด ๆ ที่เห็นได้ชัดเจนในด้านรุก อย่างไรก็ตาม พวกเขานำเสนอข้อมูลเชิงลึกเกี่ยวกับข้อเท็จจริงที่ว่าผู้ก่อภัยคุกคามกำลังพุ่งเป้าไปที่องค์กรสมัยใหม่ที่ข้อมูลประจำตัวถูกบุกรุกมากขึ้นเรื่อยๆ ไม่เพียงแต่สำหรับระยะ Initial Access เท่านั้น แต่ยังรวมถึง การเคลื่อนไหวด้านข้าง. บทบาทสำคัญที่ทำให้ข้อมูลประจำตัวถูกบุกรุกในการโจมตีทุกวันนี้ถือเป็นความท้าทายที่สำคัญสำหรับทีมรักษาความปลอดภัย บทความนี้วิเคราะห์ตัวอย่างการโจมตี Pay2Key สองตัวอย่าง นำเสนอข้อมูลเชิงลึกที่นำไปใช้ได้จริงสามรายการสำหรับผู้มีอำนาจตัดสินใจด้านความปลอดภัยขององค์กร และอธิบายถึงวิธีการ Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน แพลตฟอร์มสามารถจัดการกับความเป็นจริงใหม่นี้ ซึ่งตัวตนของผู้ใช้ได้กลายเป็นพื้นผิวการโจมตีหลัก

สารบัญ

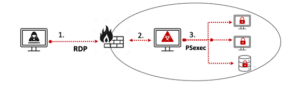

การโจมตี Pay2Key – ตัวอย่าง #1: RDP และการแพร่กระจาย Ransomware อัตโนมัติ

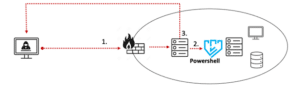

การโจมตีนี้ถูกเปิดเผยเมื่อวันที่ 8 พฤศจิกายน 2020 โดย Check Point . ผู้โจมตีพยายามประหารชีวิตมวลชน ransomware แคมเปญ. เพื่อให้บรรลุเป้าหมายดังกล่าว พวกเขาได้เปลี่ยนเวกเตอร์อีเมลติดอาวุธแบบดั้งเดิม ซึ่งมักใช้ในการเข้าถึงครั้งแรก ให้เป็นเทคนิคที่มีประสิทธิภาพมากขึ้น การเชื่อมต่อระยะไกลโดยใช้ข้อมูลรับรอง RDP ที่ถูกบุกรุก. เมื่อสร้างการเชื่อมต่อกับเครื่องภายในสภาพแวดล้อมเป้าหมายแล้ว พวกเขากำหนดค่าเครื่องนี้เป็น pivotproxy เพื่อส่งเพย์โหลดแรนซัมแวร์ไปยังเครื่องอื่นๆ ในเครือข่าย เดอะ การขยายพันธุ์จริงทำได้โดยใช้ ป.ล อัตโนมัติ ความสามารถที่เปิดใช้งานแรนซัมแวร์ กระจายไปทั่วทั้งเครือข่ายภายในหนึ่งชั่วโมง

-

- การเข้าถึงเบื้องต้น ผ่านทาง ข้อมูลรับรอง RDP ที่ถูกบุกรุก

- คงอยู่ผ่านการกำหนดค่าเครื่องที่ถูกบุกรุกเป็นเซิร์ฟเวอร์ C2C

- การเคลื่อนไหวด้านข้าง ผ่านทาง เปเซก

แผนภาพ 1: ตัวอย่างการโจมตี Pay2Key #1

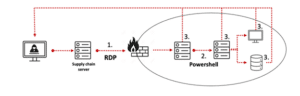

ตัวอย่างการโจมตี Pay2Key #2: Supply Chain RDP และการเคลื่อนที่ด้านข้างแบบแมนนวล

การโจมตีอื่นเกิดขึ้นในช่วงต้นเดือนธันวาคม 2020 และนำเสนอกลวิธีที่คล้ายกันในการได้รับ Initial Access เช่นในตัวอย่างก่อนหน้า รปช.ที่ถูกบุกรุก ข้อมูลรับรองถูกใช้เพื่อ เข้าถึงเซิร์ฟเวอร์ของผู้รับเหมาบุคคลที่สาม ที่สามารถเชื่อมต่อกับสภาพแวดล้อมเป้าหมาย จากนั้นการโจมตีตามด้วยก มาตรฐาน การเคลื่อนไหวด้านข้าง กระบวนการโดยผู้โจมตีจะประนีประนอมข้อมูลประจำตัวเพิ่มเติมขณะที่พวกเขาก้าวหน้า และใช้ข้อมูลดังกล่าวเพื่อ ลงชื่อเข้าใช้เซิร์ฟเวอร์ที่ใช้งานจริงอื่นด้วย Powershell. ในที่สุด ผู้โจมตีก็สามารถเจาะเอาข้อมูลที่ละเอียดอ่อนจำนวนมากออกมาและใช้มันเพื่อขู่กรรโชกเหยื่อ ในขณะที่ขู่ว่าจะทำให้ข้อมูลรั่วไหลสู่สาธารณะ

- การเข้าถึงเบื้องต้น ผ่านเซิร์ฟเวอร์ซัพพลายเชนด้วย ข้อมูลรับรอง RDP ที่ถูกบุกรุก

- การเคลื่อนไหวด้านข้าง ผ่านทาง Pสคริปต์ owershell

- การติดตา และ ข้อมูล การกรอง ผ่านประตูหลังในแต่ละเซิร์ฟเวอร์ที่ถูกบุกรุก

แผนภาพ 2: ตัวอย่างการโจมตี Pay2Key #2

ข้อมูลเชิงลึกด้านความปลอดภัย 1 – ขณะนี้ข้อมูลประจำตัวที่ถูกบุกรุกถูกใช้อย่างกว้างขวางสำหรับขั้นตอนการเข้าถึงเริ่มต้น

ตามค่าเริ่มต้น การเชื่อมโยงทันทีของขั้นตอน 'การเข้าถึงเบื้องต้น' ของการโจมตีคือการใช้มัลแวร์และการแสวงหาประโยชน์ แม้ว่าในหลายกรณีสิ่งนี้ยังคงเป็นจริง แต่สิ่งสำคัญคือต้องทราบว่าข้อมูลรับรองที่ถูกบุกรุกกำลังมีบทบาทมากขึ้นในกระบวนการนี้ DBIR . ปี 2020 ของ Verizon ระบุว่าการใช้ข้อมูลรับรองที่ถูกบุกรุกได้เพิ่มช่องโหว่และมัลแวร์แบ็คดอร์เป็นเวกเตอร์การติดเชื้อที่แฮ็กเกอร์ต้องการ:

'...มัลแวร์ลดลงอย่างต่อเนื่องและสม่ำเสมอตามเปอร์เซ็นต์ของการละเมิดในช่วงห้าปีที่ผ่านมา ทำไมถึงเป็นเช่นนี้? มัลแวร์เพิ่งล้าสมัยเช่นผมปุกปุยและมารยาททั่วไปหรือไม่? ไม่ เราคิดว่าการโจมตีประเภทอื่นๆ เช่น การแฮ็กและการละเมิดทางสังคมได้รับประโยชน์จากการขโมยข้อมูลประจำตัว…'

ข้อมูลเชิงลึกด้านความปลอดภัย 2 – การเคลื่อนไหวด้านข้างเป็นปัญหาข้อมูลประจำตัวที่ถูกบุกรุก

ผู้เขียนมัลแวร์ทุ่มเทความพยายามอย่างหนักเพื่อทำให้เวกเตอร์การโจมตีปรากฏเป็นพฤติกรรมที่ถูกต้องตามกฎหมายเพื่อหลีกเลี่ยงการตรวจจับ น่าเสียดายสำหรับฝ่ายรับ ซึ่งไม่จำเป็นสำหรับระยะการเคลื่อนที่ด้านข้าง เมื่อผู้โจมตีสามารถโจมตีได้สำเร็จ บัญชีผู้ใช้ ข้อมูลประจำตัว การเข้าสู่ระบบที่เป็นอันตรายดูถูกต้องตามกฎหมาย 100% ทำให้สามารถเข้าถึงเครื่องเพิ่มเติมได้โดยตรง ในแง่ของก การป้องกัน ransomware กลยุทธ์ หมายความว่าควรพบกุญแจสำคัญในการป้องกันการเคลื่อนไหวด้านข้างในฟิลด์ของการรับรองความถูกต้องที่ปลอดภัย – เช่น MFA และนโยบายการเข้าถึงแบบมีเงื่อนไข – เครื่องมือที่ได้รับการพิสูจน์แล้วว่ามีประสิทธิภาพต่อการใช้ข้อมูลประจำตัวที่ถูกบุกรุก. อย่างไรก็ตาม เครื่องมือเหล่านี้ไม่ใช่แนวทางปฏิบัติทั่วไปของทีมรักษาความปลอดภัยขององค์กรในปัจจุบัน

ข้อมูลเชิงลึกด้านความปลอดภัย 3 – ข้อมูลประจำตัวที่ถูกบุกรุกเป็นพื้นผิวการโจมตีข้อมูลประจำตัวแบบใหม่

สภาพแวดล้อมไอทีระดับองค์กรแบบใหม่มีเครือข่ายแบบไฮบริดภายในองค์กรและเครือข่ายคลาวด์ และจำเป็นต้องรองรับการเข้าถึงทรัพยากรขององค์กรจากระยะไกลจำนวนมาก (ความต้องการที่เพิ่มขึ้นซึ่งขับเคลื่อนโดย Covid19) ข้อมูลประจำตัวของบัญชีผู้ใช้มีบทบาทสำคัญในการเข้าถึงทรัพยากรในสภาพแวดล้อมนี้ สิ่งนี้ไม่ได้ถูกมองข้ามโดยผู้โจมตีที่ติดตามข้อมูลรับรองบัญชีผู้ใช้ของคุณอย่างไม่หยุดยั้ง ไม่ว่าสิ่งเหล่านี้จะเป็นข้อมูลรับรองสำหรับเซิร์ฟเวอร์ไฟล์ในองค์กรหรือแอปพลิเคชัน a- SaaS ของ VPN การเข้าถึงระยะไกลก็ตาม ถึงเวลาที่ต้องรับทราบว่าอัตลักษณ์กำลังกลายเป็นเรื่องสำคัญ พื้นผิวการโจมตี และการปกป้องข้อมูลประจำตัวนั้นมีความจำเป็นมากกว่าที่เคย

Silverfort แพลตฟอร์มการป้องกันข้อมูลประจำตัวแบบครบวงจร

Silverfort เป็นครั้งแรก การป้องกันตัวตนแบบครบวงจร ที่รวมการควบคุมความปลอดภัยทั่วทั้งเครือข่ายองค์กรและสภาพแวดล้อมคลาวด์เพื่อป้องกันการโจมตีตามข้อมูลประจำตัว การใช้เทคโนโลยีที่เป็นนวัตกรรมแบบไม่ใช้เอเจนต์และแบบไม่มีพรอกซี Silverfort ใช้การตรวจสอบอย่างต่อเนื่อง การวิเคราะห์ความเสี่ยง และนโยบายการเข้าถึงที่ปรับเปลี่ยนได้ในการตรวจสอบสิทธิ์ทุกครั้งของทุกบัญชีผู้ใช้กับทรัพยากรใด ๆ ภายในองค์กรหรือในระบบคลาวด์ ในบริบทของการโจมตี Pay2Key พวกเขากำหนดเป้าหมายไปที่ RDP และเครื่องมือผู้ดูแลระบบ windows เช่น PSexec และ Powershell ถ้าบังคับได้ MFA บน Powershell และวิธีการเข้าถึงอื่นๆ เหล่านี้ การโจมตีก็จะล้มเหลวโดยสิ้นเชิง เอาล่ะเดาอะไร? – ตอนนี้เป็นไปได้แล้ว

Silverfort เทียบกับการโจมตี Pay2Key

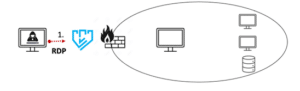

กล่าวโดยสังเขป ระยะ 'การเข้าถึงเบื้องต้น' ของการโจมตีนี้เริ่มต้นจากการใช้ข้อมูลรับรอง RDP ที่ถูกบุกรุก Silverfort บังคับใช้ ก.ม.เพื่อรปช เพื่อให้แน่ใจว่ามีการเข้าถึงที่ถูกต้องตามกฎหมาย ดังนั้น เนื่องจากผู้โจมตีไม่สามารถตรวจสอบสิทธิ์ด้วยปัจจัยที่ 2 ได้ จึงปิดกั้นระยะการเข้าถึงเบื้องต้นของการโจมตี และผู้โจมตีจะไม่มีทางเจาะทะลุขอบเขตได้

- การเข้าถึงเบื้องต้น ผ่านทาง ข้อมูลรับรอง RDP ที่ถูกบุกรุก is ถูกบล็อกโดย Silverfor MFA นโยบายเกี่ยวกับการเชื่อมต่อ RDP

แผนภาพ 3: ตัวอย่างการโจมตี Pay2Key #1 การป้องกันการเข้าถึงเบื้องต้น

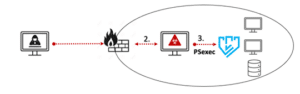

การใช้การป้องกันเพิ่มเติมเป็นสิ่งสำคัญเสมอ ในกรณีที่ผู้โจมตีไม่ลดละและมีไหวพริบมากพอที่จะประสบความสำเร็จด้วยเทคนิค Initial Access แบบอื่น

ในกรณีนั้น, Silverfort จะปิดกั้นขั้นตอนถัดไปของ Lateral Movement โดยบังคับใช้ MFA ในการตรวจสอบสิทธิ์ PSexec จากระยะไกล (ซึ่งอาศัยการแพร่กระจายของแรนซัมแวร์แบบอัตโนมัติ):

- สร้างการเข้าถึงเบื้องต้นแล้ว

- คงอยู่ผ่านการกำหนดค่าเครื่องที่ถูกบุกรุกเป็นเซิร์ฟเวอร์ C2C

- การเคลื่อนไหวด้านข้าง ผ่านทาง Psexec ถูกปิดกั้นโดย Silverfort นโยบาย MFA เกี่ยวกับ PSexec

แผนภาพ 4: ตัวอย่างการโจมตี Pay2Key #1 การป้องกันการเคลื่อนไหวด้านข้าง

ในทำนองเดียวกัน Silverfort จะป้องกันทั้งระยะ Initial Access และ Lateral Movement ของตัวอย่างการโจมตี Pay2Key #2 ส่วนของ RDP นั้นเหมือนกัน ดังนั้น มาดูส่วนที่เราคิดว่าผู้โจมตีจัดการเพื่อสร้างรอยเท้าบนเครื่องหนึ่งเครื่องภายในสภาพแวดล้อมด้วยวิธีใดวิธีหนึ่ง มีบางแง่มุมในส่วนการเคลื่อนไหวด้านข้างที่ควรค่าแก่การเน้น:

- การเข้าถึงเบื้องต้น ที่จัดตั้งขึ้น

- การเคลื่อนไหวด้านข้าง ผ่านทาง Pสคริปต์ owershell ถูกปิดกั้นโดย Silverfort นโยบาย MFA เกี่ยวกับ Powershell Remoting

- การติดตา และ ข้อมูล การกรอง ผ่านประตูหลัง – เฉพาะบนเซิร์ฟเวอร์ที่เข้าถึงได้ครั้งแรกเท่านั้น

แผนภาพ 5: ตัวอย่างการโจมตี Pay2Key #2 การป้องกันการเคลื่อนไหวด้านข้าง

ในกรณีนี้ Silverfort ป้องกันการเคลื่อนไหวด้านข้างโดยใช้ MFA กับการเชื่อมต่อ Powershell ระยะไกล เพื่อให้มั่นใจว่ามีเพียงผู้ใช้ที่ถูกต้องตามกฎหมายเท่านั้นที่ดำเนินการ และจำกัดการโจมตีไว้ที่เครื่องเดียวที่ถูกบุกรุกในตอนแรก

ข้อคิด

ดังที่เราได้กล่าวไว้ในตอนต้นของบทความนี้ การโจมตี Pay2Key นั้นไม่ได้มีลักษณะเฉพาะแต่อย่างใด แต่การขาดความเป็นเอกลักษณ์ต่างหากที่ควรชูธงให้กับทีมรักษาความปลอดภัยทั่วโลก – การโจมตีทั่วไป แทนที่จะเป็นการโจมตีเฉพาะคือการโจมตีที่มีแนวโน้มว่าจะกำหนดเป้าหมายสภาพแวดล้อมของคุณ และจำเป็นต้องป้องกันจากสิ่งเหล่านี้ ในองค์กรทุกวันนี้ ตัวตนคือกุญแจสู่มงกุฎเพชรของอาณาจักร Silverfort แพลตฟอร์ม Unified Identity Protection เป็นแพลตฟอร์มแรกที่ให้การปกป้องข้อมูลประจำตัวของผู้ใช้ตามที่ผู้ใช้ต้องการ

เรียนรู้เกี่ยวกับ Silverfort โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม