การแก้ Active Directory ช่องว่างการป้องกันด้วย MFA สำหรับ RDP, PsExec และ PowerShell

ในขณะที่การเปลี่ยนไปสู่ระบบคลาวด์และการเปลี่ยนแปลงทางดิจิทัลกำลังปรับเปลี่ยนรูปแบบไอทีอย่างต่อเนื่อง Active Directory (ค.ศ. ) ยังคงเป็นองค์ประกอบหลักในสภาพแวดล้อมของเกือบทุกองค์กร สมมติฐานทั่วไปคือในอนาคตอันใกล้นี้ องค์กรส่วนใหญ่จะรักษาสภาพแวดล้อมแบบ on-prem/cloud แบบผสม สิ่งนี้ทำให้เกิดช่องว่างด้านความปลอดภัยที่สำคัญ เนื่องจากไม่เหมือนกับคลาวด์ตรงที่ AD ไม่สนับสนุนการควบคุมการป้องกันข้อมูลประจำตัวเช่น ไอ้เวรตะไลทำให้มีความเสี่ยงต่อการโจมตีที่ใช้ข้อมูลประจำตัวที่ถูกบุกรุกเพื่อเข้าถึงทรัพยากรเป้าหมายอย่างตื่นตระหนก แม้ว่า MFA จะมีอยู่สำหรับการเข้าสู่ระบบภายในเครื่องและการเชื่อมต่อ RDP แต่จะไม่มีอยู่ในอินเทอร์เฟซการเข้าถึงคีย์ เช่น PsExec, PowerShellและอื่น ๆ ที่ใช้กันอย่างแพร่หลายโดยผู้คุกคามใน การเคลื่อนไหวด้านข้าง และการโจมตีด้วยแรนซัมแวร์ Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน เป็นโซลูชันแรกที่ให้การปกป้อง MFA อย่างสมบูรณ์สำหรับ Active Directory สภาพแวดล้อม ขจัดความเสี่ยงของข้อมูลประจำตัวที่ถูกบุกรุก และแนะนำการป้องกันตัวตนระดับคลาวด์ และ MFA สำหรับสภาพแวดล้อมภายในองค์กร.

สารบัญ

บทสรุป MFA สั้นๆ – มันทำงานอย่างไรและเพื่อจุดประสงค์อะไร?

ในรูปแบบที่ง่ายที่สุด การรับรองความถูกต้องเกี่ยวข้องกับผู้ใช้ที่ให้ข้อมูลประจำตัวและผู้ให้บริการข้อมูลประจำตัวที่ตรวจสอบว่าข้อมูลประจำตัวตรงกันหรือไม่ และขึ้นอยู่กับผลลัพธ์ อนุญาตหรือปฏิเสธการเข้าถึงทรัพยากรที่ร้องขอ MFA ทำหน้าที่เป็นขั้นตอนเพิ่มเติม ภายใน กระบวนการนี้ – หลังจากผลการตรวจสอบข้อมูลประจำตัวเป็นบวก ผู้ใช้จะต้องแสดงหลักฐานยืนยันตัวตนของตนเพิ่มเติม ในลักษณะนั้น แม้ว่าข้อมูลรับรองจะถูกบุกรุก แต่ก็ไม่เพียงพอที่จะเข้าถึงได้ ซึ่งช่วยลดความเสี่ยงที่อาจเกิดขึ้นจากสถานการณ์ดังกล่าวได้อย่างมาก

ดังนั้นปัญหาของ MFA คืออะไร Active Directory?

โปรโตคอลการรับรองความถูกต้องที่ไม่รองรับ MFA

ตั้งแต่หลัก Active Directory โครงสร้างพื้นฐานการตรวจสอบสิทธิ์ได้รับการออกแบบและสร้างขึ้นมานานก่อนที่จะมี MFA เสียอีก ไม่มีทางที่จะเพิ่มขั้นตอน MFA ที่เราอธิบายไว้ก่อนหน้าในกระบวนการตรวจสอบสิทธิ์ได้ สิ่งนี้นำไปใช้ก่อนและสำคัญที่สุดกับอินเทอร์เฟซการเข้าถึงระยะไกลตามบรรทัดคำสั่ง เช่น PsExec, PowerShell PSEnter-เซสชัน, WMI อินเทอร์เฟซเหล่านี้เป็นเครื่องมือทางเลือกสำหรับผู้ดูแลระบบและเจ้าหน้าที่ฝ่ายช่วยเหลือในการแก้ไขปัญหาที่เครื่องระยะไกล – แต่ยังรวมถึงผู้โจมตีที่ต้องการบุกรุกเครือข่ายด้วยการเคลื่อนไหวด้านข้างด้วยตนเองหรือโดยอัตโนมัติ

การพึ่งพาตัวแทนและผู้รับมอบฉันทะ = ความคุ้มครองบางส่วน

RDP โดดเด่นในฐานะทางเลือกการตรวจสอบสิทธิ์ระยะไกลที่ค่อนข้างปลอดภัย เนื่องจากรองรับการวางกระบวนการ MFA ภายในโฟลว์การตรวจสอบสิทธิ์ อย่างไรก็ตาม ในการวางการป้องกันนี้ ผู้ให้บริการจะต้องติดตั้งตัวแทน MFA บนเซิร์ฟเวอร์ที่ได้รับการป้องกันแต่ละเซิร์ฟเวอร์ หรือวางพร็อกซีไว้หน้าส่วนเครือข่ายแต่ละส่วน สิ่งนี้มักจะส่งผลให้เกิดความครอบคลุมบางส่วน เนื่องจากเจ้าหน้าที่ไม่เคยปรับใช้กับเครื่อง 100% และพร็อกซีไม่สามารถครอบคลุมเครือข่ายอย่างแน่นหนาที่เกินโทโพโลยีพื้นฐานที่สุด

Silverfort การคุ้มครอง MFA สำหรับ Active Directory

พื้นที่ Silverfort แพลตฟอร์ม Unified Identity Protection ให้บริการแบบ end-to-end ก.พ.ร. ถึง Active Directory สภาพแวดล้อม เอาชนะช่องว่างในแอปพลิเคชัน MFA แบบดั้งเดิม โดยใช้เทคโนโลยีที่ไม่ใช้เอเจนต์และพร็อกซี Silverfort วิเคราะห์ทุกๆ Active Directory คำขอการรับรองความถูกต้อง และหากจำเป็น ให้ส่งการแจ้งเตือน MFA ไปยังผู้ใช้ที่ร้องขอ หลังจากการยืนยันสำเร็จเท่านั้น Silverfort สั่ง Active Directory เพื่อให้ผู้ใช้เข้าถึงทรัพยากรที่ร้องขอ กระบวนการนี้ไม่เชื่อเรื่องพระเจ้าโดยสิ้นเชิงกับวิธีการเข้าถึง เปิดใช้งาน Silverfort เพื่อขยายการคุ้มครอง MFA ในสิ่งต่อไปนี้:

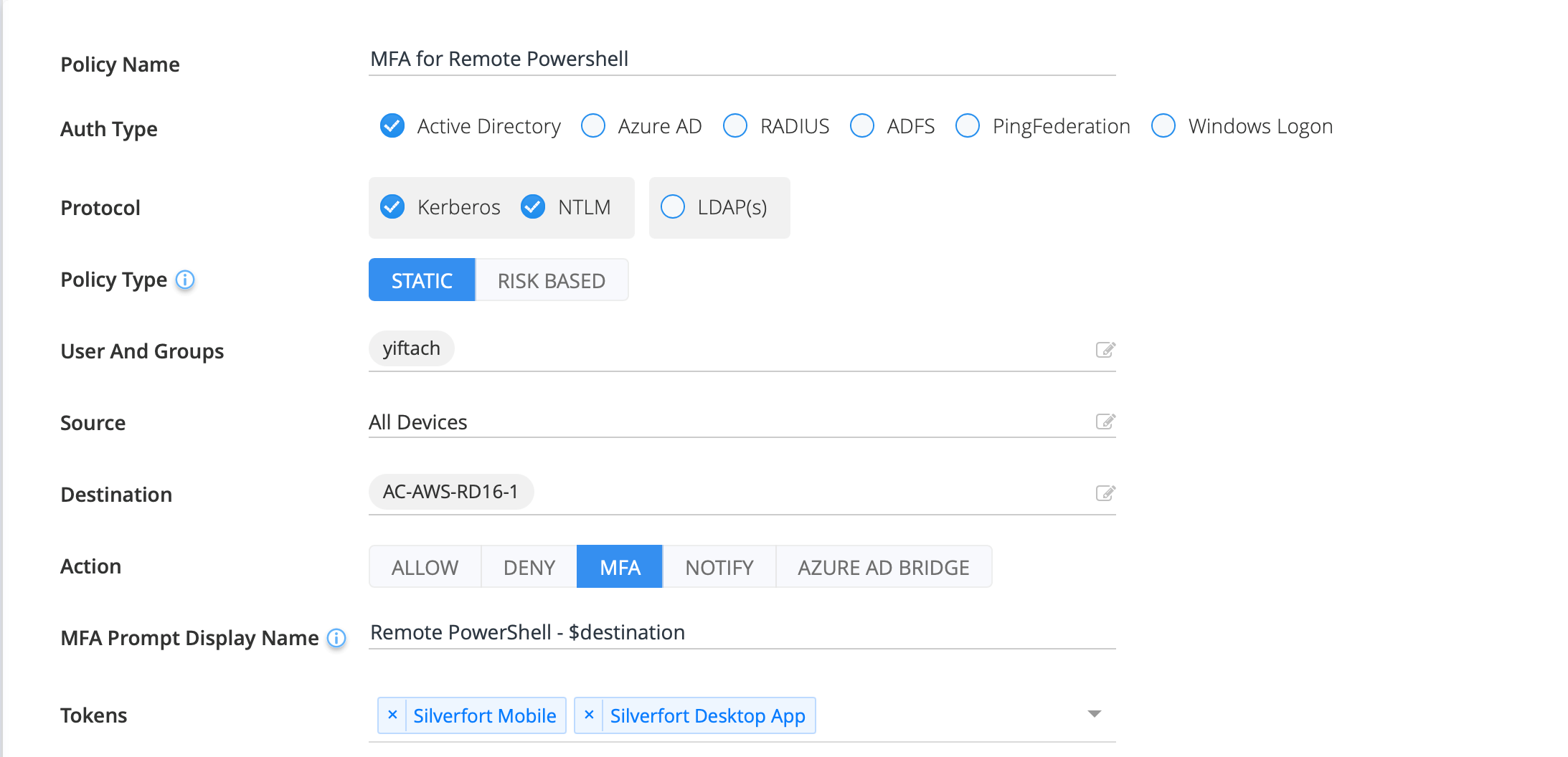

MFA สำหรับ PowerShell

PowerShell กลายเป็นเครื่องมือทางเลือกสำหรับการดูแลระบบมากขึ้นเรื่อยๆ และรวมถึง cmdlets และยูทิลิตี้ต่างๆ สำหรับการเข้าถึงระยะไกล น่าเสียดายที่การใช้งานในการโจมตีทางไซเบอร์นั้นเพิ่มขึ้นโดยตรง Silverfort ทำให้ผู้ใช้สามารถบังคับใช้ได้ MFA บน PowerShell การเชื่อมต่อตามกฎอย่างใดอย่างหนึ่งหรือการค้นหาตัวบ่งชี้ความเสี่ยงโดยอัตโนมัติ

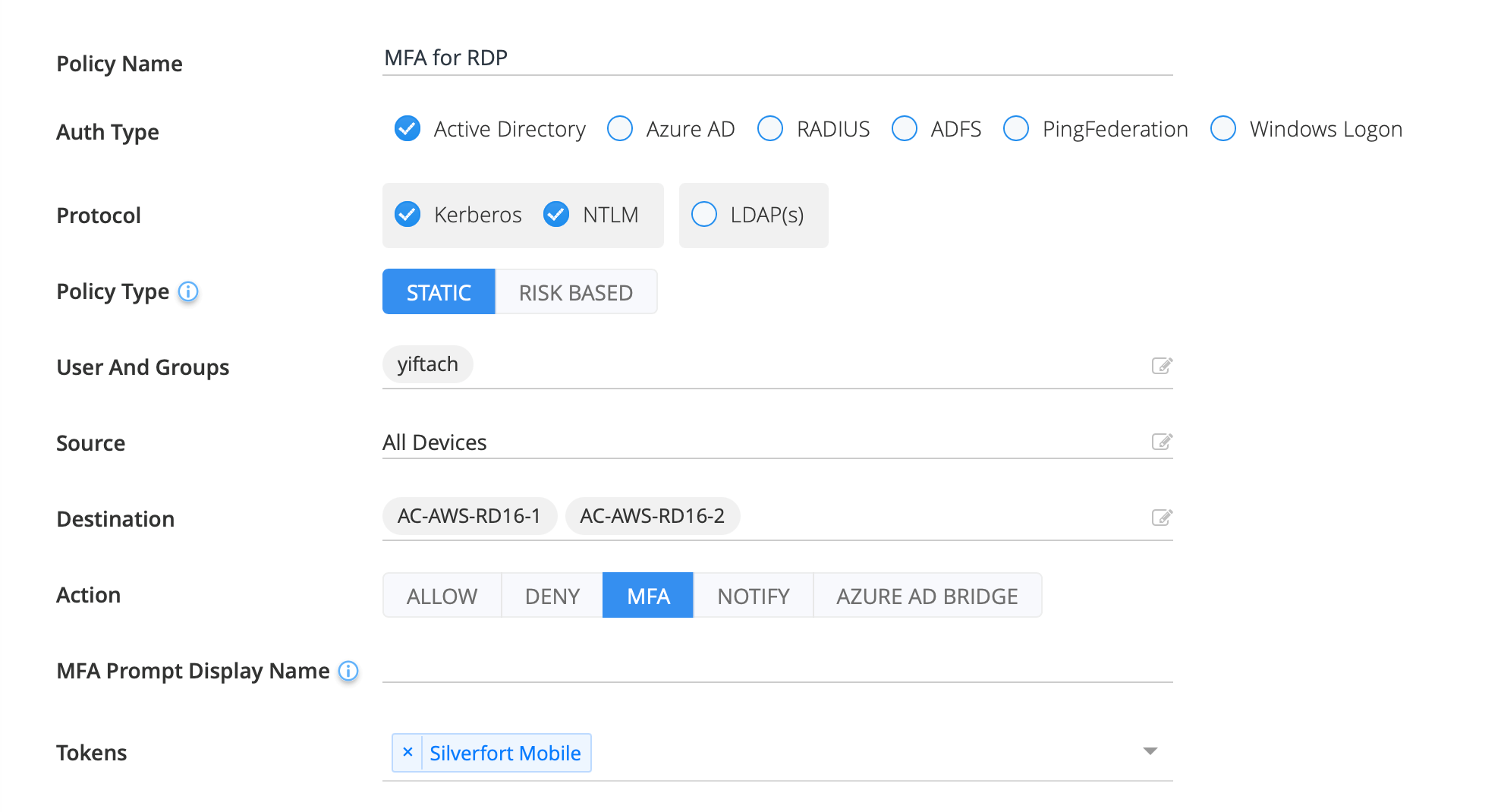

ก.ม.เพื่อรปช

RDP ไม่เหมือนกับบรรทัดคำสั่ง แต่เปิดใช้งานการโต้ตอบโดยตรงกับ GUI ของเครื่องระยะไกล สิ่งนี้จะขยายการใช้งานไปยังสมาชิกส่วนใหญ่ขององค์กรที่ไม่มีความรู้ด้านเทคนิค โดยเฉพาะอย่างยิ่งในยุคของการทำงานทางไกลของ COVID ในขณะที่ MFA แบบดั้งเดิมสามารถนำไปใช้กับ RDP ได้นั้นขึ้นอยู่กับข้อจำกัดของผู้รับมอบฉันทะและตัวแทนที่เราได้อธิบายไว้ก่อนหน้านี้ ส่งผลให้เกิดการครอบคลุมบางส่วนเกือบทุกครั้ง ซึ่งทำให้เกิดช่องว่างสำหรับผู้โจมตีที่จะฉวยโอกาส

ตรงกันข้ามกับสิ่งนี้ Silverfortเทคโนโลยีที่ไม่ใช้เอเจนต์และพร็อกซีของ ' บังคับใช้อย่างราบรื่น ก.ม.ว่าด้วย รปช การเชื่อมต่อในสภาพแวดล้อมเพื่อแสดงการรักษาความปลอดภัยแบบ end-to-end

เจ๋ง แต่สามารถ Silverfort ส่ง MFA ไปยังวิธีการเข้าถึงอื่นๆ ใน Active Directory สภาพแวดล้อม?

แนวคิดนั้นง่าย - หากทรัพยากรรับรองความถูกต้อง Active Directory, Silverfort สามารถบังคับใช้ MFA ง่ายๆอย่างนั้น สิ่งนี้ถือเป็นจริงโดยไม่คำนึงถึงวิธีการเข้าถึง เราได้ทุ่มเทพื้นที่ให้กับ PowerShell MFA สำหรับ PsExec และ RDP เนื่องจากเป็นเรื่องธรรมดามาก แต่ตรรกะการป้องกันแบบเดียวกันนี้นำไปใช้กับเวกเตอร์การตรวจสอบความถูกต้องที่มีอยู่หรือในอนาคตที่ส่งผ่านอย่างเท่าเทียมกัน Active Directory – WMI, การเชื่อมต่อฐานข้อมูล, แอปพลิเคชันภายในองค์กรหรืออื่นๆ

ถึงเวลาที่ต้องตระหนักว่าการคุ้มครอง MFA สำหรับ Active Directory เป็นต้อง

Active Directory อยู่ที่นี่ การโจมตีทางไซเบอร์เติบโตได้เมื่อไม่มีประวัติศาสตร์ การป้องกันตัวตนที่ใช้งานอยู่ for Active Directory สภาพแวดล้อมที่ในทางปฏิบัติหมายความว่าหากข้อมูลประจำตัวของบัญชีผู้ใช้ของคุณถูกบุกรุก เกมก็จบลง ข่าวดีก็คือเราไม่ต้องยอมรับสิ่งนี้อีกต่อไป— Silverfort ทำให้ พม.สำหรับ Active Directory เข้าถึงได้ ครอบคลุม และปรับใช้ง่าย ทำให้องค์กรของคุณพร้อมรับมือกับการโจมตีทางไซเบอร์อย่างที่ไม่เคยมีมาก่อน

เรียนรู้เพิ่มเติมเกี่ยวกับ Silverfort: