อันตรายที่ซ่อนอยู่ของผู้ดูแลระบบเงา

บัญชี Shadow Admin เป็นบัญชีผู้ใช้ที่มีสิทธิ์ที่ละเอียดอ่อน ไม่ใช่เพราะเป็นสมาชิกของสิทธิ์พิเศษ ผู้ดูแลระบบ Active Directory (ค.ศ. ) กลุ่ม แต่เนื่องจากพวกเขาได้รับการอนุญาตโดยไม่ได้ตั้งใจ ซึ่งทำให้พวกเขาสามารถครอบครองบัญชีพิเศษอื่น ๆ และใช้ประโยชน์จากการเข้าถึงระบบเป้าหมายเพื่อประนีประนอมพวกเขา

หากบัญชี Shadow Admin ถูกบุกรุก อาจเป็นอันตรายต่อองค์กรได้ ท้ายที่สุดแล้วสิ่งเหล่านี้ บัญชีผู้ใช้ สามารถใช้เพื่อประนีประนอมบัญชีเพิ่มเติมและรับสิทธิ์ผู้ดูแลระบบ

แต่การระบุบัญชีเหล่านี้และการจำกัดการเข้าถึงนั้นไม่ใช่เรื่องเล็กน้อย

สารบัญ

ผู้ดูแลระบบเงาคืออะไร?

Shadow Admin คือผู้ใช้ที่ไม่ได้เป็นสมาชิกของกลุ่มผู้ดูแล AD เช่น Domain Admins, Enterprise Admins, Schema Admins, Administrators เป็นต้น แต่ผู้ใช้รายนี้จะมีสิทธิ์ในความสามารถด้านการดูแลระบบบางประเภทในบัญชีผู้ดูแลระบบ ซึ่งเปิดใช้งานผู้ใช้รายนี้ เพื่อเพิ่มความสามารถในการบริหารต่อไป

ความสามารถในการดูแลระบบเหล่านี้รวมถึง:

- สิทธิ์การควบคุมทั้งหมด (ผู้ใช้หรือกลุ่ม)

- เขียนคุณสมบัติทั้งหมด (ในกลุ่ม)

- รีเซ็ตรหัสผ่าน (สำหรับผู้ใช้)

- สิทธิ์เพิ่มเติมทั้งหมด (สำหรับผู้ใช้)

- เปลี่ยนสิทธิ์ (ผู้ใช้หรือกลุ่ม)

- เขียนสมาชิก (ในกลุ่ม)

- เจ้าของการเขียน (ผู้ใช้หรือกลุ่ม)

- เจ้าของที่แท้จริง (ผู้ใช้หรือกลุ่ม)

นอกจากนี้ ผู้ใช้คนใดก็ตามที่สามารถครอบครองและควบคุมผู้ดูแลเงาในระดับใดก็ได้ จะถือว่าเป็นผู้ดูแลเงาด้วย

ตัวอย่างของผู้ดูแลเงา:

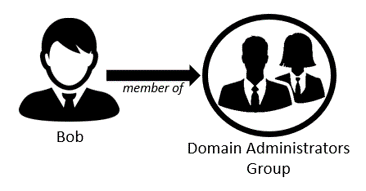

สมมติว่า Bob เป็นผู้ดูแลโดเมน (สมาชิกของกลุ่มผู้ดูแลโดเมน) ซึ่งหมายความว่าบ๊อบมี การเข้าถึงผู้ดูแลระบบโดเมน ไปยัง Active Directory.

รูปที่ 1: Bob เป็นสมาชิกของกลุ่มผู้ดูแลโดเมน

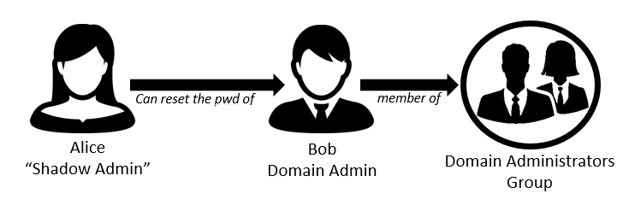

อลิซไม่ได้เป็นสมาชิกของกลุ่มผู้ดูแลโดเมน อย่างไรก็ตาม อลิซมีความสามารถในการรีเซ็ตรหัสผ่านของบ็อบ ดังนั้น Alice สามารถรีเซ็ตรหัสผ่านของ Bob เข้าสู่ระบบด้วย Bob และดำเนินงานที่ต้องใช้สิทธิ์ของผู้ดูแลโดเมนในนามของเขา สิ่งนี้ทำให้อลิซเป็น "ผู้ดูแลเงา"

รูปที่ 2: อลิซสามารถรีเซ็ตรหัสผ่านของ Bob ซึ่งทำให้เธอเป็น "Shadow Admin"

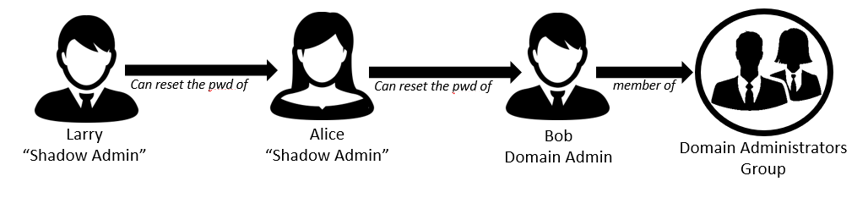

สมมติว่า Larry สามารถรีเซ็ตรหัสผ่านของ Alice ได้ ซึ่งหมายความว่า Larry สามารถรีเซ็ตรหัสผ่านของ Alice เข้าสู่ระบบด้วย Alice เปลี่ยนรหัสผ่านของ Bob จากนั้นเข้าสู่ระบบด้วย Bob และดำเนินงานที่ต้องใช้สิทธิ์ของผู้ดูแลโดเมน สิ่งนี้ทำให้ Larry เป็นผู้ดูแลระบบเงาระดับ 2

รูปที่ 3: Larry สามารถรีเซ็ตรหัสผ่านของ Alice ซึ่งทำให้เขาเป็น “ผู้ดูแลเงา” เช่นกัน

และมันไม่ได้จบลงที่ Larry ใครสามารถรีเซ็ตรหัสผ่านของ Larry ได้

กระบวนการดำเนินต่อไป และองค์กรอาจมีผู้ดูแลเงาหลายคน

3 เหตุผลที่ทำไม Shadow Admins จึงถูกสร้างขึ้น

มีเหตุผลสองสามประการที่ทำให้ผู้ดูแลระบบเงามีอยู่ในเครือข่ายของเรา:

- ข้อผิดพลาดของมนุษย์หรือการจัดการสิทธิ์ของผู้ใช้ผิดพลาด: ผู้ดูแลระบบที่ไม่มีประสบการณ์สามารถสร้าง Shadow Admins ได้โดยไม่ได้ตั้งใจ หรือเนื่องจากพวกเขาไม่เข้าใจความหมายของการกำหนดสิทธิ์โดยตรงอย่างถ่องแท้ แม้ว่าจะไม่มีเจตนาร้ายเบื้องหลังบัญชีผู้ดูแลระบบเงาดังกล่าว แต่ก็ยังสามารถนำเสนอความเสี่ยงต่อสภาพแวดล้อมได้โดยการอนุญาตให้ผู้ใช้เข้าถึงสินทรัพย์ที่สำคัญโดยไม่ได้รับอนุญาต

- สร้างขึ้นเพื่อใช้ชั่วคราวแต่ไม่เคยถูกลบ: แม้ว่าการดำเนินการนี้จะถือเป็นแนวทางปฏิบัติที่ไม่ถูกต้อง แต่ในบางกรณี ผู้ดูแลระบบไอทีอาจให้สิทธิ์ชั่วคราวแก่บัญชีซึ่งเปลี่ยนผู้ใช้ให้เป็นผู้ดูแลเงา โดยมีความตั้งใจที่จะลบสิทธิ์เหล่านี้ในภายหลัง แม้ว่าวิธีนี้จะสามารถแก้ปัญหาเฉพาะหน้าได้ แต่สิทธิ์เหล่านี้มักจะถูกทิ้งไว้ ทำให้บัญชีเหล่านี้มีสิทธิ์ระดับผู้ดูแลระบบที่ไม่ได้รับการดูแล

- ฝ่ายตรงข้ามอาจสร้างผู้ดูแลเงาเพื่อซ่อนกิจกรรมและซ่อนตัว: เมื่อได้รับสิทธิ์ของผู้ดูแลระบบแล้ว ผู้โจมตีสามารถสร้างบัญชีผู้ดูแลระบบเงาเพื่อให้คงอยู่และเพื่อปกปิดกิจกรรมของพวกเขา บัญชีผู้ดูแลระบบเงาเหล่านี้สามารถใช้เพื่อซ่อนกิจกรรมที่เป็นอันตรายได้ในขณะที่ผู้โจมตีนั้นยังคงหลบๆ ซ่อนๆ

โดยไม่คำนึงถึงเหตุผลที่อยู่เบื้องหลังการสร้าง ผู้ดูแลเงามีความเสี่ยงต่อองค์กรเนื่องจากพวกเขาอนุญาตให้บุคคลที่ไม่ได้รับอนุญาตทำกิจกรรมที่พวกเขาไม่ควรทำ หากฝ่ายตรงข้ามสามารถควบคุมบัญชีผู้ดูแลเงาได้ ก็จะสามารถใช้เป็นตัวโจมตีได้

ความจริงที่ว่าบัญชีเหล่านี้ไม่ได้รับการตรวจสอบหรือดูแล หมายความว่าไม่เพียงแต่คุณไม่ทราบว่าคุณควรจำกัดการเข้าถึงของพวกเขา (คุณไม่สามารถแก้ไขปัญหาที่คุณไม่ทราบได้) แต่ยังหมายความว่าอาจมีการเข้าถึงและการเปลี่ยนแปลงโดยไม่ได้รับอนุญาต ตรวจไม่พบ ในบางกรณี การเข้าถึงหรือการเปลี่ยนแปลงที่ไม่ได้รับอนุญาตดังกล่าวอาจตรวจพบได้ช้าเกินไป – หลังจากข้อมูลที่ละเอียดอ่อนรั่วไหลหรือหลังจากระบบที่สำคัญถูกบุกรุก

ฉันจะทราบได้อย่างไรว่าใครเป็นผู้ดูแลเงาของฉัน

การระบุผู้ดูแลเงาเป็นปัญหาที่ท้าทายและซับซ้อน ก่อนอื่นคุณต้องกำหนดว่าใครเป็นผู้ดูแลระบบของคุณ นั่นคือผู้ใช้ทั้งหมดที่อยู่ใน AD Groups ที่ให้สิทธิ์ระดับผู้ดูแลระบบแก่พวกเขา กลุ่ม AD บางกลุ่มนั้นชัดเจน เช่น กลุ่มผู้ดูแลโดเมน แต่บางกลุ่มไม่ชัดเจน เราพบว่าในหลายๆ องค์กร มีการสร้างกลุ่มการดูแลระบบต่างๆ เพื่อรองรับวัตถุประสงค์ทางธุรกิจที่แตกต่างกัน ในบางกรณี คุณสามารถค้นหากลุ่มที่ซ้อนกัน สิ่งสำคัญคือต้องกำหนดสมาชิกทั้งหมดของกลุ่มเหล่านี้ เมื่อเราแม็ปการเป็นสมาชิกกลุ่ม เราต้องคำนึงถึงไม่เพียงแต่ข้อมูลประจำตัวของผู้ใช้ที่ปรากฏในรายชื่อสมาชิกเท่านั้น แต่ยังรวมถึงการกำหนดค่ารหัสกลุ่มหลักของผู้ใช้ด้วย

การทำความเข้าใจสมาชิกกลุ่มผู้ดูแลระบบของเราใน AD เป็นขั้นตอนแรกที่สำคัญ แต่ยังไม่เพียงพอสำหรับการระบุทั้งหมด บัญชีสิทธิพิเศษ ในโดเมน เนื่องจากไม่รวมผู้ดูแลระบบเงา หากต้องการตรวจจับผู้ดูแลระบบเงา คุณต้องวิเคราะห์สิทธิ์ ACL ที่มอบให้แต่ละบัญชี

คิดว่าคุณสามารถวิเคราะห์ ACL ได้หรือไม่ คิดดูอีกครั้ง

ตามที่อธิบายไว้ก่อนหน้านี้ ในการตรวจจับผู้ดูแลเงา คุณต้องวิเคราะห์การอนุญาต ACL ของแต่ละบัญชีใน AD เพื่อทำความเข้าใจว่าบัญชีนั้นมีสิทธิ์เหนือกลุ่มผู้ดูแลหรือบัญชีผู้ดูแลแต่ละบัญชีหรือไม่ นี่เป็นงานที่ยากมากหรือเป็นไปไม่ได้สำหรับมนุษย์ทุกคน

หากคุณสามารถทำการวิเคราะห์นี้ได้ คุณจะได้รับระดับแรกของผู้ดูแลระบบเงา

แต่ยังไม่เพียงพอ ตอนนี้คุณต้องวิเคราะห์ ACL ทั้งหมดอีกครั้งเพื่อทำความเข้าใจว่าใครมีสิทธิ์เปลี่ยนผู้ดูแลระบบเงาระดับแรกเหล่านี้ แล้วครั้งแล้วครั้งเล่า กระบวนการนี้ต้องดำเนินต่อไปจนกว่าจะตรวจพบระดับของผู้ดูแลระบบเงาทั้งหมดของคุณ

แล้วถ้าเจอกลุ่ม admin เงาล่ะ? นั่นทำให้สิ่งต่าง ๆ ซับซ้อนยิ่งขึ้น

สิ่งสำคัญที่สุดคือการวิเคราะห์ที่สำคัญนี้ไม่สามารถทำได้ด้วยตนเอง

Silverfort: โซลูชัน MFA ที่ดีที่สุด

Silverfort สอบถามเป็นระยะ Active Directory เพื่อรับ ACL ที่แตกต่างกันของอ็อบเจ็กต์ทั้งหมดในโดเมน โดยจะระบุกลุ่มผู้ดูแลระบบทั่วไปโดยอัตโนมัติ จากนั้นจะวิเคราะห์ ACL เพื่อค้นหาผู้ใช้และกลุ่มที่เป็นผู้ดูแลระบบเงาที่มีสิทธิ์เทียบเท่ากับสมาชิกของกลุ่มผู้ดูแลระบบเหล่านี้ ซึ่งเป็นสิทธิ์ที่ทำให้บัญชี/กลุ่มผู้ดูแลระบบเงามีประสิทธิภาพ มันยังคงวิเคราะห์ ACL เพื่อกำหนดจำนวนครั้งที่จำเป็นในการระบุทุกระดับของบัญชีผู้ดูแลเงาและกลุ่มเพื่อให้แน่ใจว่าคุณสามารถมองเห็นบัญชีที่อาจเป็นอันตรายเหล่านั้นได้อย่างสมบูรณ์

รายการที่ครอบคลุมนี้ควรได้รับการตรวจสอบโดยผู้ดูแลระบบ AD เพื่อพิจารณาว่าสิทธิ์หรือบัญชีและกลุ่มผู้ดูแลระบบเงาเหล่านี้ถูกต้องตามกฎหมายหรือไม่ และควรจำกัดหรือควบคุมดูแลหรือไม่

นอกจากนี้ Silverfort ตรวจสอบและวิเคราะห์คำขอการเข้าถึงทั้งหมดทั่วทั้งโดเมนอย่างต่อเนื่อง ถือว่าผู้ดูแลระบบเงาเป็นบัญชีที่มีความเสี่ยงสูง Silverfort ระบุกิจกรรมที่ละเอียดอ่อนตามเวลาจริงโดยอัตโนมัติ เช่น ความพยายามในการรีเซ็ตรหัสผ่านของผู้ใช้ และแจ้งเตือนเกี่ยวกับรหัสผ่านนั้น หรือกำหนดให้ผู้ใช้ตรวจสอบความถูกต้องของตัวตนด้วย การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ก่อนอนุญาตให้รีเซ็ตรหัสผ่าน สิ่งนี้สามารถป้องกันการเปลี่ยนแปลงบัญชีผู้ใช้โดยไม่ได้รับอนุญาตรวมถึงการเข้าถึงสินทรัพย์ที่สำคัญในเครือข่ายโดยไม่ได้รับอนุญาต

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับเรื่องนี้ - ติดต่อเราเพื่อนัดหมายการสาธิต