การรวม IAM แบบไฮบริดของคุณบน Microsoft Entra ID (เดิมชื่อ Azure AD)

สภาพแวดล้อมด้านไอทีขององค์กรสมัยใหม่มีความหลากหลายสูงและมีสินทรัพย์ที่แตกต่างกันมากมาย ตั้งแต่โครงสร้างพื้นฐานด้านไอทีแบบดั้งเดิมไปจนถึงปริมาณงานบนคลาวด์ที่ทันสมัย สิ่งนี้ทำให้เกิดความต้องการหลายอย่าง ผลิตภัณฑ์ไอแอมซึ่งแต่ละส่วนครอบคลุมสภาพแวดล้อมที่แตกต่างกัน ทั้งภายในองค์กร ระบบคลาวด์ การเข้าถึงระยะไกลที่ปลอดภัย และอื่นๆ โซลูชัน IAM เหล่านี้ทำงานในไซโลที่แตกต่างกัน และมอบความสามารถในการป้องกันที่แตกต่างกันสำหรับสินทรัพย์ที่แตกต่างกัน ทำให้เกิดทั้งปัญหาด้านการจัดการและความปลอดภัย ในแง่ของ การป้องกันตัวตนปัญหาก็ยิ่งรุนแรงมากขึ้น สามารถปกป้องแอปพลิเคชันเว็บแบบ Cloud-native และสมัยใหม่ได้ Entra ID (เดิมชื่อ Azure AD) การเข้าถึงแบบมีเงื่อนไข การรับรองความถูกต้องตามความเสี่ยง และ MFA ที่ป้องกันการโจมตีตามข้อมูลประจำตัวได้อย่างมีประสิทธิภาพ 99% อย่างไรก็ตาม ทรัพยากรภายในองค์กร เช่น โครงสร้างพื้นฐานด้านไอที แอปที่ผลิตขึ้นเอง เครื่องมือเข้าถึงบรรทัดคำสั่ง ฐานข้อมูล การแชร์ไฟล์ ฯลฯ ไม่ได้รับการสนับสนุนโดยทั้ง SSO และ การป้องกันตัวตน มาตรการของ Entra ID (เดิมชื่อ Azure AD) สิ่งนี้ทำให้เกิดช่องว่างด้านความปลอดภัยที่สำคัญซึ่งยังไม่ได้รับการแก้ไข จนถึงทุกวันนี้

เป็นครั้งแรก, Silverfort ลูกค้าสามารถลดความซับซ้อนและเพิ่มประสิทธิภาพการป้องกันข้อมูลประจำตัวของตนได้โดยการรวมเข้าด้วยกัน Entra ID (เดิมชื่อ Azure AD) สำหรับทรัพยากรภายในองค์กรและมัลติคลาวด์ทั้งหมด Entra ID (เดิมชื่อ Azure AD) การเข้าถึงแบบมีเงื่อนไข การรับรองความถูกต้องตามความเสี่ยง และ โซลูชัน Microsoft Authenticator MFA สำหรับ Active Directory สามารถใช้งานได้อย่างเต็มที่กับทรัพยากรหลักขององค์กรที่ไม่เคยรองรับมาก่อน รวมถึงโครงสร้างพื้นฐานด้านไอที แอพดั้งเดิมดั้งเดิม เครื่องมือเข้าถึงบรรทัดคำสั่ง และอื่นๆ อีกมากมาย โดยสิ่งนี้, Silverfort ช่วยให้องค์กรสามารถใช้การป้องกันข้อมูลประจำตัวที่ดีที่สุดกับทรัพยากรทั้งหมดและความพยายามในการเข้าถึง

สารบัญ

การเดินทางสามก้าวสู่ Entra ID (เดิมชื่อ Azure AD) การรวม IAM แบบไฮบริด

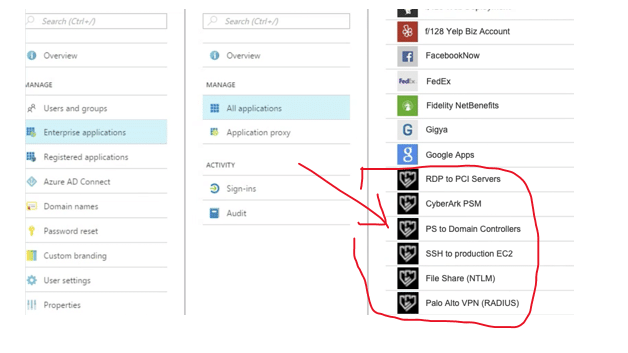

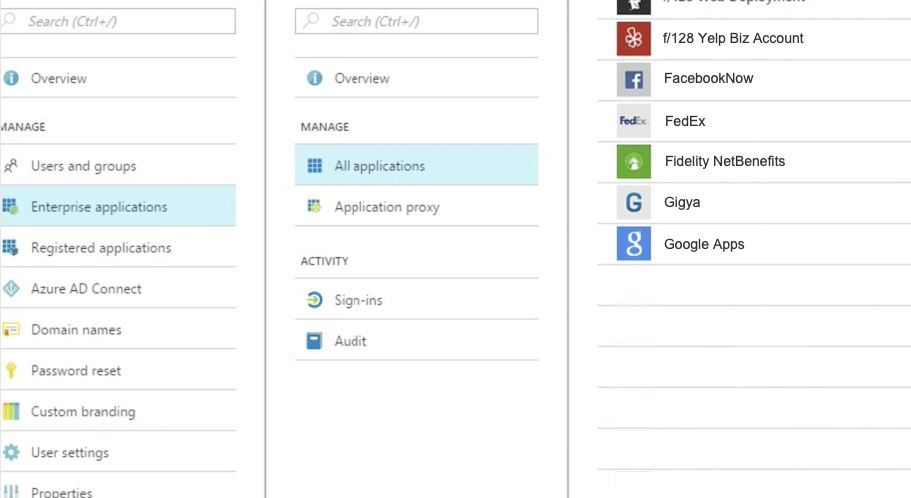

Silverfort ช่วยให้องค์กรสามารถ สะพาน แอปและทรัพยากรที่ได้รับการจัดการลงใน Entra ID (เดิมชื่อ Azure AD) ราวกับว่าเป็นแอปพลิเคชันที่ใช้ SAML เมื่อเชื่อมโยงแล้ว ทรัพยากรเหล่านี้จะปรากฏขึ้น Entra ID (เดิมชื่อ Azure AD) คอนโซลคล้ายกับแอปใดๆ ที่รองรับโดยธรรมชาติ Azure AD การจัดการและสามารถอยู่ภายใต้นโยบายการเข้าถึง Azure AD

เส้นทางสู่การรวมการป้องกันข้อมูลประจำตัวอย่างเต็มรูปแบบใน Entra ID (เดิมชื่อ Azure AD) ประกอบด้วยสามขั้นตอน:

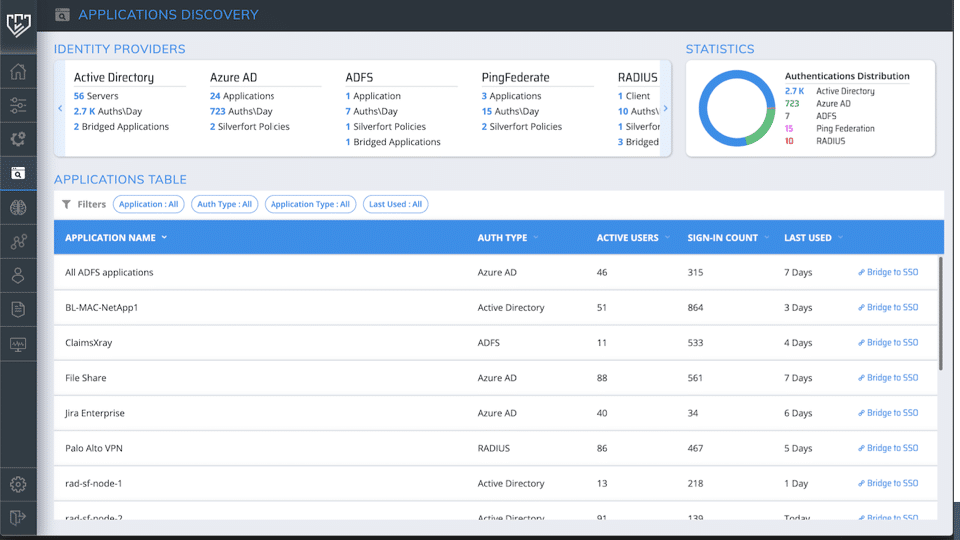

ขั้นตอนที่ 1: การค้นพบแอปพลิเคชันและทรัพยากรทั้งหมด

ระยะเริ่มต้นคือการค้นหาทรัพยากรและแอปพลิเคชันทั้งหมดในสภาพแวดล้อมแบบ on-prem และ multi-cloud การทำกระบวนการนี้ให้เป็นอัตโนมัติช่วยประหยัดเวลาได้มากสำหรับองค์กรขนาดใหญ่ที่ต้องระบุแอปพลิเคชันหลายร้อยหรือหลายพันแอปพลิเคชันในสภาพแวดล้อมภายในองค์กรและระบบคลาวด์ Silverfort ค้นพบทรัพยากรและแอปพลิเคชันเหล่านี้ทั้งหมดโดยอัตโนมัติ โดยระบุทรัพยากรและแอปพลิเคชันที่รองรับโดยกำเนิด Entra ID (เดิมชื่อ Azure AD) SSO และ SSO ที่ไม่ใช่

ขั้นตอนที่ 2: การย้ายแอพที่รองรับเข้าสู่ Entra ID (เดิมชื่อ Azure AD)

เพื่อเร่งและเพิ่มประสิทธิภาพกระบวนการย้ายสำหรับแอปที่ใช้ SAML ซึ่งได้รับการสนับสนุนโดยกำเนิด Entra ID (เดิมชื่อ Azure AD) Silverfort ให้ข้อมูลเชิงลึกในการปฏิบัติงานเกี่ยวกับการใช้งานแอปพลิเคชันและการพึ่งพา ข้อมูลเชิงลึกเหล่านี้ช่วยให้องค์กรจัดลำดับความสำคัญของกระบวนการย้ายข้อมูลตามความต้องการทางธุรกิจและการปฏิบัติงาน

ขั้นตอนที่ 3: เชื่อมโยงแอปที่ไม่รองรับเข้าด้วยกัน Entra ID (เดิมชื่อ Azure AD)

สำหรับทรัพยากรและแอปพลิเคชันที่ไม่รองรับโดยกำเนิด Entra ID (เดิมชื่อ Azure AD) Silverfort ช่วยให้องค์กรต่างๆ สามารถเชื่อมโยงพวกเขาเข้าด้วยกันได้ Entra ID (เดิมชื่อ Azure AD) แอพที่เชื่อมโยงจะปรากฏใน Entra ID (เดิมชื่อ Azure AD) คอนโซลพร้อม Silverfort ไอคอน. ขณะนี้คุณสามารถใช้นโยบายการรับรองความถูกต้องและการเข้าถึงกับแอปพลิเคชันเหล่านี้ได้จาก Entra ID (เดิมชื่อ Azure AD) คอนโซล

ประสบการณ์ผู้ใช้หลังการรวม IAM แบบไฮบริดคืออะไร

หลังจากเสร็จสิ้นกระบวนการบริดจ์และการกำหนดค่าการตรวจสอบสิทธิ์และนโยบายการเข้าถึงแล้ว ความพยายามในการเข้าถึงทรัพยากรใดๆ จะได้รับการตรวจสอบและป้องกัน

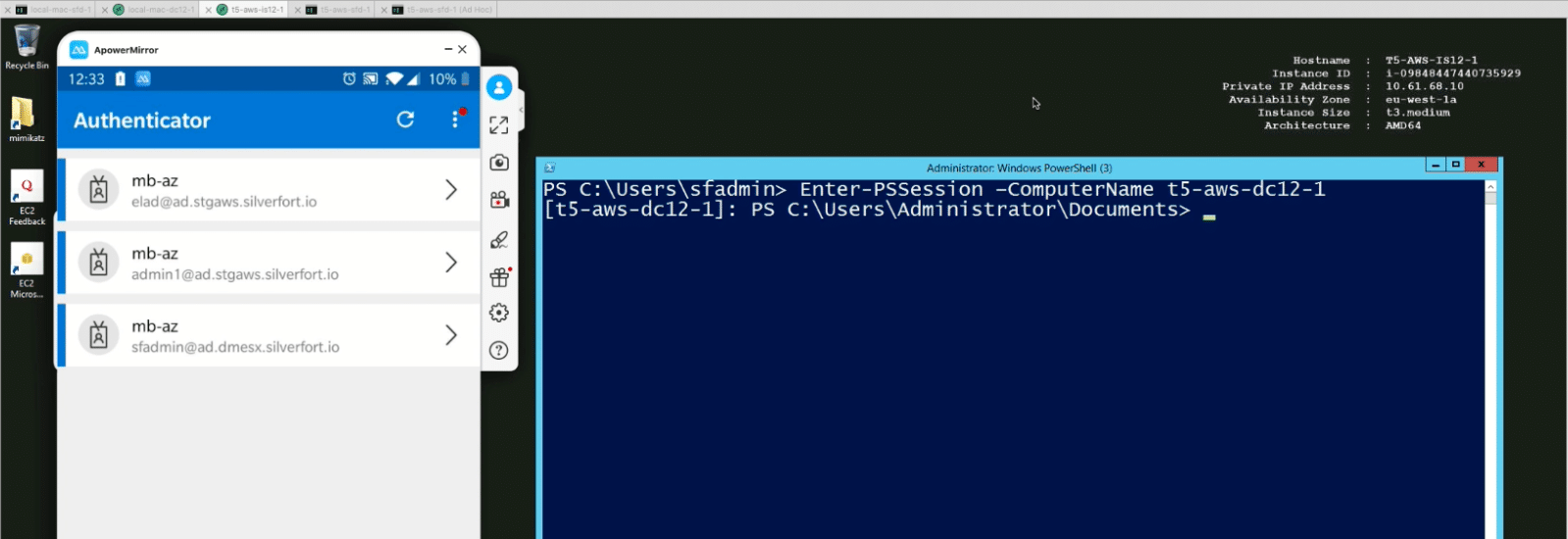

ตัวอย่างเช่น ตอนนี้คุณสามารถบังคับใช้ ไอ้เวรตะไล นโยบายเกี่ยวกับ Remote Powershell

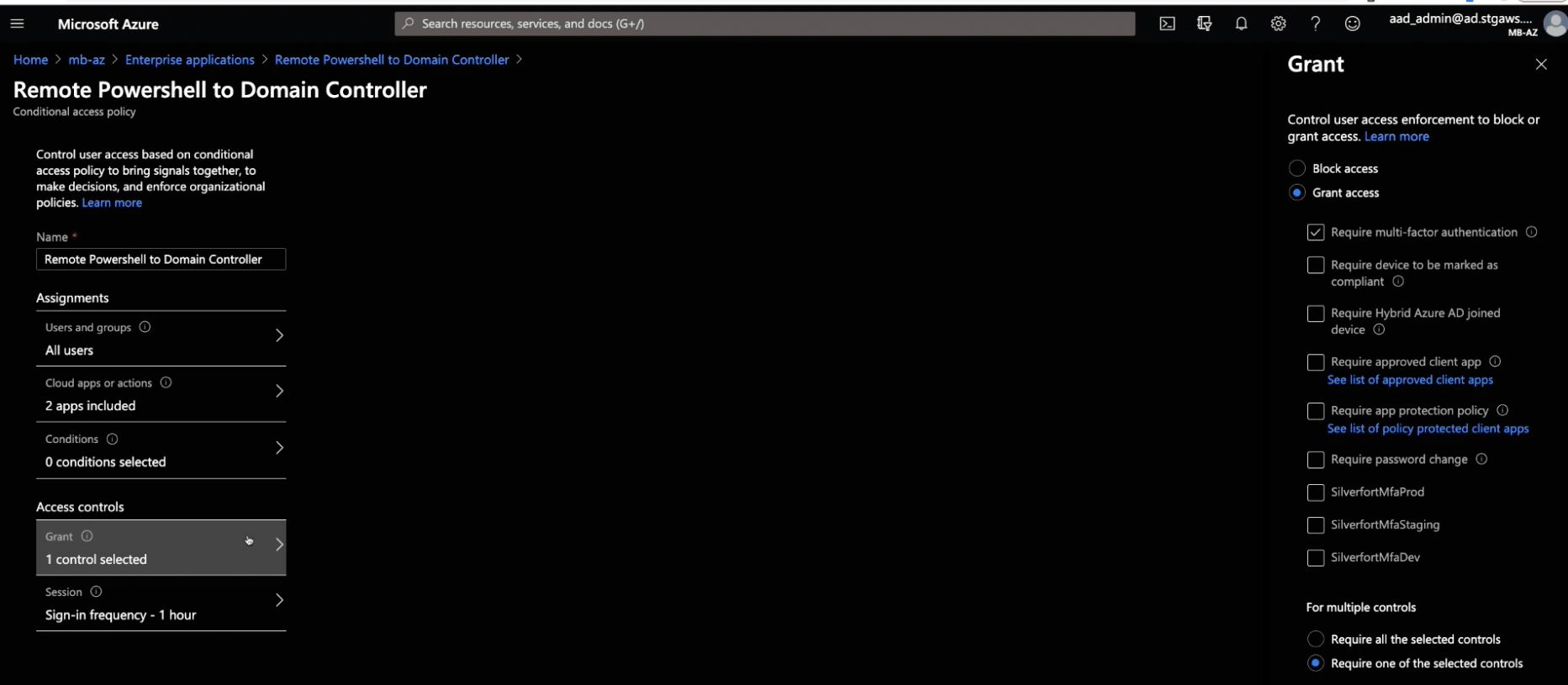

ก่อนอื่น คุณจะต้องกำหนดค่านโยบายที่ต้องใช้ MFA เมื่อเข้าถึงตัวควบคุมโดเมนระยะไกลด้วย Powershell:

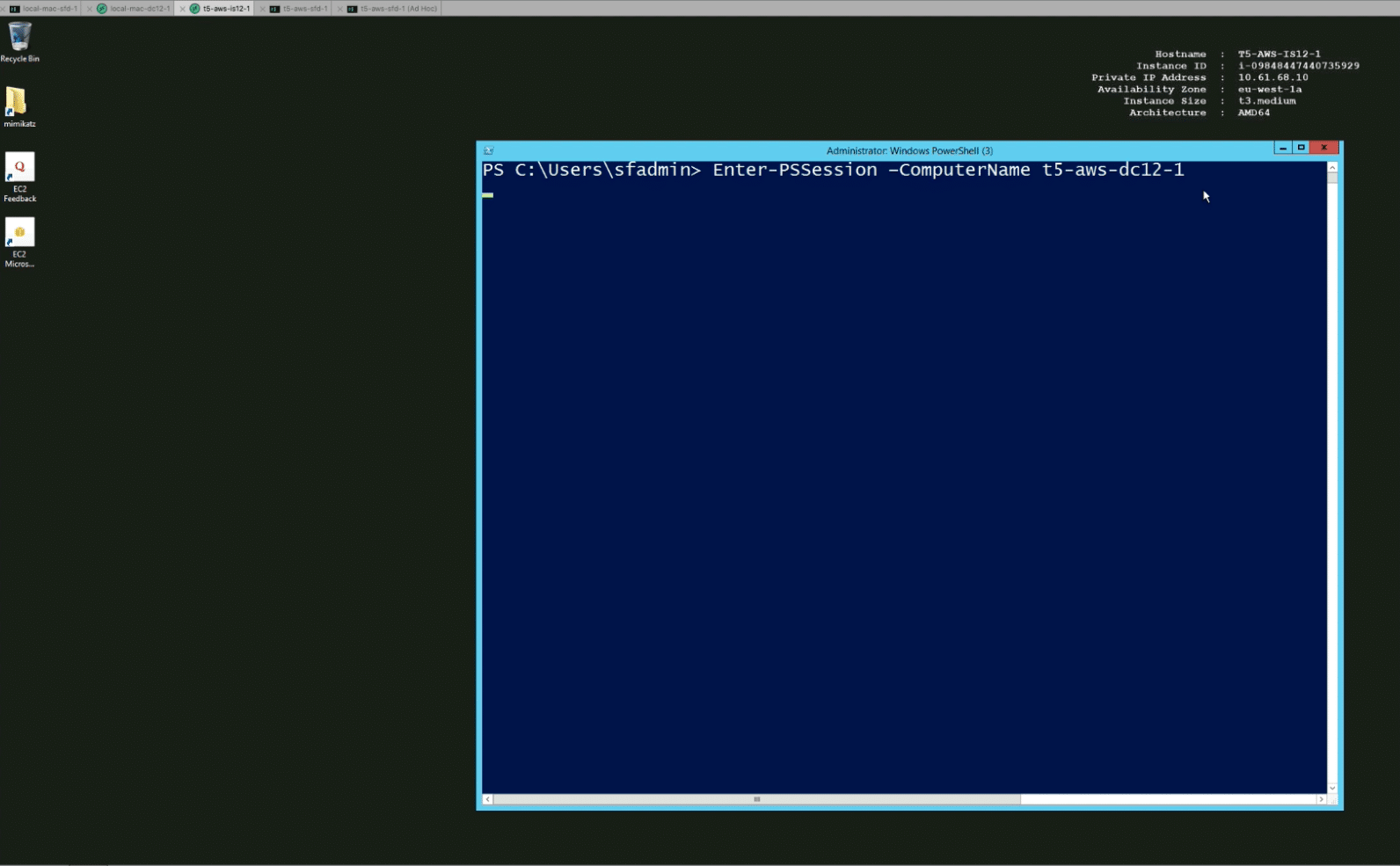

จากมุมมองของผู้ใช้ ผู้ใช้จะเข้าถึงได้เหมือนเมื่อก่อน โดยป้อนคำสั่ง Powershell ชื่อ DC และข้อมูลรับรองผู้ใช้:

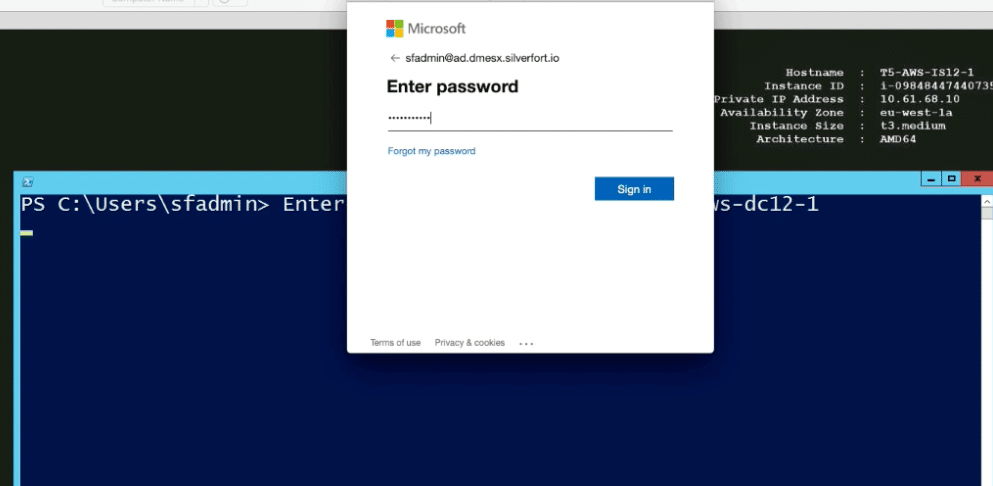

อย่างไรก็ตามด้วย Entra ID (เดิมคือ Azure AD) บังคับใช้นโยบาย แทนที่จะเข้าถึง DC ทันที ผู้ใช้จะได้รับแจ้งพร้อมป๊อปอัปเข้าสู่ระบบ Microsoft:

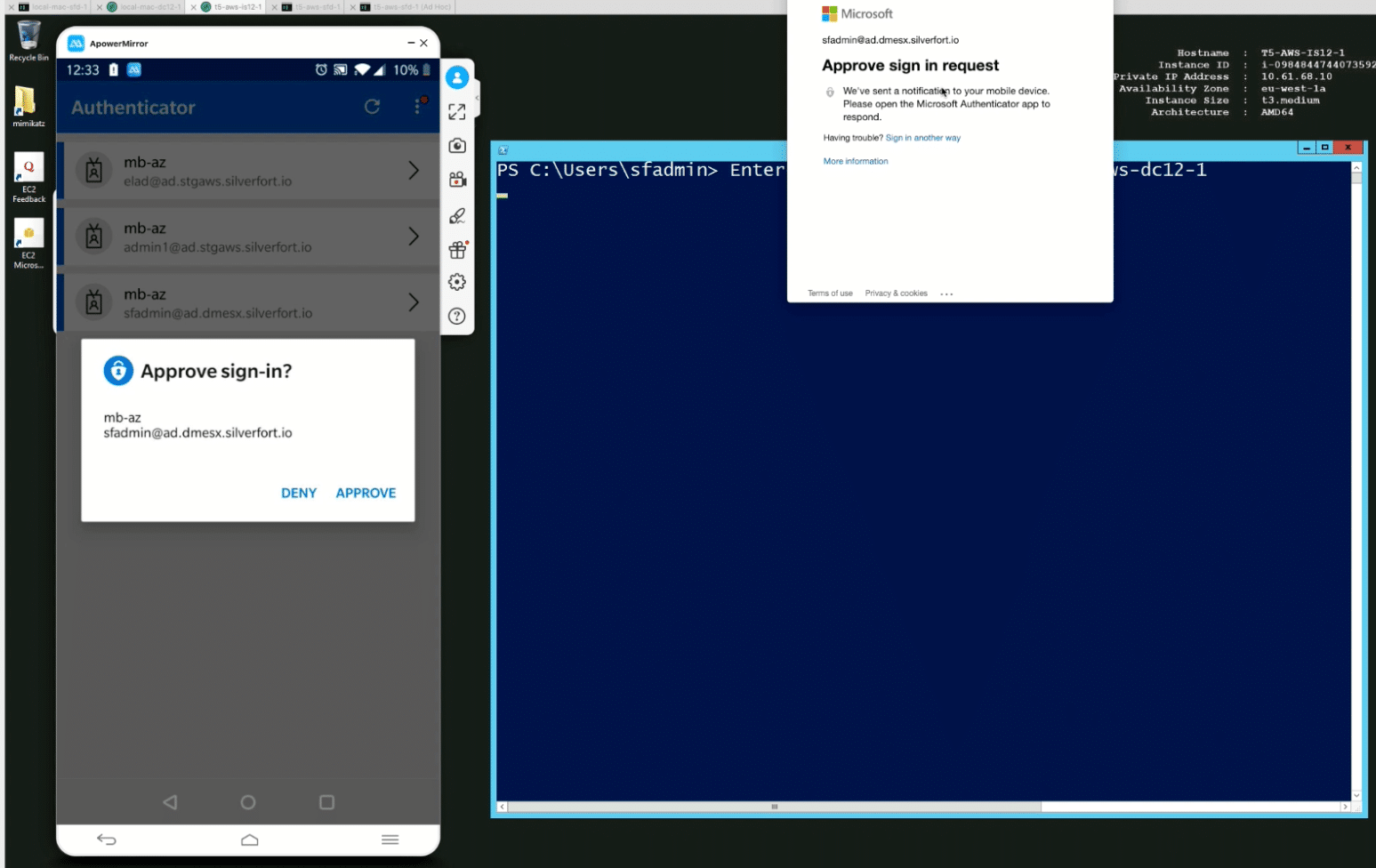

และอีกครั้ง ตามนโยบาย ผู้ใช้จะได้รับการแจ้งเตือน MFA ทางโทรศัพท์มือถือของตน

หลังจากอนุมัติการลงชื่อเข้าใช้แล้ว ผู้ใช้จะสามารถเข้าถึงตัวควบคุมโดเมนได้

ต้องการดูข้อมูลเพิ่มเติมหรือไม่?

ดูบันทึกการสาธิตสั้นๆ นี้เพื่อดูว่าจะมีลักษณะอย่างไร:

สรุป

ปัจจุบัน การเข้าถึงและการรับรองความถูกต้องของทรัพยากรที่ไม่สามารถจัดการได้ Entra ID (เดิมคือ Azure AD) จำเป็นต้องได้รับการจัดการโดยโซลูชัน IAM อื่นๆ – Active Directory, โซลูชัน ZTNA, VPN, ฐานข้อมูลในเครื่อง ฯลฯ สิ่งนี้สร้างความท้าทายทั้งในการจัดการและความปลอดภัย

Silverfortเทคโนโลยีไร้ตัวแทนและไร้ตัวแทนของ ช่วยให้องค์กรสามารถ สะพาน แอปและทรัพยากรที่ได้รับการจัดการลงใน Entra ID (เดิมชื่อ Azure AD) ราวกับว่าเป็นแอปพลิเคชันที่ใช้ SAML ด้วยการรวมทรัพยากรและแอปพลิเคชันทั้งหมดเข้าไว้ด้วยกัน Entra ID (เดิมชื่อ Azure AD) สามารถจัดการคอนโซล การรับรองความถูกต้อง และการเข้าถึงเนื้อหาใดๆ ได้เสมือนว่าได้รับการสนับสนุนโดยกำเนิด Entra ID (เดิมชื่อ Azure AD) และอยู่ภายใต้ Entra ID นโยบายการเข้าถึง (เดิมคือ Azure AD) – ง่ายๆ แค่นั้น

การรวม IAM แบบไฮบริดคือการทำให้การป้องกันข้อมูลประจำตัวของคุณง่ายขึ้นและเพิ่มประสิทธิภาพโดยการรวมไว้ในอินเทอร์เฟซเดียว เป็นองค์ประกอบสำคัญในการปรับปรุงมาตรการรักษาความปลอดภัยขององค์กรของคุณ และเพิ่มความยืดหยุ่นจากการโจมตีที่ใช้ข้อมูลรับรองที่ถูกบุกรุกเพื่อเข้าถึงทรัพยากรภายในองค์กรและบนคลาวด์ของคุณ