Silverfort การป้องกันการใช้ประโยชน์จาก Bronze Bit CVE-2020-17049 – อัปเดต

***** โดย Yiftach Keshet ผู้อำนวยการฝ่ายการตลาดผลิตภัณฑ์ และ Dor Segal นักวิจัยด้านความปลอดภัย Silverfort *****

เมื่อวันที่ 8 ธันวาคม ใหม่ บิตสีบรอนซ์ การใช้ประโยชน์จาก CVE-2020-17049 ช่องโหว่ Kerberos ได้รับการเปิดเผยต่อสาธารณะโดยเพิ่มอาวุธล้ำสมัยให้กับคลังแสงหลังการประนีประนอมของผู้โจมตี แม้ว่าการแก้ไขช่องโหว่นี้จะไม่ถูกบังคับใช้ก่อนวันที่ 8 กุมภาพันธ์ 2021 Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน แพลตฟอร์มให้การป้องกันอย่างเต็มที่จากการโจมตี Bronze Bit ด้วยความสามารถเฉพาะตัวในการบังคับใช้ MFA และการควบคุมการเข้าถึงแบบปรับเปลี่ยนได้ Active Directory โปรโตคอลการรับรองความถูกต้อง, Silverfort แนะนำกระบวนทัศน์ใหม่เกี่ยวกับ ป้องกันการโจมตีจากการเคลื่อนไหวด้านข้าง in Active Directory สภาพแวดล้อม การวิเคราะห์รายละเอียดของประเภทการมอบหมาย CVE-2020-17049 และโปรแกรมแก้ไขของ Microsoft ดำเนินการโดย Silverfortนักวิจัยด้านความปลอดภัยของ – ดอร์ ซีกัล และสามารถใช้ได้ โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม.

สารบัญ

การเดินทางสู่การมอบหมายที่ปลอดภัย

CVE-2020-17049 ทำให้ผู้โจมตีสามารถเลี่ยงผ่าน การมอบหมายทรัพยากรที่จำกัด การควบคุมความปลอดภัยการรับรองความถูกต้อง

โดยทั่วไปแล้ว คณะผู้แทน หมายถึงความสามารถของ Active Directory บัญชีเพื่อแอบอ้างหรือดำเนินการในนามของบัญชีอื่นเพื่อเข้าถึงทรัพยากรด้วยสิทธิ์การเข้าถึงของบัญชีอื่น ตัวอย่างทั่วไปคือเมื่อผู้ใช้เข้าถึงเว็บแอปพลิเคชัน: แม้ว่าดูเหมือนว่าผู้ใช้เข้าถึงเว็บแอปพลิเคชันโดยตรง แต่สิ่งที่เกิดขึ้นในแบ็กเอนด์คือบัญชีผู้ใช้มอบสิทธิ์การเข้าถึงให้กับบัญชีบริการซึ่ง เลียนแบบผู้ใช้ และเข้าถึงฐานข้อมูลแอปในนามของผู้ใช้

จากมุมมองด้านความปลอดภัย ข้อกังวลคือจะเกิดอะไรขึ้นหากกลไกนี้ถูกโจมตีโดยผู้โจมตี กลไกการมอบสิทธิ์แบบแรกที่มีให้ใน AD หรือที่เรียกว่าการมอบสิทธิ์ที่ไม่มีข้อจำกัด ก่อให้เกิดความเสี่ยงอย่างมากเนื่องจากเปิดใช้งานบริการปลอมตัวเพื่อเข้าถึงทรัพยากรทั้งหมดที่บัญชีผู้รับมอบสิทธิ์สามารถเข้าถึงได้

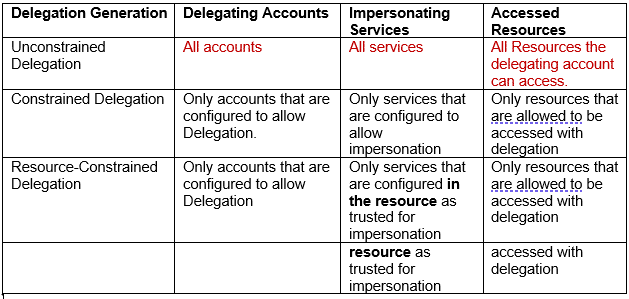

ความกังวลนี้นำไปสู่วิวัฒนาการของการมอบหมายอย่างค่อยเป็นค่อยไปในช่วงหลายปีที่ผ่านมาดังแสดงในตารางนี้:

ดังจะเห็นได้ชัดเจนในตาราง แต่ละรุ่นลดความเสี่ยง โดยลดลงอย่างมาก จำนวนบัญชีที่มอบหมาย บริการเลียนแบบ และทรัพยากรที่เข้าถึงได้ ในขณะที่สถานการณ์ของผู้โจมตีดำเนินการมอบสิทธิ์ที่เป็นอันตรายยังคงเป็นไปได้ ผลกระทบในแง่ของการเข้าถึงทรัพยากรจะแคบลงอย่างมาก

การมอบหมายที่มีข้อจำกัดด้านทรัพยากร เป็นประเภทการมอบหมายที่ปลอดภัยที่สุด ดังนั้นปัจจุบันจึงเป็นมาตรฐานที่ใช้กันมากที่สุด Active Directory สภาพแวดล้อม

ตอนนี้เราได้รับข้อมูลเชิงลึกเกี่ยวกับ Delegation แล้ว เราสามารถเข้าใจผลกระทบของการใช้ประโยชน์จาก Bronze Bit

การโจมตีด้วย Bronze Bit – ทำให้การควบคุมความปลอดภัยของ Delegation บกพร่อง

การโจมตี Bronze Bit ใช้ช่องโหว่ CVE-2020-17049 เพื่อให้ผู้โจมตีสามารถดำเนินการต่อไปนี้ (แยกและแก้ไขจากผู้เขียน บล็อก):

'ผู้โจมตีสามารถปลอมตัวเป็นผู้ใช้ที่ไม่ได้รับอนุญาตให้มอบหมาย ซึ่งรวมถึงสมาชิกของกลุ่มผู้ใช้ที่ได้รับการป้องกันและผู้ใช้รายอื่นที่ได้รับการกำหนดค่าอย่างชัดแจ้งว่า "ละเอียดอ่อนและไม่สามารถมอบสิทธิ์ได้"

ดังนั้น การโจมตีครั้งนี้จะนำเราย้อนกลับไปในแง่ของความเสี่ยง โดยเพิ่มความเสี่ยง พื้นผิวการโจมตี ไปยังบัญชีผู้ใช้ทั้งหมดภายในสภาพแวดล้อม

กิจกรรมการลดผลกระทบของ Microsoft CVE-2020-17049

Microsoft เปิดตัวไฟล์ ปะ สำหรับช่องโหว่นี้ซึ่งเป็นส่วนหนึ่งของแพตช์วันอังคารที่ 8 พฤศจิกายน แต่เนื่องด้วยปัจจัยต่างๆ ปัญหาการรับรองความถูกต้อง Kerberos a แพทช์ใหม่ เปิดให้บริการในวันที่ 8 ธันวาคม แพตช์นี้ให้การป้องกันองค์กรจากการใช้ประโยชน์จากช่องโหว่จนกว่าจะมีการบังคับใช้อย่างเต็มรูปแบบ Kerberos การแก้ไขโปรโตคอลซึ่งจะเกิดขึ้นในวันที่ 8 กุมภาพันธ์ 2021 เมื่อพิจารณาถึงปัญหาทั่วไปที่เกิดขึ้นในการแพตช์ความปลอดภัยของเซิร์ฟเวอร์โดยทั่วไปและโดยเฉพาะตัวควบคุมโดเมน เป็นไปได้ว่าแม้แพตช์จะพร้อมใช้งาน แต่ไม่ใช่ทุกคนที่ปรับใช้ในทันที ดังนั้น ในปัจจุบันจึงมีความเสี่ยงที่สำคัญสำหรับองค์กรเหล่านี้

Silverfort การป้องกันการโจมตีจากคณะผู้แทน

Silverfort Unified Identity Protection Platform เป็นโซลูชันเดียวที่รวมการตรวจสอบ การวิเคราะห์ความเสี่ยง และเข้าถึงการบังคับใช้นโยบายสำหรับผู้ใช้และการตรวจสอบบัญชีบริการทั้งหมดทั่วทั้งเครือข่ายองค์กรและสภาพแวดล้อมคลาวด์

เนื่องจากเป็นนวัตกรรมเทคโนโลยีแบบไม่ใช้พร็อกซีแบบไม่ใช้เอเจนต์ Silverfort ขยายได้ ไอ้เวรตะไล ไปจนถึงทรัพยากรมากมายที่ไม่สามารถป้องกันได้มาก่อน ซึ่งรวมถึงการรับรองความถูกต้องใดๆ ที่ใช้โปรโตคอล Kerberos

และสิ่งสำคัญคือต้องทราบว่า เมื่อตั้งค่า a Silverfort นโยบายสำหรับผู้ใช้ การควบคุมความปลอดภัยของนโยบายจะใช้ทั้งกับการรับรองความถูกต้องแบบโดยตรงและแบบมอบหมายที่ดำเนินการโดยผู้ใช้ มาดูกันว่าสิ่งนี้นำไปใช้กับการป้องกันทั้งการมอบหมายและการไม่มอบหมายอย่างไร บัญชีผู้ใช้.

การป้องกันการโจมตี Bronze Bit – การมอบหมายบัญชี

ในทางปฏิบัติ บัญชีผู้รับมอบสิทธิ์ (เช่น บัญชีที่ได้รับการกำหนดค่าให้อนุญาตการมอบสิทธิ์) ได้รับการคุ้มครองตามค่าเริ่มต้นอยู่แล้วเนื่องจาก Silverfortการติดตามอย่างต่อเนื่องของ Active Directory โปรโตคอลการตรวจสอบความถูกต้อง ซึ่งจะระบุบัญชีเหล่านี้โดยอัตโนมัติและพิจารณาการมอบหมายในคะแนนความเสี่ยง

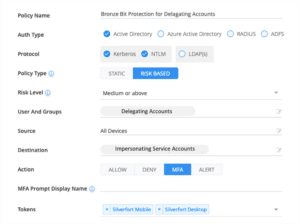

ดังนั้น นโยบายตามความเสี่ยงต่อไปนี้จะเรียกใช้ข้อกำหนด MFA เมื่อใดก็ตามที่มีความพยายามในการตรวจสอบที่ผิดปกติเกิดขึ้น:

เมื่อใดก็ตามที่เกินความพยายามในการตรวจสอบบัญชีดังกล่าว กลาง คะแนนความเสี่ยง ข้อกำหนด MFA จะปรากฏขึ้นสำหรับผู้ใช้ หากผู้โจมตีทำการรับรองความถูกต้องโดยดำเนินการมอบหมายที่เป็นอันตรายในนามของบัญชีนี้ เจ้าของบัญชีสามารถบล็อกการเข้าถึงโดยยืนยันว่าไม่ใช่คำขอของเขา

การป้องกันการโจมตี Bronze Bit – บัญชีที่ไม่ได้มอบหมาย

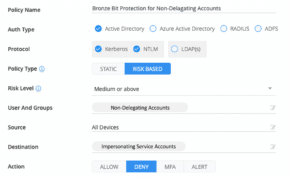

แต่เราจะปกป้องบัญชีผู้ใช้ที่ไม่ได้กำหนดค่าสำหรับการมอบหมายได้อย่างไร นโยบายตามความเสี่ยงจะไม่ทำงานที่นี่ เนื่องจากบัญชีเหล่านี้ไม่มีปัจจัยการมอบอำนาจ ดังนั้นจึงจำเป็นต้องใช้แนวทางอื่น

เรามาสรุปกัน – สถานการณ์ที่เราต้องการบรรเทาคือ: ผู้โจมตีได้บุกรุกบัญชีบริการ – เรียกมันว่า บัญชี 1. ผู้โจมตีต้องการเข้าถึงทรัพยากรที่ละเอียดอ่อน - เรียกมันว่า ทรัพยากร 1 – แต่ไม่สามารถทำได้ภายใต้สิทธิ์การเข้าถึงของ บัญชี 1. ด้วยช่องโหว่ Bronze Bit ที่ผู้โจมตีสามารถใช้ได้ บัญชี 1 เพื่อปลอมเป็นบัญชีสิทธิพิเศษสูงที่เราจะเรียก บัญชี 2 ที่ ถูกกำหนดค่าให้ไม่อนุญาตให้มอบหมาย (ตัวอย่างเช่น สมาชิกใดๆ ของ กลุ่มผู้ใช้ที่ได้รับการป้องกัน) เพื่อเข้าใช้งาน ทรัพยากร 1.

บัญชี 1 กำลังแอบอ้าง บัญชี 2 เพื่อเข้าถึง ทรัพยากร 1. เบื้องหลังก่อนที่จะเข้าถึง ทรัพยากร 1, บัญชี 2 รับรองความถูกต้อง บัญชี 1 เพื่อที่จะให้ ผู้ใช้ 1 ความสามารถในการดำเนินการในนามของมัน ตอนนี้, บัญชี 1 ต้องเป็นบริการที่ได้รับการกำหนดค่าให้อนุญาตการเลียนแบบ. เนื่องจากบริการทั้งหมดที่ได้รับการกำหนดค่าให้เป็นที่ทราบกันดีอยู่แล้ว (หลังจากทั้งหมดได้รับการกำหนดค่าโดยทีมผู้ดูแลโดเมน) ทั้งหมดที่เราต้องการคือนโยบายต่อไปนี้:

'บัญชีที่ไม่ได้รับมอบสิทธิ์' หมายถึงบัญชีผู้ใช้ทั้งหมดที่กำหนดค่าให้ไม่มอบสิทธิ์ ในขณะที่ 'บัญชีบริการที่เลียนแบบ' แสดงถึง บัญชีบริการ ที่ได้รับการกำหนดค่าให้อนุญาตการเลียนแบบ อีกทางหนึ่ง หากเราต้องการปฏิเสธเฉพาะการมอบสิทธิ์และยังคงเข้าถึงทรัพยากร พวกเขาสามารถใช้ฟิลด์ "แหล่งที่มา" เพื่อจำกัดการเข้าถึงของการมอบสิทธิ์เท่านั้น

ในกรณีนี้ เราแนะนำให้กำหนด 'ปฏิเสธ' เป็นการดำเนินการป้องกัน: เนื่องจากบัญชีเหล่านี้ไม่ควรโต้ตอบกับการมอบหมาย บัญชีบริการไม่ควรเกิดการหยุดชะงักในการปฏิบัติงาน

การป้องกันนี้บั่นทอนการโจมตี Bronze Bit โดยสิ้นเชิง แม้ว่าผู้โจมตีจะสามารถบังคับได้สูงก็ตาม บัญชีสิทธิพิเศษ เพื่อพยายามมอบหมาย Silverfort จะป้องกันการมีส่วนร่วมจริงกับบัญชีบริการที่แอบอ้าง

Silverfort การป้องกันการโจมตีจาก Bronze Kit แสดงให้เห็นอีกครั้งถึงการนำการควบคุมการเข้าถึงแบบปรับได้ไปใช้ Active Directory โปรโตคอลการตรวจสอบความถูกต้อง และโดยเฉพาะสำหรับเครื่องมือบรรทัดคำสั่งการเข้าถึงระยะไกลที่ผู้โจมตีจะใช้เพื่อเปิดการโจมตี Bronze Kit นั้นมีความจำเป็นอย่างยิ่งที่จะต้องให้การป้องกันที่เพียงพอต่อ การเคลื่อนไหวด้านข้าง การโจมตี

เรียนรู้เพิ่มเติมเกี่ยวกับ Silverfort โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม