Hafnium Microsoft Exchange Zero Days เปิดเผยการเข้าถึงของผู้ดูแลระบบเป็นพื้นผิวการโจมตีที่สำคัญ

Microsoft ได้เปิดเผยเมื่อเร็ว ๆ นี้ว่าช่องโหว่แบบ Zero-day สี่รายการใน Microsoft Exchange Server กำลังถูกโจมตีอย่างแข็งขันโดยกลุ่มโจมตี Hafnium ช่องโหว่ทั้งสามนี้สามารถใช้งานได้ร่วมกับ การรับรอง หลีกเลี่ยงช่องโหว่หรือโดยการได้รับสิทธิ์ของผู้ดูแลระบบด้วยข้อมูลประจำตัวที่ถูกบุกรุก นี่เป็นการตอกย้ำอีกครั้งว่าการเข้าถึงของผู้ดูแลระบบเป็นสิ่งสำคัญ พื้นผิวการโจมตี ที่ควรได้รับการดูแลอย่างใกล้ชิด

Microsoft ออกการปรับปรุงความปลอดภัยที่มีการแก้ไขช่องโหว่เหล่านี้ นี่เป็นวิธีการป้องกันที่มีประสิทธิภาพมากที่สุด และเราขอให้คุณติดตั้งโดยเร็วที่สุด นอกจากนี้ ผู้ให้บริการด้านความปลอดภัยหลายรายได้ออก IOC ให้ลูกค้าของตนเพื่อตรวจสอบว่าช่องโหว่เหล่านี้ถูกโจมตีในสภาพแวดล้อมของตนหรือไม่

อย่างไรก็ตาม นี่ไม่ใช่เหตุการณ์ซีโร่เดย์ครั้งล่าสุด หรือการโจมตีครั้งล่าสุดที่กำหนดเป้าหมายอินเทอร์เฟซผู้ดูแลระบบ และในขณะที่ทั้งการอัปเดตความปลอดภัยและ IOCs ที่ปล่อยออกมานั้นช่วยลดการคุกคามของ Hafnium ได้ แต่ก็มีความจำเป็นอย่างยิ่งสำหรับวิธีการป้องกันเชิงรุกที่จะกำจัดพื้นผิวการโจมตีนี้โดยสิ้นเชิง

Silverfortเป็นอันหนึ่งอันเดียวกัน การป้องกันตัวตน ให้วิธีการดังกล่าว ทำให้ทีมเอกลักษณ์และความปลอดภัยสามารถลดความสามารถของผู้โจมตีในการใช้ข้อมูลประจำตัวของผู้ดูแลระบบที่ถูกบุกรุกเพื่อเข้าถึง แก้ไข หรือรันโค้ดบนเซิร์ฟเวอร์ที่สำคัญได้อย่างมาก

สารบัญ

ความเสี่ยงที่แท้จริงจาก Hafnium Zero Days คืออะไร?

โดยทั่วไปเซิร์ฟเวอร์ Exchange จะมีข้อมูลองค์กรที่ละเอียดอ่อน จึงถือเป็นเป้าหมายที่มีมูลค่าสูงสำหรับผู้โจมตี หลังจากที่ได้ตั้งหลักในเครือข่ายเป้าหมายแล้ว ผู้โจมตีมองหาการเข้าถึงที่มีสิทธิพิเศษ ซึ่งโดยปกติแล้วจะเป็นการประนีประนอมข้อมูลประจำตัวของผู้ดูแลระบบ ความจริงที่โชคร้ายคือแม้จะมีโซลูชันการรักษาความปลอดภัยมากมาย แต่โดยทั่วไปแล้วผู้โจมตีจะประสบความสำเร็จในภารกิจนี้

ในการโจมตีนี้ Hafnium ใช้ประโยชน์จากช่องโหว่ซีโร่เดย์สองประเภท:

- >ช่องโหว่บายพาสการตรวจสอบสิทธิ์ CVE-2021-26855 อนุญาตให้ผู้โจมตีตรวจสอบสิทธิ์ในฐานะเซิร์ฟเวอร์แลกเปลี่ยนและรับการเข้าถึงที่เป็นอันตราย

- ช่องโหว่ในการรันโค้ดและการเขียนไฟล์ (CVE-2021-26857, CVE-2021-26858, CVE-2021-27065) ช่วยให้ผู้โจมตีเรียกใช้โค้ดและเขียนไฟล์ไปยังเส้นทางใดก็ได้บนเซิร์ฟเวอร์ เพื่อที่จะใช้มัน ผู้โจมตีจะต้องหาประโยชน์จากมัน CVE-2021-26855 ก่อนหรือเข้าสู่ระบบด้วยข้อมูลประจำตัวของผู้ดูแลระบบ

ในส่วนนี้ของห่วงโซ่การฆ่า ผู้โจมตีทำสิ่งที่ดูเหมือนว่าเป็นการเข้าสู่ระบบที่ถูกต้องด้วยข้อมูลรับรองที่ถูกต้อง ดังนั้นจึงเป็นจุดบอดที่ทั้ง โซลูชัน IAMหรือโซลูชันด้านความปลอดภัยอื่น ๆ ที่สามารถระบุว่าเป็นปัญหาได้อย่างมีประสิทธิภาพ

การป้องกันเวลาสำหรับข้อมูลประจำตัวของผู้ดูแลระบบด้วย Silverfort

MFA ได้รับการพิสูจน์แล้วว่าเป็นการควบคุมที่มีประสิทธิภาพต่อการใช้ข้อมูลรับรองที่ถูกบุกรุกในทางที่ผิด. ด้วยการกำหนดให้ใช้เพื่อยืนยันตัวตนด้วยปัจจัยที่สอง คุณสามารถป้องกันผู้โจมตีจากการเข้าถึงโดยไม่ได้รับอนุญาต ปัญหาคือจนถึงวันนี้ ไอ้เวรตะไล ไม่สามารถใช้งานโซลูชันบนอินเทอร์เฟซการเข้าถึงไปยังเซิร์ฟเวอร์ภายในองค์กรได้ รวมถึง Exchange Server ของ Microsoft ไม่ว่าการเข้าถึงจะทำแบบโลคัลหรือรีโมต โดยใช้ RDP หรือเครื่องมือการเข้าถึงระยะไกลแบบบรรทัดคำสั่ง

โชคดีที่ Silverfort ตอนนี้อนุญาตให้คุณบังคับใช้การป้องกันประเภทนี้สำหรับการเข้าถึงระดับผู้ดูแลระบบแบบเรียลไทม์โดยการดำเนินการ MFA สำหรับการแลกเปลี่ยนในสถานที่.

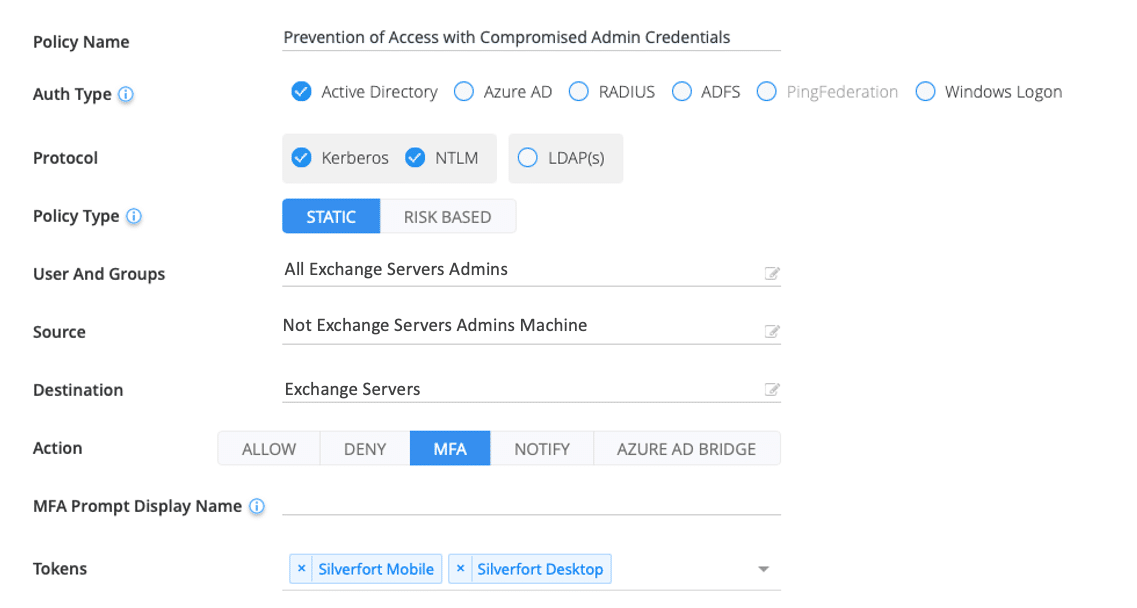

MFA สำหรับการเข้าถึงระดับผู้ดูแลระบบ

นโยบายกำหนดให้คุณต้องป้อน:

- ผู้ใช้: รายชื่อบัญชีทั้งหมดที่มีสิทธิ์ระดับผู้ดูแลบน Exchange Server

- ที่มา: ทุกเครื่องที่ไม่ได้เป็นส่วนหนึ่งของกลุ่มเครื่องผู้ดูแลระบบ Exchange

- การดำเนินการที่ต้องการ: เราขอแนะนำให้บังคับใช้ MFA สำหรับความพยายามในการเข้าถึงใดๆ จากเครื่องต้นทางเหล่านี้ไปยัง Exchange Server

การตรวจสอบและบล็อกการเข้าถึงบัญชีบริการ

ในการปรับใช้มากมายหลากหลาย บัญชีบริการ ถูกสร้างขึ้นสำหรับเซิร์ฟเวอร์ Exchange บัญชีแบบเครื่องต่อเครื่องเหล่านี้มีความเสี่ยงเช่นเดียวกันกับบัญชีผู้ดูแลที่เป็นมนุษย์ แต่ไม่สามารถป้องกันโดย MFA ได้เนื่องจากไม่มีบุคคลที่แท้จริงอยู่เบื้องหลัง

เนื่องจากพฤติกรรมของ บัญชีบริการ สามารถคาดเดาได้สูง Silverfort สามารถระบุได้โดยอัตโนมัติและเปรียบเทียบพฤติกรรมของพวกเขากับพื้นฐานเพื่อตรวจจับการเบี่ยงเบนใด ๆ ที่อาจบ่งบอกถึงการประนีประนอมที่เป็นไปได้ Silverfort จากนั้นให้คำแนะนำด้านนโยบายที่สามารถเปิดใช้งานได้อย่างง่ายดายทุกเมื่อเพื่อบล็อกการเข้าถึงที่น่าสงสัย ส่งการแจ้งเตือนไปยัง SIEM ของคุณ เขียนลงในบันทึกหรือทั้งสามอย่างรวมกัน

การมองเห็นสำหรับการวิเคราะห์หลังการละเมิด

Silverfort สร้างและจัดทำเส้นทางการตรวจสอบเต็มรูปแบบของกิจกรรมบัญชีผู้ดูแลระบบและระดับความเสี่ยงของความพยายามในการเข้าถึงแต่ละครั้ง การเปิดเผยนี้มีประโยชน์อย่างมากหากคุณเลือกที่จะไม่บังคับใช้ MFA แม้ว่าการดำเนินการนี้จะไม่ปิดกั้นความพยายามในการเข้าถึงที่เป็นอันตรายแบบเรียลไทม์ แต่จะให้ข้อมูลเชิงลึกที่ดำเนินการได้เกี่ยวกับการเข้าสู่ระบบที่น่าสงสัย รวมทั้งช่วยในการดำเนินการวิเคราะห์ทางนิติวิทยาศาสตร์ที่มีประสิทธิภาพของกิจกรรมที่เป็นอันตรายก่อนหน้านี้

สรุป

การเข้าถึงระดับผู้ดูแลระบบเป็นหนึ่งในพื้นที่การโจมตีที่สำคัญที่สุดในเครือข่ายของคุณ และควรได้รับการป้องกันตามนั้น การบังคับใช้ MFA ในการเข้าถึงเครื่องที่ละเอียดอ่อนของผู้ดูแลระบบทั้งหมดในสภาพแวดล้อมของคุณ ป้องกันผู้โจมตีไม่ให้เข้าถึงเครื่องเหล่านั้นด้วยวัตถุประสงค์ที่เป็นอันตราย รวมถึงการแสวงหาประโยชน์จาก CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 ช่องโหว่ Zero-day ของ Hafnium Silverfort อนุญาตให้คุณบังคับใช้ MFA บนอุปกรณ์ใดๆ โดยไม่ต้องติดตั้งตัวแทนซอฟต์แวร์บนเซิร์ฟเวอร์ Exchange แต่ละตัวและไม่ต้องปรับใช้พรอกซีในเครือข่ายของคุณ

หากต้องการเรียนรู้เพิ่มเติม นัดหมายการโทรกับผู้เชี่ยวชาญของเรา.