Incident stoppé. Réponse accélérée.

Bloquez les mouvements latéraux, détectez et isolez les utilisateurs compromis et accélérez la récupération Active Directory environnements attaqués – car en cas d'incident, chaque seconde compte. C'est comme avoir un pare-feu sur vos contrôleurs de domaine.

La pièce manquante dans votre boîte à outils IR.

Silverfort s'intègre parfaitement aux systèmes IAM afin que vous puissiez démarrer le processus de réponse en identifiant et en contenant les comptes compromis. Arrêtez les attaquants dans leur élan, bloquez les activités malveillantes et enquêtez sur l'incident avec une télémétrie exploitable en temps réel, sans nuire à la productivité.

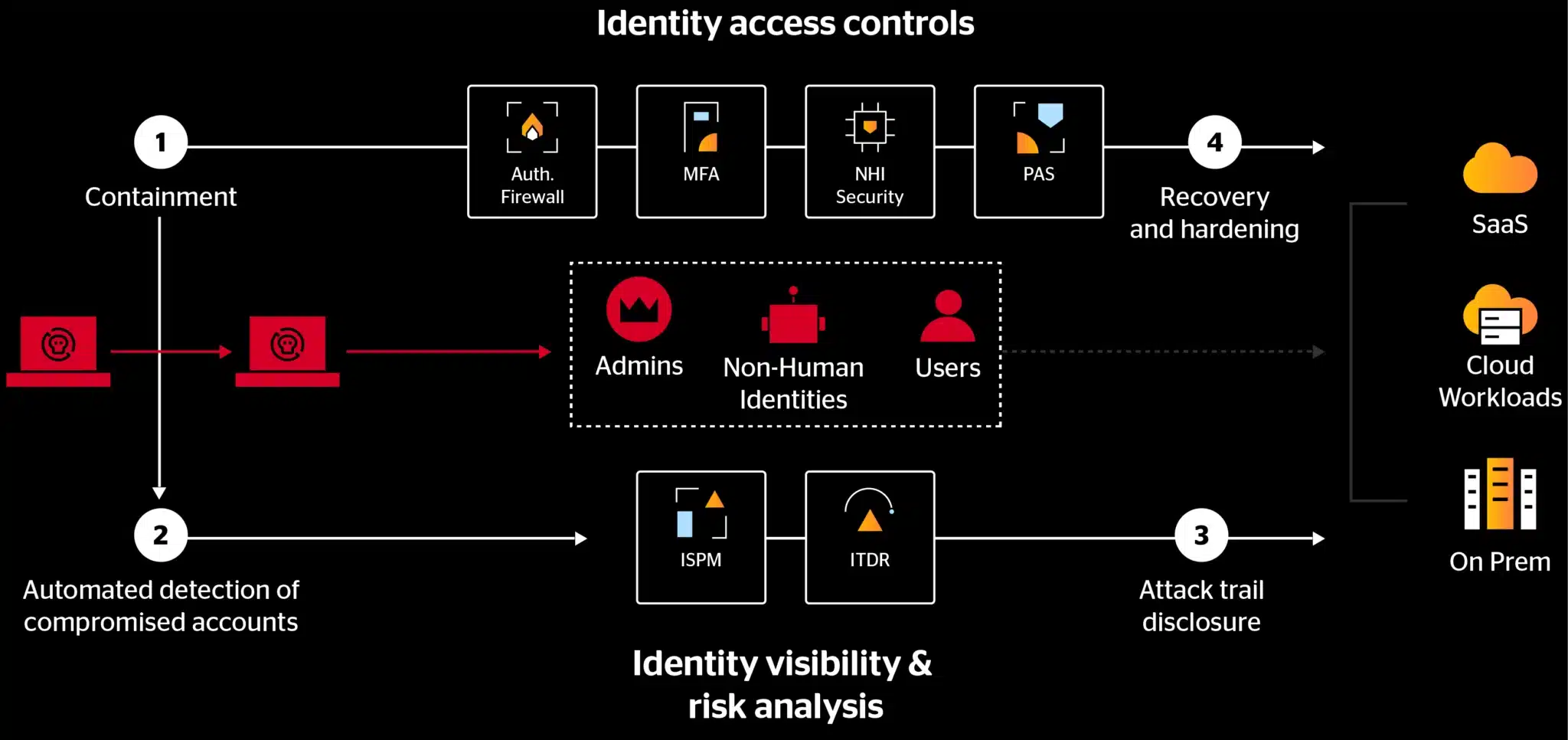

Confinement instantané

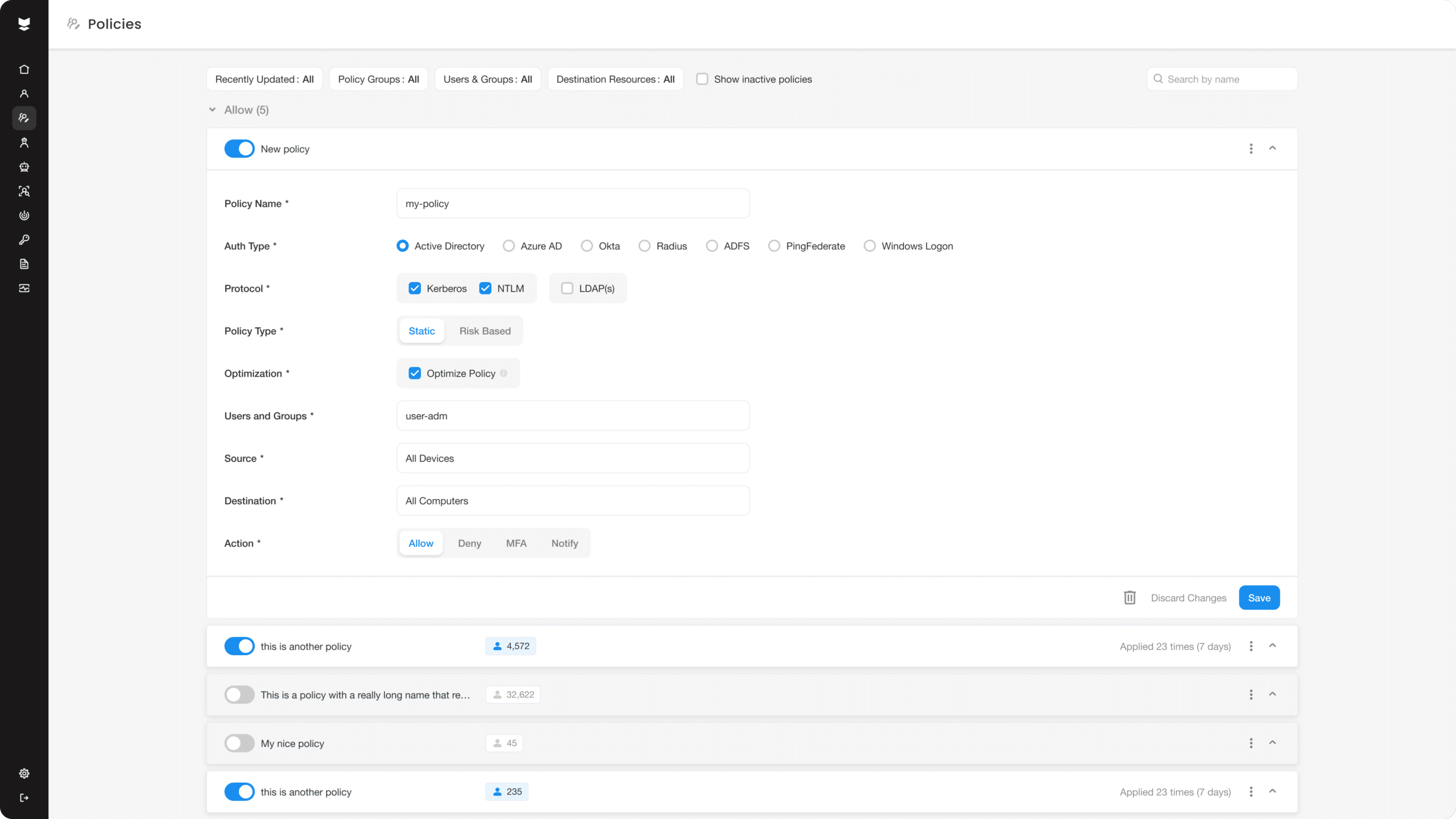

Inversez le scénario de la réponse d'identité en isolant instantanément la présence malveillante avec des politiques MFA et de pare-feu d'authentification sur tous les utilisateurs et toutes les ressources. Empêchez la propagation de l'attaque en un seul clic.

Détection sans effort

Laissez les attaquants révéler leur présence via des tentatives d'accès refusées ou des défis MFA bloqués. Enquêtez sans perturber les opérations commerciales et retracez les mouvements de l'attaquant jusqu'au patient zéro.

Déploiement rapide

Bénéficiez d'une réponse aux incidents axée sur l'identité dans les heures qui suivent le déploiement de notre plateforme, même dans les environnements multi-domaines les plus complexes avec des centaines de contrôleurs de domaine.

Le Silverfort Plateforme de sécurité des identités

Comment ça marche?

Démarrez votre processus IR avec l’identité.

Confiner sans tuer la productivité

Agissez immédiatement en exploitant la puissance combinée de l'authentification multifacteur et du pare-feu d'authentification pour stopper une attaque, quels que soient les outils ou les TTP de mouvement latéral. Éliminez la nécessité de longues enquêtes en contenant l'attaque avant que les comptes compromis ne soient identifiés.

Identifiez facilement les comptes compromis

Utilisez les tentatives d'authentification multifacteur refusées et les tentatives d'accès bloquées pour identifier les comptes compromis. Notre piste d'audit détaillée peut vous aider à retracer le chemin emprunté par l'attaquant jusqu'au patient zéro, afin que vous puissiez concentrer vos efforts d'investigation sur les points de terminaison affectés.

Récupérez et remédiez à votre rythme

Maintenez les mesures de sécurité critiques pendant que vous restaurez l’accès des utilisateurs et atténuez les faiblesses de sécurité liées à l’identité exploitées pendant l’attaque, telles que les administrateurs fantômes, les comptes de service non surveillés et la délégation sans contrainte.

Renforcer la protection de l’identité :

Le Silverfort Manuel de RI d'identité

Bien qu'il existe un manuel de gestion des incidents et des incidents (IR) bien établi pour gérer les aspects logiciels malveillants et réseau des cyberattaques, la gestion de l'identité fait défaut. Il n'existe pas de procédures communes pour identifier les comptes utilisateurs compromis et empêcher les attaquants de les utiliser pour se propager rapidement et efficacement dans l'environnement ciblé. Notre manuel de gestion des incidents et des incidents (IR) sur l'identité comble cette lacune en combinant des solutions et des tactiques concrètes avec l'expérience de nombreux clients qui l'ont utilisé pour accélérer et optimiser leurs processus IR.

Guide étape par étape pour réussir en relations avec les investisseurs

Du confinement à la reprise, nous couvrons tout.

Zoom sur les comptes de service et les assurances maladie

Obtenez des informations uniques sur vos NHI et sur la manière de les gérer en cas d'incident.

Renverser le scénario sur IR

N'attendez pas qu'il soit trop tard. Démarrez le processus IR en verrouillant complètement les accès malveillants.

Nous avons osé pousser la sécurité des identités plus loin.

Découvrez ce qui est possible.

Configurez une démo pour voir le Silverfort Plateforme de sécurité des identités en action.