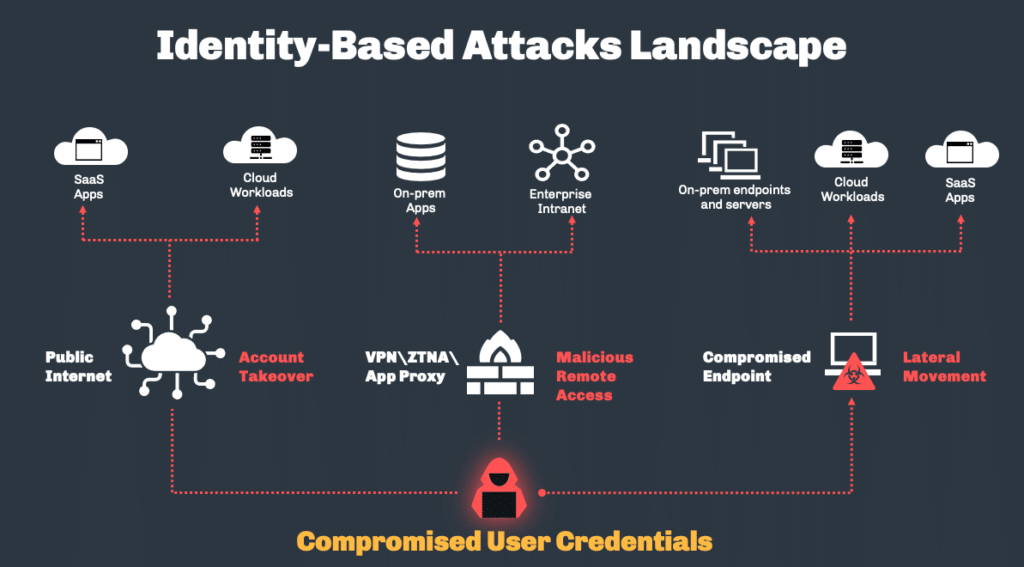

Les attaques basées sur l'identité utilisent les informations d'identification compromises de l'utilisateur pour un accès malveillant. Elles diffèrent des attaques basées sur des logiciels malveillants dans la mesure où elles utilisent le processus d'authentification légitime pour accéder aux ressources, sans qu'aucun code malveillant ne soit requis.

Certains élargissent la définition et y incluent également des étapes d'attaque qui facilitent cet accès non autorisé, telles que la compromission des informations d'identification et élévation de privilèges.

L’objectif des attaques basées sur l’identité est d’accéder aux ressources sur site et dans le cloud en usurpant l’identité d’utilisateurs légitimes. Une fois que les acteurs malveillants ont volé les informations de connexion, ils peuvent se faire passer pour des utilisateurs autorisés et accéder aux ressources. Ces attaques sont difficiles à détecter puisque les comptes compromis sont déjà autorisés à accéder aux systèmes et aux données.

Les attaques basées sur l’identité continuent de gagner en sophistication et en ampleur. Les organisations doivent mettre en œuvre des contrôles de sécurité stricts tels que l’authentification multifacteur, la formation des employés et la surveillance des comptes pour contribuer à réduire les risques liés à ces menaces. Grâce à la vigilance et à une défense proactive, l’impact des attaques basées sur l’identité peut être minimisé.

Les attaques basées sur l'identité ciblent les individus en compromettant leurs données personnelles et leur identité numérique. Les pirates utilisent diverses techniques/vecteurs pour voler des noms d'utilisateur, des mots de passe, des numéros de sécurité sociale et d'autres informations sensibles qui peuvent ensuite être utilisées pour usurper l'identité des victimes à des fins financières ou à d'autres fins malveillantes.

Le phishing est une tactique courante par laquelle les attaquants envoient des e-mails ou des SMS frauduleux en se faisant passer pour une entreprise ou un service légitime pour inciter les destinataires à fournir des informations de connexion, des numéros de compte ou à installer des logiciels malveillants. Le spearphishing cible des individus spécifiques, semblant provenir de quelqu'un qu'ils connaissent. La chasse à la baleine cible les dirigeants de haut niveau.

Un logiciel de keylogging suit secrètement les touches enfoncées sur un clavier, enregistrant les noms d'utilisateur, les mots de passe, les numéros de carte de crédit et d'autres données sensibles. Les keyloggers peuvent être installés par des e-mails de phishing, des périphériques de stockage externes infectés ou en exploitant des vulnérabilités logicielles.

L'ingénierie sociale vise à manipuler les gens pour qu'ils divulguent des informations confidentielles ou effectuent des actions permettant d'accéder au système. Les attaquants peuvent usurper l'identité du personnel d'assistance informatique, prétendre qu'il existe un problème technique nécessitant l'accès au compte ou inciter les victimes à cliquer sur des liens malveillants en semblant provenir d'un ami ou d'un collègue.

Bourrage de Credential utilise des outils automatisés pour tester les combinaisons de nom d’utilisateur et de mot de passe volées sur différents sites Web et services. Des milliards d’identifiants compromis suite à des violations de données majeures sont disponibles sur le dark web. Les pirates ont recours au credential stuffing pour trouver des comptes dans lesquels les utilisateurs réutilisent les mêmes informations de connexion.

À mesure que l'authentification multifacteur devient normalisée, l'usurpation d'identité biométrique, dans laquelle les attaquants falsifient les données biométriques pour accéder comptes privilégiés, est également apparu comme un vecteur d’attaque.

Les attaques basées sur l'identité ciblent les informations personnelles identifiables (PII) et les identifiants de connexion d'un individu. Ces attaques sont importantes car elles peuvent avoir des impacts majeurs sur les individus et les organisations.

Pour les particuliers, le vol d’identité et le piratage de compte peuvent entraîner des pertes financières, un crédit endommagé et des informations personnelles compromises. Les criminels utilisent des identités et des comptes volés pour effectuer des achats non autorisés, demander des prêts, produire des déclarations de revenus frauduleuses, etc.

Pour les organisations, les attaques basées sur l’identité présentent des risques pour les données clients, la propriété intellectuelle et les actifs financiers. Les pirates informatiques ciblent fréquemment les comptes et les réseaux d'entreprise pour accéder à des données et des fonds sensibles. Des attaques réussies peuvent miner la confiance des consommateurs et avoir un impact négatif sur la réputation et la marque d'une entreprise.

Une fois que les attaquants auront obtenu l’accès initial, ils tenteront de se déplacer latéralement à travers les réseaux pour accéder à des systèmes et comptes supplémentaires. Ils exploitent les autorisations et la confiance du compte initialement compromis pour accéder à des données plus sensibles et obtenir un meilleur contrôle. Mouvement latéral est une technique avancée qui nécessite souvent de se cacher pour éviter d'être détectée.

Des réglementations telles que le Règlement général sur la protection des données (RGPD) et le California Consumer Privacy Act (CCPA) tiennent les organisations responsables de la protection des données personnelles et de la réponse aux attaques basées sur l'identité. Le non-respect de ces réglementations peut entraîner des sanctions financières importantes.

La protection contre les attaques basées sur l’identité nécessite une approche à plusieurs volets. Les organisations doivent mettre en œuvre une formation complète de sensibilisation à la sécurité pour sensibiliser les employés aux e-mails de phishing, aux tactiques d'ingénierie sociale et aux pratiques de mots de passe forts.

Authentification multi-facteurs (MFA) ajoute une couche de protection supplémentaire pour les comptes d'utilisateurs et les systèmes. Lorsque MFA est activé, les utilisateurs doivent fournir au moins deux méthodes de vérification pour se connecter, comme un mot de passe et un code de sécurité envoyés à leur appareil mobile.

MFA ajoute une couche de sécurité supplémentaire, rendant difficile l’accès des attaquants même s’ils disposent du mot de passe. Cela peut également atténuer les dégâts des attaques de phishing en exigeant une deuxième forme d’identification que l’attaquant est moins susceptible de posséder.

Les tentatives de connexion répétées (dans les attaques par force brute) sont également souvent contrecarrées par la MFA, car l'attaquant aurait besoin de plus qu'un simple mot de passe pour y accéder.

L'intelligence artificielle et l'apprentissage automatique peuvent aider à détecter les tentatives de connexion anormales et à repérer les comptes compromis. Les systèmes d'IA analysent d'énormes volumes de données pour établir des modèles de comportement normaux pour les utilisateurs et les systèmes. Ils peuvent ensuite signaler des activités inhabituelles, telles que des connexions à partir d'appareils ou d'emplacements inconnus, des tentatives de connexion infructueuses ou des modifications des informations de compte. L'IA et le ML deviennent « plus intelligents » au fil du temps en intégrant de nouvelles données dans leurs modèles.

En cas d’attaque basée sur l’identité, un plan de réponse efficace aux incidents est essentiel. Le plan doit décrire les étapes à suivre pour sécuriser les comptes et les systèmes, enquêter sur la source et l'ampleur de l'attaque et réparer tout dommage. Il doit également inclure des procédures permettant d'informer les clients ou partenaires commerciaux concernés si leurs données ont été compromises. Les examens post-incident aident à identifier les domaines à améliorer pour les contrôles de sécurité et les stratégies de réponse.

Surveillance continue des réseaux, des systèmes et des comptes d'utilisateurs ou administrateurs est essentiel pour se défendre contre le vol d’identité et le piratage de compte. Les solutions de surveillance utilisent une combinaison d'analyse des journaux, d'inspection du trafic réseau et d'analyse du comportement des utilisateurs pour détecter les menaces en temps réel. Lorsqu'une activité malveillante est découverte, les équipes de sécurité reçoivent des alertes afin de pouvoir rapidement contenir l'attaque et éviter la perte de données ou la perturbation du système. Des examens réguliers des journaux d'accès, des autorisations et des profils d'utilisateurs permettent également de garantir que les comptes et les données sont correctement sécurisés.

Grâce à un ensemble robuste de contrôles de sécurité, une surveillance vigilante et des technologies adaptatives comme l’IA, les organisations peuvent renforcer leurs défenses contre les techniques évolutives utilisées dans les cyberattaques basées sur l’identité. Mais une sensibilisation et une éducation constantes de l’ensemble du personnel sont tout aussi importantes pour contrecarrer les tentatives d’ingénierie sociale et autres escroqueries visant à voler des identifiants de connexion ou des données sensibles.

Comme le montre cet article, les attaques basées sur l’identité constituent une menace sérieuse dans le paysage numérique actuel. En compromettant les identifiants de connexion ou en usurpant des identités de confiance, les cybercriminels peuvent accéder à des données et des systèmes sensibles pour lancer de nouvelles attaques.

Les attaques basées sur l'identité évoluent constamment, mais grâce à la vigilance, à l'éducation et à des stratégies défensives adaptatives, leur impact peut être minimisé. Les progrès continus en matière de biométrie, d’analyse comportementale et d’autres méthodes d’authentification pourraient également contribuer à freiner ces menaces dans les années à venir.