La segmentation des identités est un modèle de cybersécurité qui isole les utilisateurs en fonction de leurs fonctions professionnelles et des exigences de leur entreprise. Une organisation peut mettre en œuvre des contrôles plus stricts et surveiller les données sensibles et les ressources système en segmentant stratégiquement l’accès des utilisateurs.

Pour les professionnels de la cybersécurité, comprendre les concepts et les meilleures pratiques de segmentation des identités est essentiel pour réduire les risques et protéger les actifs numériques d'une organisation. Lorsqu'elle est correctement mise en œuvre, la segmentation des identités réduit la probabilité de compromission des données en raison d'informations d'identification compromises ou de menaces internes en limitant mouvements latéraux à travers le réseau. Il permet aux équipes de sécurité de faire respecter les principe du moindre privilège et l'accès « en cas de besoin » pour les utilisateurs et les services.

La segmentation des identités nécessite une analyse minutieuse du comportement des utilisateurs et de leurs interactions avec différents systèmes et ressources afin de déterminer les regroupements et les niveaux d'accès appropriés. Bien que complexe à mettre en œuvre, la segmentation identitaire est l’une des stratégies les plus efficaces pour limiter la surface d'attaque et le renforcement des défenses. Pour toute organisation, l’identité est le nouveau périmètre – et la segmentation est essentielle pour contrôler les accès et augmenter globalement sécurité d'identité.

Les principaux composants de la segmentation de l'identité comprennent :

- Analyse des attributs : examen des attributs tels que le rôle professionnel, l'emplacement et les autorisations d'accès pour regrouper des identités similaires. Par exemple, les cadres peuvent être séparés des entrepreneurs.

- Analyse comportementale: Analyser les modèles de comportement tels que les temps de connexion, l'accès aux ressources et l'activité réseau pour regrouper les identités avec des comportements comparables. Des comportements inhabituels au sein d'un segment peuvent indiquer des comptes compromis ou des menaces internes.

- L'évaluation des risques: Détermination du niveau de risque pour chaque segment d'identité en fonction des attributs, des comportements et des politiques de sécurité. Les segments à plus haut risque nécessitent des contrôles et une surveillance plus stricts.

- L'application de la politique: Mise en œuvre de contrôles d'accès personnalisés, d'exigences d'authentification, d'audit et d'autres politiques de sécurité pour chaque segment en fonction de leur évaluation des risques. Les politiques sont ajustées à mesure que les risques évoluent.

Les avantages de la mise en œuvre de la segmentation des identités

La segmentation d'identité, également connue sous le nom de segmentation basée sur l'identité, améliore la sécurité en contrôlant l'accès aux ressources en fonction des attributs des utilisateurs. Il aligne les autorisations sur les besoins de l'entreprise, réduisant ainsi la surface d'attaque d'une organisation.

Contrôle granulaire

La segmentation des identités offre un contrôle granulaire sur l'accès des utilisateurs. Plutôt que d'attribuer des autorisations générales en fonction du rôle d'un utilisateur, l'accès est accordé en fonction d'attributs tels que le service, l'emplacement et la fonction. Cela minimise les privilèges excessifs et limite les dommages causés par les comptes compromis.

Conformité simplifiée

En alignant l'accès sur les besoins de l'entreprise, la segmentation des identités simplifie la conformité aux réglementations telles que le RGPD, la HIPAA et la PCI DSS. Les audits sont plus efficaces puisque les autorisations correspondent directement aux politiques organisationnelles.

Prise en charge des environnements hybrides

Dans les environnements informatiques multi-cloud et hybrides d’aujourd’hui, la segmentation des identités est cruciale. Il fournit un moyen cohérent de gérer l’accès aux ressources sur site et basées sur le cloud. Les mêmes attributs et stratégies sont appliqués quel que soit l’emplacement où résident les applications et les charges de travail.

Rapports améliorés

La segmentation d'identité génère des données précieuses qui peuvent être utilisées à des fins de reporting et d'analyse. En suivant la relation entre les attributs des utilisateurs, l'accès et les autorisations au fil du temps, les organisations obtiennent un aperçu des modèles d'utilisation et peuvent prendre des décisions fondées sur les données concernant les politiques d'accès.

Comment fonctionne la segmentation des identités ?

La segmentation des identités divise les identités en groupes en fonction de facteurs de risque tels que les privilèges d'accès, les applications utilisées et l'emplacement géographique. Cela permet aux organisations d'appliquer des contrôles de sécurité adaptés aux risques spécifiques de chaque groupe.

Pour mettre en œuvre la segmentation des identités, les organisations analysent d'abord les identités et les regroupent en fonction de facteurs tels que :

- Fonction du poste et besoins d'accès (par exemple, ingénieurs logiciels ou personnel RH)

- Applications et systèmes consultés (par exemple, ceux utilisant des bases de données sensibles ou des sites Web publics)

- Emplacement géographique (par exemple, siège social ou travailleurs à distance)

- Problèmes de sécurité antérieurs (par exemple, identités ayant des antécédents de susceptibilité au phishing)

Une fois les identités segmentées, les contrôles de sécurité sont personnalisés pour chaque groupe. Par exemple:

- Les identités accédant à des données sensibles peuvent nécessiter authentification multi-facteurs et le cryptage des données

- Les travailleurs à distance pourraient être soumis à une surveillance supplémentaire et à des contrôles de sécurité des appareils

- Les groupes présentant un risque plus élevé sont prioritaires pour la formation de sensibilisation à la sécurité

A "moindre privilègeL'approche « est utilisée pour accorder à chaque segment uniquement l'accès minimum nécessaire. L'accès est régulièrement révisé et révoqué lorsqu'il n'est plus nécessaire.

Des technologies comme Identity and Access Management (JE SUIS), Privileged Access Management (PAM) (PAM) et Zero Trust Network Access (ZTNA) sont souvent utilisés pour faciliter la segmentation des identités. Ils offrent un contrôle granulaire sur les politiques d'identité et d'accès, permettant d'appliquer des règles personnalisées pour chaque segment.

Lorsqu’elle est mise en œuvre efficacement, la segmentation de l’identité contribue à réduire le risque de violation en minimisant les dommages potentiels. Si un segment est compromis, l’attaque est limitée à ce groupe et ne peut pas se propager facilement aux autres. Cet effet limitant le « rayon d’explosion » fait de la segmentation de l’identité un outil important pour la cyberdéfense moderne.

Risques et défis de la segmentation des identités

La segmentation des identités, ou la séparation des identités des utilisateurs en groupements logiques, introduit des risques que les organisations doivent gérer pour garantir une gestion sécurisée des accès.

Manque de gouvernance

Sans gouvernance appropriée, la segmentation des identités peut conduire à des vulnérabilités. Les politiques et les contrôles doivent définir qui peut accéder à quels systèmes et données en fonction des besoins de l'entreprise et des exigences de conformité. Si la gouvernance fait défaut, les identités peuvent être mal segmentées ou avoir un accès excessif, créant ainsi des opportunités de violations de données ou de menaces internes.

Erreur humaine

Les processus manuels d'attribution d'utilisateurs à des segments d'identité sont sujets aux erreurs humaines. Des erreurs telles que l'attribution d'un utilisateur au mauvais segment ou l'octroi d'un accès trop important peuvent avoir de graves conséquences. L’automatisation de la segmentation des identités lorsque cela est possible et la mise en œuvre de processus d’examen peuvent contribuer à minimiser les risques d’erreur humaine.

Contrôles contradictoires

Si les contrôles pour différents segments d'identité entrent en conflit ou se chevauchent, les utilisateurs peuvent se retrouver avec un accès involontaire. Par exemple, si un utilisateur appartient à deux segments avec des niveaux d'accès différents pour le même système, le niveau d'accès qui fournit les autorisations les plus élevées peut être prioritaire. Les organisations doivent évaluer la manière dont les contrôles des différents segments interagissent pour garantir un accès sécurisé.

Manque de visibilité

Sans une vision globale de la manière dont les identités sont segmentées et gérées, les organisations ne peuvent pas évaluer et gérer correctement les risques. Ils ont besoin de savoir quels utilisateurs appartiennent à quels segments, comment l'accès est contrôlé pour chaque segment, comment les segments héritent des accès les uns des autres, et bien plus encore. Obtenir cette visibilité est essentiel à la gouvernance, à l’audit et à l’atténuation des risques.

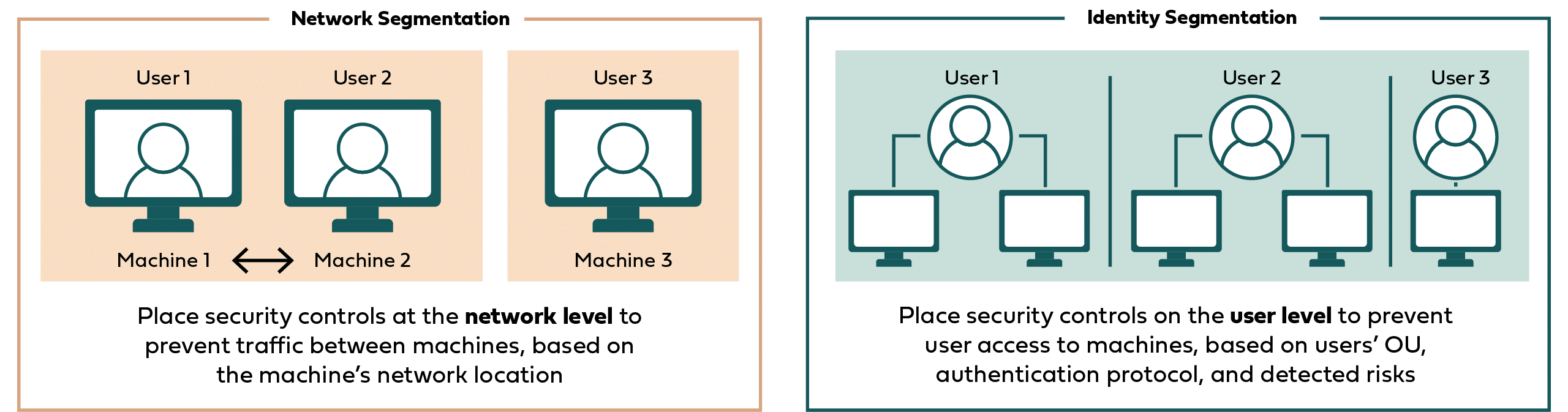

Segmentation de réseau vs segmentation d'identité

La segmentation du réseau consiste à diviser un réseau en différents segments pour améliorer la sécurité et le contrôle. La segmentation traditionnelle du réseau s'appuie sur des facteurs tels que les adresses IP, les VLAN et la séparation physique pour créer ces segments. Bien qu’elle soit efficace pour limiter l’impact d’une violation au sein du réseau, la segmentation du réseau ne parvient souvent pas à répondre à la nature dynamique et évolutive des identités des utilisateurs.

D’un autre côté, la segmentation des identités déplace l’attention vers les identités des utilisateurs. Cette approche s'aligne sur les menaces de sécurité modernes où les utilisateurs sont les principales cibles et les menaces exploitent souvent identifiants compromis. La segmentation des identités implique la création de contrôles d'accès basés sur les attributs, les rôles et le comportement des utilisateurs, afin que les utilisateurs puissent accéder uniquement aux ressources nécessaires à leurs rôles, quel que soit leur emplacement réseau.

La principale différence réside dans leur objectif : la segmentation du réseau met l'accent sur la sécurisation des chemins et des infrastructures, tandis que la segmentation des identités se concentre sur la protection de l'identité des utilisateurs individuels. La segmentation du réseau a tendance à s'appuyer sur des politiques statiques basées sur la structure du réseau, tandis que la segmentation des identités implique des contrôles d'accès dynamiques et contextuels basés sur les attributs des utilisateurs. La segmentation des identités est particulièrement efficace pour contrer les menaces basées sur l'identité, qui sont de plus en plus répandues dans le paysage de la cybersécurité.

Comment la segmentation des identités améliore-t-elle la sécurité ?

La segmentation des identités améliore la sécurité en permettant une protection ciblée des ressources sensibles. Plutôt qu’une approche universelle, les contrôles peuvent être adaptés aux risques spécifiques de chaque segment. Par exemple, les identités ayant accès aux données des clients peuvent faire l’objet de contrôles plus stricts que ceux utilisés par le personnel du front-office. La segmentation simplifie également la conformité en mappant les contrôles directement aux exigences d'accès aux données pour chaque rôle.

Conclusion

La segmentation des identités est un concept de cybersécurité important qui permet aux organisations d'isoler les données sensibles et comptes privilégiés. En appliquant le principe du moindre privilège et en limitant l’accès aux seules personnes autorisées, les entreprises peuvent réduire leur exposition aux risques et garantir la conformité.

Même si la mise en œuvre de la segmentation des identités nécessite du temps et des ressources, les avantages à long terme en termes de sécurité et de confidentialité des données valent largement l’investissement. Avec la complexité croissante de l’infrastructure informatique et la menace constante de violations, la segmentation des identités continuera d’être une bonne pratique à laquelle les organisations ont tendance à recourir.